Unabhängig davon, ob Sie es persönliches oder vertrauliches Informationsmanagement nennen, gewinnt das Thema schnell an Bedeutung für Unternehmen. Bedrohungen durch massive Bußgelder und Reputationsprobleme veranlassen Kunden dazu, von ihren Lieferanten die Einhaltung dieser Vorschriften zu verlangen Vorschriften wie die DSGVO und seine Pendants auf der ganzen Welt.

Die Einhaltung von Datenschutzanforderungen ist komplex und darüber hinaus umfassender Informationssicherheitsmanagement (also für andere Informationsvermögen (z. B. Handelsverträge, geistige Eigentumsrechte und Finanzdaten) können eine echte Herausforderung darstellen. Wir können Ihnen bei der Einhaltung verschiedener Datenschutzniveaus behilflich sein und helfen Ihnen auch dabei, herauszufinden, welches Niveau erreicht wird Datenschutzinformationsmanagementsystem (PIMS) Sie könnten es brauchen und warum.

Ob dein Organisation ist ein Controller oder ein Auftragsverarbeiter oder beides, muss es die personenbezogenen Daten natürlicher Personen schützen. Personenbezogene Daten sind alle Informationen, die sich auf eine identifizierte oder identifizierbare natürliche Person beziehen. Dabei kann es sich um alles handeln, vom Namen und der Adresse über eine Aufzeichnung getätigter Einkäufe bis hin zu vertraulichen Krankenakten.

Vorschriften und Methoden zum Schutz personenbezogener Daten entwickeln sich schnell. Und es gibt verschiedene Möglichkeiten, das zu beschreiben Daten, die Sie schützen. Zum Beispiel:

Der Einfachheit halber nennen wir es normalerweise personenbezogene Daten.

Auch Dritte unterscheiden sich in ihren Namenskonventionen für die damit verbundenen Managementsysteme, zum Beispiel:

Zumindest werden diese beiden spezifischen Begriffe zu PIMS abgekürzt, also nennen wir es so!

Mit einem PIMS sind viele Vorteile verbunden, und es sollte dazu beitragen, den Wert für das Unternehmen zu steigern und Bedrohungen zu bewältigen. Zu den Vorteilen gehören:

Buchen Sie eine maßgeschneiderte praktische Sitzung, die auf Ihre Bedürfnisse und Ziele zugeschnitten ist.

Es gibt eine wachsende Zahl von Datenschutz-Frameworks, die dem Vereinfachungsziel nicht nützen, und sie lassen sich grob in zwei Typen unterteilen:

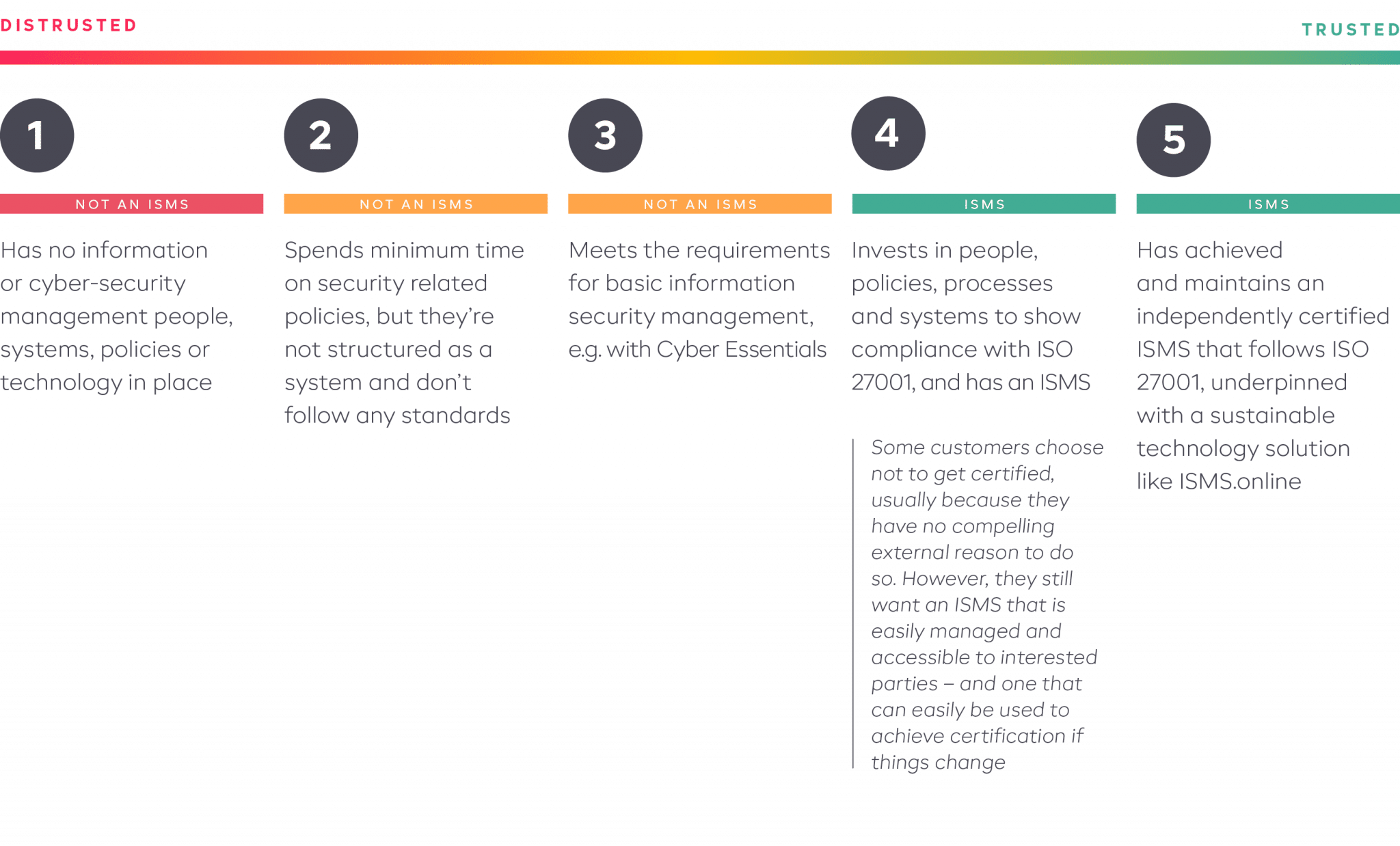

Wir haben die Komplexität in einen vereinfachten Ansatz für 5 Reifegrade umgewandelt.

Es versteht sich von selbst, dass die Stufen 1 und 2 wahrscheinlich keinen Schutz oder Wert für die Organisation und ihre Stakeholder darstellen. Wir können Ihnen von Level 3–5 helfen.

IDEAL FÜR: Beginnen Sie Ihre Reise zum Datenschutzmanagement/Datenschutz-Compliance auf anerkannte, strukturierte und effektive Weise.

Datenschutz – Spezifikation für ein persönliches Informationsmanagementsystem

IDEAL FÜR: Implementierung eines auf Vorschriften basierenden PIMS, bei dem kein Bedarf für ein Informationssicherheits-Managementsystem (ISMS) besteht, d. h. Sie brauchen oder beabsichtigen nicht, ISO 27001 umzusetzen.

Sicherheitstechniken – Erweiterung auf ISO/IEC 27001 und ISO/IEC 27002 für das Datenschutzinformationsmanagement – Anforderungen und Richtlinien

IDEAL FÜR: Implementierung eines auf Informationssicherheit basierenden PIMS. Wenn Sie über ein Informationssicherheits-Managementsystem (ISMS) verfügen oder bereit sind, eines zu erwerben.

Datenschutz – Spezifikation für ein persönliches Informationsmanagementsystem

IDEAL FÜR: Implementierung eines auf Vorschriften basierenden PIMS, bei dem kein Bedarf für ein Informationssicherheits-Managementsystem (ISMS) besteht, d. h. Sie brauchen oder beabsichtigen nicht, ISO 27001 umzusetzen.

Sicherheitstechniken – Erweiterung auf ISO/IEC 27001 und ISO/IEC 27002 für das Datenschutzinformationsmanagement – Anforderungen und Richtlinien

IDEAL FÜR: Implementierung eines auf Informationssicherheit basierenden PIMS. Wenn Sie über ein Informationssicherheits-Managementsystem (ISMS) verfügen oder bereit sind, eines zu erwerben.

Wir haben verschiedene PIMS-Lösungen entsprechend Ihren Anforderungen vorkonfiguriert, wobei die Vereinfachung und einfache Vervollständigung im Mittelpunkt steht. Wie bei allen ISMS.online-Funktionen Sie sind sowohl für Neueinsteiger, Fortgeschrittene als auch für Experten geeignet und das PIMS nutzt die Vorteile unserer bewährten ISMS-Funktionalität.

Darüber hinaus können Sie auch:

Wir machen die Datenzuordnung zu einer einfachen Aufgabe. Es ist einfach, alles aufzuzeichnen und zu überprüfen, indem Sie die Details Ihrer Organisation zu unserem vorkonfigurierten dynamischen Tool zur Aufzeichnung von Verarbeitungsaktivitäten hinzufügen.

Sie müssen zeigen, wie gut Sie es schaffen Betreff-Zugriffsanfragen. Unser sicherer SAR-Bereich hält alles an einem Ort und unterstützt es durch automatisierte Berichte und Einblicke.

Wir haben eine integrierte Risikobank und eine Reihe weiterer praktischer Tools erstellt, die Sie bei allen Aspekten unterstützen Risikobewertungs- und Managementprozess.

Es ist einfach, verschiedene Arten von Datenschutzbewertungen einzurichten und durchzuführen, von Datenschutz-Folgenabschätzungen bis hin zu Prüfungen zur Regulierungs- oder Compliance-Bereitschaft.

Sie sind bereit, wenn das Schlimmste passiert. Wir machen es einfach, Ihren Arbeitsablauf bei Sicherheitsverletzungen zu planen und zu kommunizieren sowie jeden einzelnen Vorfall zu dokumentieren und daraus zu lernen.

Unser Arbeitsbereich erleichtert die Zusammenarbeit und vereinfacht die Fortschrittsüberwachung, da ein einfacher Genehmigungsprozess und automatisierte Überprüfungen standardmäßig integriert sind.

Wir können Ihnen dabei helfen, zu zeigen, dass Sie die Kontrolle über Ihre Lieferkette haben, und zwar von Verträgen und Kontakten bis hin zu Beziehungs- und Leistungsmanagement und -überwachung.

Ihre Mitarbeiter müssen im Mittelpunkt Ihrer DSGVO-Lösung stehen. Unsere optionalen Kommunikations- und Engagement-Tools können Ihnen dabei helfen, sie an Bord zu holen und für die Einhaltung der Vorschriften zu sorgen.

Arbeiten Sie ganz einfach zusammen, erstellen Sie Dokumente und zeigen Sie, dass Sie jederzeit den Überblick über Ihre Dokumentation haben

Mehr erfahren

Bewältigen Sie Bedrohungen und Chancen mühelos und erstellen Sie dynamische Leistungsberichte

Mehr erfahren

Treffen Sie bessere Entscheidungen und zeigen Sie mit Dashboards, KPIs und zugehörigen Berichten, dass Sie die Kontrolle haben

Mehr erfahren

Machen Sie Korrekturmaßnahmen, Verbesserungen, Audits und Managementbewertungen zu einem Kinderspiel

Mehr erfahren

Beleuchten Sie kritische Beziehungen und verknüpfen Sie Bereiche wie Vermögenswerte, Risiken, Kontrollen und Lieferanten elegant

Mehr erfahrenWählen Sie Vermögenswerte aus der Asset Bank aus und erstellen Sie ganz einfach Ihr Asset-Inventar

Mehr erfahren

Sofort einsatzbereite Integrationen mit Ihren anderen wichtigen Geschäftssystemen, um Ihre Compliance zu vereinfachen

Mehr erfahren

Fügen Sie sorgfältig weitere Compliance-Bereiche hinzu, die sich auf Ihr Unternehmen auswirken, um noch mehr zu erreichen

Mehr erfahren

Binden Sie Mitarbeiter, Lieferanten und andere jederzeit mit dynamischer End-to-End-Compliance ein

Mehr erfahren

Verwalten Sie Due Diligence, Verträge, Kontakte und Beziehungen über deren Lebenszyklus

Mehr erfahren

Ordnen Sie interessierte Parteien visuell zu und verwalten Sie sie, um sicherzustellen, dass ihre Bedürfnisse klar berücksichtigt werden

Mehr erfahren

Starke Privatsphäre durch Design und Sicherheitskontrollen, die Ihren Bedürfnissen und Erwartungen entsprechen

Mehr erfahren100 % unserer Benutzer erreichen beim ersten Mal die ISO 27001-Zertifizierung