Was ist Anhang A und was hat sich geändert?

Anhang A in ISO 27001 ist ein Teil der Norm, der eine Reihe klassifizierter Sicherheitskontrollen auflistet, die Organisationen verwenden, um die Einhaltung von ISO 27001 6.1.3 (Behandlung von Informationssicherheitsrisiken) und der zugehörigen Anwendbarkeitserklärung (siehe unten) nachzuweisen.

Zuvor enthielt es 114 Kontrollen, die in 14 Kategorien unterteilt waren und ein breites Themenspektrum wie Zugangskontrolle, Kryptographie, physische Sicherheit und Vorfallmanagement abdeckten.

Nach der Veröffentlichung von ISO 27002:2022 (Informationssicherheit, Cybersicherheit und Datenschutzkontrollen) am 15. Februar 2022 hat ISO 27001:2022 seine Anhang-A-Kontrollen angepasst.

Die neue Version des Standards basiert auf einem komprimierten Satz von 93 Anhang-A-Kontrollen, darunter 11 neue Kontrollen.

Insgesamt 24 Kontrollen wurden aus zwei, drei oder mehr Sicherheitskontrollen der Version 2013 zusammengeführt, und 58 Kontrollen der ISO 27002:2013 wurden überarbeitet, um sie an die aktuelle Cybersicherheits- und Informationssicherheitsumgebung anzupassen.

Was ist eine Anwendbarkeitserklärung?

Bevor Sie fortfahren, lohnt es sich, eine Erklärung zur Anwendbarkeit (Statement of Applicability, SoA) einzuführen, da diese den Ansatz einer Organisation zur Umsetzung bestimmter Annex-A-Kontrollen umreißt.

Eine Erklärung zur Anwendbarkeit (SoA) in ISO 27001 2022 ist ein Dokument, das die Kontrollen in Anhang A auflistet, die eine Organisation implementieren wird, um die Anforderungen der Norm zu erfüllen. Dies ist ein obligatorischer Schritt für jeden, der eine ISO 27001-Zertifizierung anstrebt.

Ihr SoA sollte vier Hauptelemente enthalten:

- Eine Liste aller Kontrollen, die erforderlich sind, um den Behandlungsoptionen für Informationssicherheitsrisiken gerecht zu werden, einschließlich der in Anhang A enthaltenen.

- Eine Erklärung, die darlegt, warum alle oben genannten Steuerelemente enthalten sind.

- Bestätigung der Umsetzung.

- Die Begründung der Organisation für das Weglassen einer der Anhang-A-Kontrollen.

Holen Sie sich Ihren Leitfaden zu

ISO 27001-Erfolg

Alles, was Sie wissen müssen, um ISO 27001 zum ersten Mal zu erreichen

Holen Sie sich Ihren kostenlosen RatgeberDie neuen Kontrollkategorien der ISO 27001:2022 werden erklärt

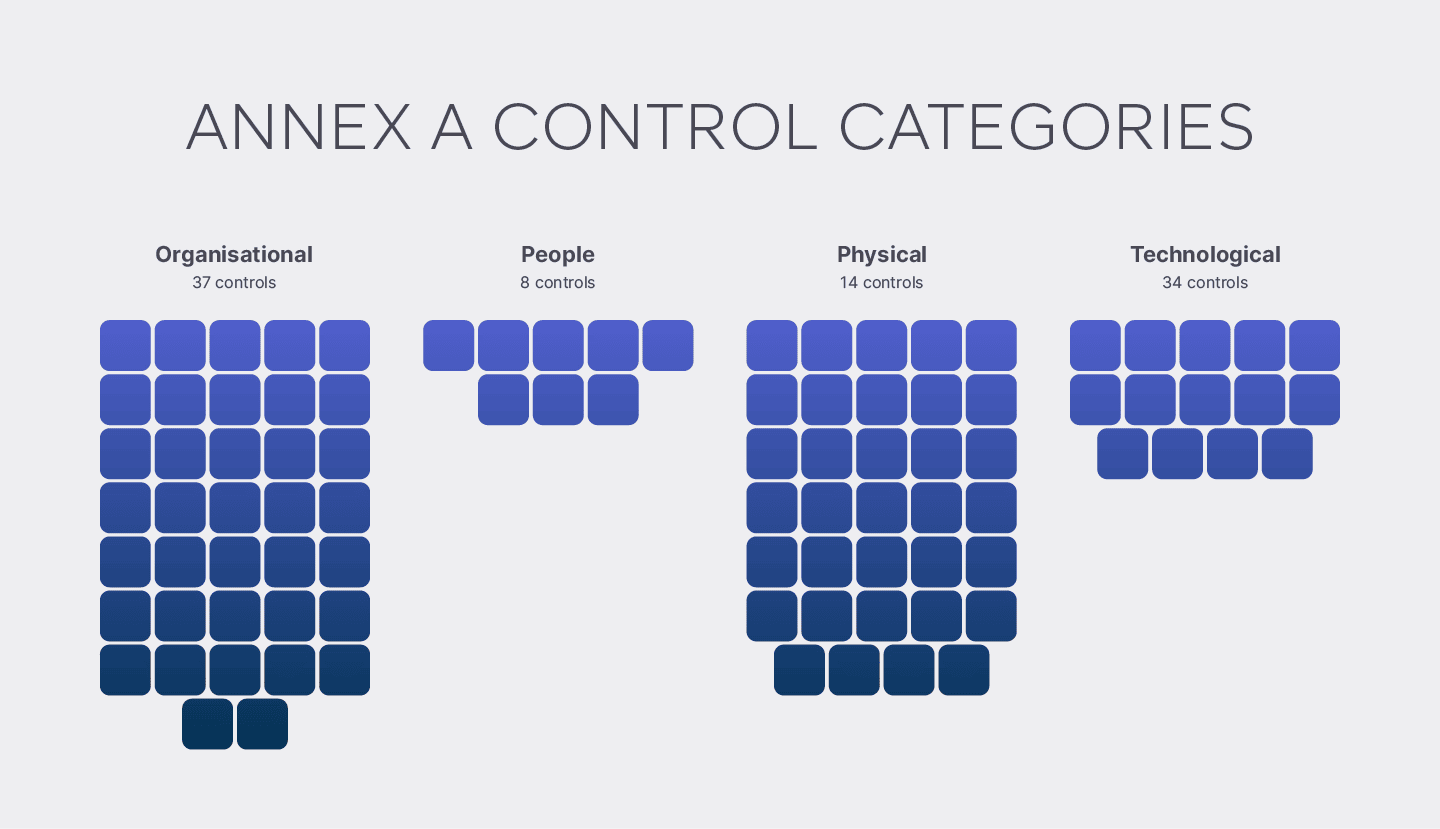

Die Anhang-A-Kontrollen der ISO 27001:2013 waren bisher in 14 Kategorien unterteilt. ISO 27001 2022 verfolgt einen ähnlichen kategorialen Ansatz für die Informationssicherheit, der Prozesse auf vier Kategorien der obersten Ebene verteilt.

Anhang a-Kontrollen wurden nun in vier Kategorien gruppiert

Die Kontrollen im ISO 27001:2022-Anhang wurden umstrukturiert und konsolidiert, um den aktuellen Sicherheitsherausforderungen Rechnung zu tragen. Die Kernprozesse des ISMS-Managements bleiben unverändert, der Kontrollsatz in Anhang A wurde jedoch aktualisiert, um modernere Risiken und die damit verbundenen Kontrollen widerzuspiegeln.

- Organisatorisch

- Personen

- Physik

- Filter, Parameter, Zeitachsen, Sparklines, Zellprozentsatz und Fortschritte

Jedem Steuerelement ist zusätzlich eine Attributionstaxonomie zugeordnet. Jedes Steuerelement verfügt jetzt über eine Tabelle mit einer Reihe empfohlener Attribute, und Anhang A von ISO 27002:2022 enthält eine Reihe empfohlener Zuordnungen.

Dadurch können Sie Ihre Steuerungsauswahl schnell an die gängige Branchensprache und internationale Standards anpassen. Die Verwendung von Attributen unterstützt die Arbeit, die viele Unternehmen bereits im Rahmen ihrer Risikobewertung und ihrer Erklärung zur Anwendbarkeit (Statement of Applicability, SoA) leisten.

Beispielsweise können Cybersicherheitskonzepte ähnlich den NIST- und CIS-Kontrollen unterschieden und die Einsatzfähigkeiten in Bezug auf andere Standards erkannt werden.

Organisatorische Kontrollen

- Anzahl der Bedienelemente: 37

- Kontrollnummern: ISO 27001 Anhang A 5.1 bis 5.37

Organisatorische Kontrollen umfassen Vorschriften und Maßnahmen, die die umfassende Haltung einer Organisation zum Datenschutz in einem breiten Spektrum von Angelegenheiten vorschreiben. Zu diesen Kontrollen gehören Richtlinien, Regeln, Prozesse, Verfahren, Organisationsstrukturen und mehr.

Menschenkontrollen

- Anzahl der Bedienelemente: 8

- Kontrollnummern: ISO 27001 Anhang A 6.1 bis 6.8

Mit Personenkontrollen können Unternehmen die menschliche Komponente ihres Informationssicherheitsprogramms regulieren, indem sie die Art und Weise definieren, wie Mitarbeiter mit Daten und untereinander interagieren. Diese Kontrollen umfassen sicheres Personalmanagement, Personalsicherheit sowie Sensibilisierung und Schulung.

Physikalische Kontrollen

- Anzahl der Bedienelemente: 14

- Kontrollnummern: ISO 27001 Anhang A 7.1 bis 7.13

Physische Schutzmaßnahmen sind Maßnahmen zur Gewährleistung der Sicherheit materieller Vermögenswerte. Dazu können Zutrittssysteme, Gastzugangsprotokolle, Entsorgungsprozesse für Vermögenswerte, Protokolle für Speichermedien und Clear-Desk-Richtlinien gehören. Solche Schutzmaßnahmen sind für den Schutz vertraulicher Informationen von wesentlicher Bedeutung.

Technologische Kontrollen

- Anzahl der Bedienelemente: 34

- Kontrollnummern: ISO 27001 Anhang A 8.1 bis 8.34

Technologische Beschränkungen bestimmen die kybernetischen/digitalen Vorschriften und Verfahren, die Unternehmen anwenden sollten, um eine geschützte, konforme IT-Infrastruktur einzurichten, von Authentifizierungstechniken bis hin zu Einstellungen, BUDR-Strategien und Informationsprotokollierung.

Schritt-für-Schritt-Anleitung

Die ISMS.online-Plattform ermöglicht es Unternehmen in Verbindung mit unseren integrierten Anleitungen und vorkonfigurierten ISMS, die Einhaltung jeder Annex-A-Kontrolle mühelos nachzuweisen.

Buchen Sie noch heute eine Plattformdemo und erfahren Sie, wie wir Ihrem Unternehmen helfen können

Buchen Sie eine Plattform-DemoTabelle aller Anhang-A-Kontrollen

ISO 27001:2022 Organisationskontrollen

| Anhang A Kontrolltyp | ISO/IEC 27001:2022 Anhang A Kennung | ISO/IEC 27001:2013 Anhang A Kennung | Anhang A Name |

|---|---|---|---|

| Organisatorische Kontrollen | Anhang A 5.1 | Anhang A 5.1.1 Anhang A 5.1.2 | Richtlinien zur Informationssicherheit |

| Organisatorische Kontrollen | Anhang A 5.2 | Anhang A 6.1.1 | Rollen und Verantwortlichkeiten im Bereich Informationssicherheit |

| Organisatorische Kontrollen | Anhang A 5.3 | Anhang A 6.1.2 | Aufgabentrennung |

| Organisatorische Kontrollen | Anhang A 5.4 | Anhang A 7.2.1 | Führungsaufgaben |

| Organisatorische Kontrollen | Anhang A 5.5 | Anhang A 6.1.3 | Kontakt mit Behörden |

| Organisatorische Kontrollen | Anhang A 5.6 | Anhang A 6.1.4 | Kontakt mit speziellen Interessengruppen |

| Organisatorische Kontrollen | Anhang A 5.7 | NEU! | Threat Intelligence |

| Organisatorische Kontrollen | Anhang A 5.8 | Anhang A 6.1.5 Anhang A 14.1.1 | Informationssicherheit im Projektmanagement |

| Organisatorische Kontrollen | Anhang A 5.9 | Anhang A 8.1.1 Anhang A 8.1.2 | Inventar der Informationen und anderer damit verbundener Vermögenswerte |

| Organisatorische Kontrollen | Anhang A 5.10 | Anhang A 8.1.3 Anhang A 8.2.3 | Akzeptable Nutzung von Informationen und anderen damit verbundenen Vermögenswerten |

| Organisatorische Kontrollen | Anhang A 5.11 | Anhang A 8.1.4 | Rückgabe von Vermögenswerten |

| Organisatorische Kontrollen | Anhang A 5.12 | Anhang A 8.2.1 | Klassifizierung von Informationen |

| Organisatorische Kontrollen | Anhang A 5.13 | Anhang A 8.2.2 | Kennzeichnung von Informationen |

| Organisatorische Kontrollen | Anhang A 5.14 | Anhang A 13.2.1 Anhang A 13.2.2 Anhang A 13.2.3 | Informationsübertragung |

| Organisatorische Kontrollen | Anhang A 5.15 | Anhang A 9.1.1 Anhang A 9.1.2 | Access Control |

| Organisatorische Kontrollen | Anhang A 5.16 | Anhang A 9.2.1 | Identitätsmanagement |

| Organisatorische Kontrollen | Anhang A 5.17 | Anhang A 9.2.4 Anhang A 9.3.1 Anhang A 9.4.3 | Authentifizierungsinformationen |

| Organisatorische Kontrollen | Anhang A 5.18 | Anhang A 9.2.2 Anhang A 9.2.5 Anhang A 9.2.6 | Zugangsrechte |

| Organisatorische Kontrollen | Anhang A 5.19 | Anhang A 15.1.1 | Informationssicherheit in Lieferantenbeziehungen |

| Organisatorische Kontrollen | Anhang A 5.20 | Anhang A 15.1.2 | Adressierung der Informationssicherheit in Lieferantenvereinbarungen |

| Organisatorische Kontrollen | Anhang A 5.21 | Anhang A 15.1.3 | Management der Informationssicherheit in der IKT-Lieferkette |

| Organisatorische Kontrollen | Anhang A 5.22 | Anhang A 15.2.1 Anhang A 15.2.2 | Überwachung, Überprüfung und Änderungsmanagement von Lieferantendienstleistungen |

| Organisatorische Kontrollen | Anhang A 5.23 | NEU! | Informationssicherheit für die Nutzung von Cloud-Diensten |

| Organisatorische Kontrollen | Anhang A 5.24 | Anhang A 16.1.1 | Planung und Vorbereitung des Managements von Informationssicherheitsvorfällen |

| Organisatorische Kontrollen | Anhang A 5.25 | Anhang A 16.1.4 | Bewertung und Entscheidung zu Informationssicherheitsereignissen |

| Organisatorische Kontrollen | Anhang A 5.26 | Anhang A 16.1.5 | Reaktion auf Informationssicherheitsvorfälle |

| Organisatorische Kontrollen | Anhang A 5.27 | Anhang A 16.1.6 | Aus Informationssicherheitsvorfällen lernen |

| Organisatorische Kontrollen | Anhang A 5.28 | Anhang A 16.1.7 | Beweissammlung |

| Organisatorische Kontrollen | Anhang A 5.29 | Anhang A 17.1.1 Anhang A 17.1.2 Anhang A 17.1.3 | Informationssicherheit bei Störungen |

| Organisatorische Kontrollen | Anhang A 5.30 | NEU! | IKT-Bereitschaft für Geschäftskontinuität |

| Organisatorische Kontrollen | Anhang A 5.31 | Anhang A 18.1.1 Anhang A 18.1.5 | Rechtliche, gesetzliche, behördliche und vertragliche Anforderungen |

| Organisatorische Kontrollen | Anhang A 5.32 | Anhang A 18.1.2 | Rechte an geistigem Eigentum |

| Organisatorische Kontrollen | Anhang A 5.33 | Anhang A 18.1.3 | Schutz von Aufzeichnungen |

| Organisatorische Kontrollen | Anhang A 5.34 | Anhang A 18.1.4 | Datenschutz und Schutz personenbezogener Daten |

| Organisatorische Kontrollen | Anhang A 5.35 | Anhang A 18.2.1 | Unabhängige Überprüfung der Informationssicherheit |

| Organisatorische Kontrollen | Anhang A 5.36 | Anhang A 18.2.2 Anhang A 18.2.3 | Einhaltung von Richtlinien, Regeln und Standards für die Informationssicherheit |

| Organisatorische Kontrollen | Anhang A 5.37 | Anhang A 12.1.1 | Dokumentierte Betriebsabläufe |

ISO 27001:2022 Personenkontrollen

| Anhang A Kontrolltyp | ISO/IEC 27001:2022 Anhang A Kennung | ISO/IEC 27001:2013 Anhang A Kennung | Anhang A Name |

|---|---|---|---|

| Menschenkontrollen | Anhang A 6.1 | Anhang A 7.1.1 | Untersuchungen |

| Menschenkontrollen | Anhang A 6.2 | Anhang A 7.1.2 | Allgemeine Geschäftsbedingungen |

| Menschenkontrollen | Anhang A 6.3 | Anhang A 7.2.2 | Informationssicherheitsbewusstsein, Bildung und Schulung |

| Menschenkontrollen | Anhang A 6.4 | Anhang A 7.2.3 | Disziplinarverfahren |

| Menschenkontrollen | Anhang A 6.5 | Anhang A 7.3.1 | Verantwortlichkeiten nach Beendigung oder Wechsel des Arbeitsverhältnisses |

| Menschenkontrollen | Anhang A 6.6 | Anhang A 13.2.4 | Vertraulichkeits- oder Geheimhaltungsvereinbarungen |

| Menschenkontrollen | Anhang A 6.7 | Anhang A 6.2.2 | Fernarbeit |

| Menschenkontrollen | Anhang A 6.8 | Anhang A 16.1.2 Anhang A 16.1.3 | Berichterstattung über Informationssicherheitsereignisse |

Physische Kontrollen nach ISO 27001:2022

| Anhang A Kontrolltyp | ISO/IEC 27001:2022 Anhang A Kennung | ISO/IEC 27001:2013 Anhang A Kennung | Anhang A Name |

|---|---|---|---|

| Physikalische Kontrollen | Anhang A 7.1 | Anhang A 11.1.1 | Physische Sicherheitsbereiche |

| Physikalische Kontrollen | Anhang A 7.2 | Anhang A 11.1.2 Anhang A 11.1.6 | Physischer Eintritt |

| Physikalische Kontrollen | Anhang A 7.3 | Anhang A 11.1.3 | Sicherung von Büros, Räumen und Einrichtungen |

| Physikalische Kontrollen | Anhang A 7.4 | NEU! | Physische Sicherheitsüberwachung |

| Physikalische Kontrollen | Anhang A 7.5 | Anhang A 11.1.4 | Schutz vor physischen und umweltbedingten Bedrohungen |

| Physikalische Kontrollen | Anhang A 7.6 | Anhang A 11.1.5 | Arbeiten in sicheren Bereichen |

| Physikalische Kontrollen | Anhang A 7.7 | Anhang A 11.2.9 | Klarer Schreibtisch und klarer Bildschirm |

| Physikalische Kontrollen | Anhang A 7.8 | Anhang A 11.2.1 | Standort und Schutz der Ausrüstung |

| Physikalische Kontrollen | Anhang A 7.9 | Anhang A 11.2.6 | Sicherheit von Vermögenswerten außerhalb des Betriebsgeländes |

| Physikalische Kontrollen | Anhang A 7.10 | Anhang A 8.3.1 Anhang A 8.3.2 Anhang A 8.3.3 Anhang A 11.2.5 | Speichermedien |

| Physikalische Kontrollen | Anhang A 7.11 | Anhang A 11.2.2 | Unterstützende Dienstprogramme |

| Physikalische Kontrollen | Anhang A 7.12 | Anhang A 11.2.3 | Verkabelungssicherheit |

| Physikalische Kontrollen | Anhang A 7.13 | Anhang A 11.2.4 | Wartung der Ausrüstung |

| Physikalische Kontrollen | Anhang A 7.14 | Anhang A 11.2.7 | Sichere Entsorgung oder Wiederverwendung von Geräten |

ISO 27001:2022 Technologische Kontrollen

| Anhang A Kontrolltyp | ISO/IEC 27001:2022 Anhang A Kennung | ISO/IEC 27001:2013 Anhang A Kennung | Anhang A Name |

|---|---|---|---|

| Technologische Kontrollen | Anhang A 8.1 | Anhang A 6.2.1 Anhang A 11.2.8 | Benutzer-Endpunktgeräte |

| Technologische Kontrollen | Anhang A 8.2 | Anhang A 9.2.3 | Privilegierte Zugriffsrechte |

| Technologische Kontrollen | Anhang A 8.3 | Anhang A 9.4.1 | Beschränkung des Informationszugriffs |

| Technologische Kontrollen | Anhang A 8.4 | Anhang A 9.4.5 | Zugang zum Quellcode |

| Technologische Kontrollen | Anhang A 8.5 | Anhang A 9.4.2 | Sichere Authentifizierung |

| Technologische Kontrollen | Anhang A 8.6 | Anhang A 12.1.3 | Kapazitätsmanagement |

| Technologische Kontrollen | Anhang A 8.7 | Anhang A 12.2.1 | Schutz vor Malware |

| Technologische Kontrollen | Anhang A 8.8 | Anhang A 12.6.1 Anhang A 18.2.3 | Management technischer Schwachstellen |

| Technologische Kontrollen | Anhang A 8.9 | NEU! | Configuration Management |

| Technologische Kontrollen | Anhang A 8.10 | NEU! | Löschen von Informationen |

| Technologische Kontrollen | Anhang A 8.11 | NEU! | Datenmaskierung |

| Technologische Kontrollen | Anhang A 8.12 | NEU! | Verhinderung von Datenlecks |

| Technologische Kontrollen | Anhang A 8.13 | Anhang A 12.3.1 | Informationssicherung |

| Technologische Kontrollen | Anhang A 8.14 | Anhang A 17.2.1 | Redundanz von Informationsverarbeitungseinrichtungen |

| Technologische Kontrollen | Anhang A 8.15 | Anhang A 12.4.1 Anhang A 12.4.2 Anhang A 12.4.3 | Protokollierung |

| Technologische Kontrollen | Anhang A 8.16 | NEU! | Überwachungsaktivitäten |

| Technologische Kontrollen | Anhang A 8.17 | Anhang A 12.4.4 | Uhrensynchronisation |

| Technologische Kontrollen | Anhang A 8.18 | Anhang A 9.4.4 | Verwendung von Privileged Utility-Programmen |

| Technologische Kontrollen | Anhang A 8.19 | Anhang A 12.5.1 Anhang A 12.6.2 | Installation von Software auf Betriebssystemen |

| Technologische Kontrollen | Anhang A 8.20 | Anhang A 13.1.1 | Netzwerksicherheit |

| Technologische Kontrollen | Anhang A 8.21 | Anhang A 13.1.2 | Sicherheit von Netzwerkdiensten |

| Technologische Kontrollen | Anhang A 8.22 | Anhang A 13.1.3 | Trennung von Netzwerken |

| Technologische Kontrollen | Anhang A 8.23 | NEU! | Web-Filter |

| Technologische Kontrollen | Anhang A 8.24 | Anhang A 10.1.1 Anhang A 10.1.2 | Verwendung von Kryptographie |

| Technologische Kontrollen | Anhang A 8.25 | Anhang A 14.2.1 | Sicherer Entwicklungslebenszyklus |

| Technologische Kontrollen | Anhang A 8.26 | Anhang A 14.1.2 Anhang A 14.1.3 | Anforderungen an die Anwendungssicherheit |

| Technologische Kontrollen | Anhang A 8.27 | Anhang A 14.2.5 | Sichere Systemarchitektur und technische Prinzipien |

| Technologische Kontrollen | Anhang A 8.28 | NEU! | Sichere Codierung |

| Technologische Kontrollen | Anhang A 8.29 | Anhang A 14.2.8 Anhang A 14.2.9 | Sicherheitstests in Entwicklung und Akzeptanz |

| Technologische Kontrollen | Anhang A 8.30 | Anhang A 14.2.7 | Ausgelagerte Entwicklung |

| Technologische Kontrollen | Anhang A 8.31 | Anhang A 12.1.4 Anhang A 14.2.6 | Trennung von Entwicklungs-, Test- und Produktionsumgebungen |

| Technologische Kontrollen | Anhang A 8.32 | Anhang A 12.1.2 Anhang A 14.2.2 Anhang A 14.2.3 Anhang A 14.2.4 | Änderungsmanagement |

| Technologische Kontrollen | Anhang A 8.33 | Anhang A 14.3.1 | Testinformationen |

| Technologische Kontrollen | Anhang A 8.34 | Anhang A 12.7.1 | Schutz von Informationssystemen während Audittests |

Warum ist Anhang A für meine Organisation wichtig?

Der ISO 27001-Standard ist so formuliert, dass Organisationen aller Formen und Größen die Anforderungen des Standards erfüllen und gleichzeitig die grundlegende Prämisse der Implementierung und Aufrechterhaltung umfassender Informationssicherheitspraktiken einhalten können.

Organisationen haben verschiedene Möglichkeiten, die Einhaltung von ISO 27001 zu erreichen und aufrechtzuerhalten, abhängig von der Art ihres Geschäfts und dem Umfang ihrer Datenverarbeitungsaktivitäten.

Anhang A bietet Unternehmen einen einfachen Leitfaden zur Erstellung eines gut strukturierten Informationssicherheitsplans, der ihren ausschließlichen kommerziellen und betrieblichen Anforderungen entspricht.

Anhang A dient als zeit- und ressourcensparendes Tool für die Erstzertifizierung und nachfolgende Compliance-Prozesse und bietet eine Grundlage für Audits, Prozessüberprüfungen und strategische Planung. Es kann als internes Governance-Dokument (d. h. als Risikobehandlungsplan) verwendet werden, das einen formellen Ansatz zur Informationssicherheit festlegt.

Verschaffen Sie sich einen Vorsprung von 81 %

Wir haben die harte Arbeit für Sie erledigt und Ihnen ab dem Moment Ihrer Anmeldung einen Vorsprung von 81 % verschafft.

Sie müssen lediglich die Lücken ausfüllen.

Verständnis der Risikobehandlung in ISO 27001 6.1.3

In der ISO 27001-Anforderung 6.1.3 geht es um die Einrichtung und Aufrechterhaltung eines Risikobewertungsprozesses für die Informationssicherheit, der Risikoakzeptanz- und Bewertungskriterien umfasst.

ISO 27001 6.1.3 dient Organisationen als Kanal, um sicherzustellen, dass ihre Verfahren zur Informationssicherheitsrisiken, einschließlich ihrer Risikomanagementalternativen, den von ISO empfohlenen Standards entsprechen, um eine Zertifizierung anzustreben.

Risikobehandlung als Konzept

Zertifizierte und konforme Organisationen gehen auf vielfältige Weise mit Risiken um. Das Risikomanagement beschränkt sich nicht auf die heilenden Maßnahmen, die zur Risikominderung erforderlich sind. Nach der Identifizierung eines Risikos wird von Organisationen erwartet, dass sie:

- Akzeptieren Sie das Risiko.

- Behandeln Sie das Risiko.

- Reduzieren Sie das Risiko.

- Übertragen Sie das Risiko.

- Vermeiden Sie das Risiko.

ISO 27001 6.1.3 verlangt von Organisationen, einen Risikobehandlungsplan zu formulieren, einschließlich der Genehmigung durch Risikoverantwortliche und einer breiten Akzeptanz dessen, was ISO als „Restrisiken“ ansieht.

Dieser Prozess beginnt mit der Identifizierung von Risiken, die mit dem Verlust der Vertraulichkeit, Integrität und Verfügbarkeit von Informationen verbunden sind. Die Organisation muss dann basierend auf den Ergebnissen der Risikobewertung geeignete Behandlungsoptionen für Informationssicherheitsrisiken auswählen.

Andere Faktoren

Als maßgebende Anforderung ist ISO 27001 6.1.3 nicht die ultimative Autorität für das Risikomanagement. Große Organisationen integrieren häufig Sicherheitsprotokolle anderer Akkreditierungsstellen (NIST, SOC2’s Trust Service Criteria).

Organisationen müssen jedoch während des gesamten Zertifizierungs- und Compliance-Prozesses den Annex-A-Kontrollen Vorrang einräumen – ISO-Auditoren werden wie üblich angewiesen, die Authentizität und Relevanz von ISO-Vorschriften zu ermitteln, daher sollte dies die erste Wahl einer Organisation bei der Erstellung einer ISO 27001 sein. konformes Informationssicherheitsmanagementsystem.

Bestimmte Datenstandards Dritter im öffentlichen und privaten Sektor – wie etwa das Data Security and Protection Toolkit (DSPT) des National Health Service – erfordern eine Angleichung der Informationssicherheitsstandards zwischen Organisationen und den öffentlichen Einrichtungen, mit denen sie zusammenarbeiten.

ISO 27001 6.1.3 ermöglicht es Organisationen, ihre Risikobehandlung mit zahlreichen externen Kriterien zu koordinieren, was eine umfassende Einhaltung aller Datensicherheitsmaßnahmen ermöglicht, mit denen sie wahrscheinlich konfrontiert werden.

Welche Anhang-A-Kontrollen sollte ich einbeziehen?

Es ist wichtig, die spezifischen Informationssicherheitsrisiken Ihres Unternehmens einzuschätzen, bevor Sie eine Entscheidung treffen, welche Kontrollen eingeführt werden sollen, und Kontrollen auswählen, die dabei helfen, erkennbare Risiken einzudämmen.

Zusätzlich zur Risikobehandlung können Kontrollen auch aufgrund einer Unternehmens- oder Geschäftsabsicht oder eines Unternehmensziels, einer gesetzlichen Anforderung oder bei der Erfüllung vertraglicher und/oder regulatorischer Verpflichtungen ausgewählt werden.

Darüber hinaus sind Organisationen verpflichtet darzulegen, warum sie bestimmte Kontrollen nicht in ihre SOA integriert haben – z.B. Es besteht keine Notwendigkeit, Kontrollen zu integrieren, die Remote- oder Hybridarbeit berücksichtigen, wenn dies keine Richtlinie Ihrer Einrichtung ist. Diese Daten müssen einem Prüfer jedoch bei der Bewertung Ihrer Zertifizierungs-/Compliance-Aufgaben vorgelegt werden.

Wie ISMS.online helfen kann

Die ISMS.online-Plattform ermöglicht es Unternehmen in Verbindung mit unseren integrierten Anleitungen und vorkonfigurierten ISMS, die Einhaltung jeder Annex-A-Kontrolle mühelos nachzuweisen. Wir sind hier, um Ihnen zu helfen, egal ob Sie neu bei ISO 27001 sind oder Ihr bestehendes ISMS umstellen müssen, um es an die Version 2022 des Standards anzupassen.

Unsere Schritt-für-Schritt-Checkliste führt Sie durch den gesamten Prozess und bietet einen klaren Überblick über den Fortschritt und die offenen Anforderungen. Unsere Software erleichtert die Zuordnung der Informationssicherheitskontrollen Ihres Unternehmens zu jedem Aspekt Ihres ISMS.

Buchen Sie noch heute eine Plattform-Demo und überzeugen Sie sich selbst von den Vorteilen unserer Lösung.

Demo buchen