Das Nationale Institut für Standards und Technologie (NIST) in den USA hat ein Rahmenwerk entwickelt, das Organisationen dabei hilft, ihre Cyber-Sicherheitsverteidigungsplanung auszurichten und die Infrastruktur vor einer Gefährdung durch die Bedrohung durch Cyberkriminalität zu schützen.

NIST-Cybersicherheit bietet Organisationen des privaten Sektors einen Rahmen von Richtlinien und Kontrollen, um Angriffe von Cyberkriminellen zu verhindern und diejenigen zu erkennen und darauf zu reagieren, die sich Zugriff verschaffen.

Im folgenden Video erklärt das National Institute of Standards and Technology mehr über das ursprüngliche Ziel des NIST-Rahmenwerks, die Standards, Richtlinien und Best Practices dahinter.

Uns fällt kein Unternehmen ein, dessen Service mit ISMS.online mithalten kann.

Das National Institute of Standards and Technology ist unter der Abkürzung NIST bekannt. Hierbei handelt es sich um eine nichtregulierende Regierungsbehörde, die gegründet wurde, um Innovationen voranzutreiben und die industrielle Wettbewerbsfähigkeit in Wissenschaft, Technik und Technologie zu fördern.

Die Hauptaufgabe des NIST besteht darin, Best Practices zu entwickeln, denen Organisationen und Regierungsbehörden folgen können. Der Zweck dieser Sicherheitsstandards besteht darin, die Sicherheitslage von Regierungsbehörden und privaten Unternehmen, die mit Regierungsdaten umgehen, zu verbessern.

Das NIST Cybersecurity Framework (CSF) ist eine Reihe von Richtlinien und Best Practices, die Organisationen dabei helfen sollen, ihre Cybersicherheitsstrategien zu verbessern, die das NIST entwickelt hat.

Das Rahmenwerk zielt darauf ab, Cybersicherheitspraktiken zu standardisieren, sodass Organisationen einen einzigen oder einheitlichen Ansatz zum Schutz vor Cyberangriffen nutzen können.

Die meisten Organisationen sind nicht verpflichtet, die NIST-Konformität einzuhalten, auch wenn ihnen dies empfohlen wird. US-Bundesbehörden sind seit 2017 verpflichtet, die NIST-Standards einzuhalten, da NIST selbst Teil der US-Regierung ist.

Subunternehmer und Auftragnehmer, die mit der Bundesregierung zusammenarbeiten, müssen die NIST-Sicherheitsstandards einhalten. Wenn ein Auftragnehmer in der Vergangenheit NIST-Verstöße begangen hat, besteht die Gefahr, dass er in Zukunft von Regierungsaufträgen ausgeschlossen wird.

NIST-Richtlinien können dazu beitragen, Ihre Systeme vor böswilligen Angriffen und menschlichem Versagen zu schützen. Das Befolgen des Rahmenwerks wird Ihrer Organisation dabei helfen, die Anforderungen dafür zu erfüllen Gesetz über die Portabilität und Rechenschaftspflicht von Krankenversicherungen (HIPPA) und dem Federal Information Security Management Act (FISMA), bei denen es sich um zwingende Vorschriften handelt.

Aufgrund der damit verbundenen Vorteile greifen Unternehmen auf die NIST-Konformität als Industriestandard zurück. Die NIST-Kultur ist für Privatunternehmen von entscheidender Bedeutung, um ein besseres Verständnis für den Umgang mit Daten zu fördern.

ISMS.online macht die Einrichtung und Verwaltung Ihres ISMS so einfach wie möglich.

Sowohl NIST als auch die Internationale Organisation für Normung (ISO) verfügen über branchenführende Ansätze zur Informationssicherheit. Das NIST Cybersecurity Framework wird häufiger mit ISO 27001 verglichen, der Spezifikation für ein Informationssicherheits-Managementsystem (ISMS).

Beide bieten Frameworks für Management von Cybersicherheitsrisiken. Das NIST CSF-Framework lässt sich leicht in eine Organisation integrieren, die die ISO 27001-Standards einhalten möchte.

Die Kontrollmaßnahmen sind sehr ähnlich, die Definitionen und Codes sind in allen Frameworks sehr ähnlich. Beide Frameworks verfügen über ein einfaches Vokabular, das es Ihnen ermöglicht, klar über Cybersicherheitsthemen zu kommunizieren.

Risikoreife, Zertifizierung und Kosten sind einige der Unterschiede zwischen NIST CSF und ISO 27001.

Wenn Sie sich in einem frühen Stadium der Entwicklung einer Cybersicherheit befinden Risikomanagementplan oder wenn Sie versuchen, frühere Fehler abzumildern, ist das NIST CSF möglicherweise die beste Wahl. ISO 27001 ist eine gute Wahl für reife Organisationen, die ein weltweit anerkannteres Rahmenwerk suchen.

ISO 27001 bietet eine Zertifizierung durch eine externe Prüfung an, die kostspielig sein kann, aber den Ruf Ihres Unternehmens als Unternehmen, dem Investoren vertrauen können, verbessern kann – NIST CSF bietet diese Art der Zertifizierung nicht an.

Das NIST CSF ist kostenlos verfügbar, während das ISO 27001 für den Zugriff auf seine Dokumentation Gebühren erhebt. Ein Start-up-Unternehmen möchte möglicherweise sein Cybersicherheits-Risikomanagementprogramm mit dem NIST Cyber Security Framework starten und dann mit zunehmender Skalierung eine größere Investition in den Prozess tätigen mit ISO 27001.

Ich würde ISMS.online auf jeden Fall empfehlen, da es die Einrichtung und Verwaltung Ihres ISMS so einfach wie möglich macht.

Mit ISMS.online sparen Sie Zeit und Geld

Holen Sie sich Ihr AngebotWas für Ihr Unternehmen das Richtige ist, hängt vom Reifegrad, den Zielen und den spezifischen Risikomanagementanforderungen ab. ISO 27001 ist eine gute Wahl für reife Organisationen, die externen Zertifizierungsdruck ausgesetzt sind.

Möglicherweise ist Ihr Unternehmen noch nicht bereit, in eine ISO 27001-Zertifizierung zu investieren, oder befindet sich bereits in einem Stadium, in dem es von dem klaren Bewertungsrahmen profitieren würde, den das NIST-Rahmenwerk bietet.

Das NIST CSF-Framework kann ein guter Ausgangspunkt für Ihre ISO 27001-Zertifizierungsreise sein, wenn Ihr Unternehmen reifer wird.

Unabhängig davon, ob Sie mit NIST CSF beginnen oder mit ISO/IEC 27001 wachsen, hilft Ihnen ein proaktives und effizientes Informationssicherheitsmanagementsystem dabei, die Compliance Ihres Unternehmens zu erreichen.

Die höchste Abstraktionsebene im Framework ist die Fünf Kernfunktionen. Sie bilden die Grundlage des Framework-Kerns und alle anderen Elemente sind um sie herum organisiert.

Werfen wir einen genaueren Blick auf die fünf Funktionen des NIST Cybersecurity Framework.

Die Identifizierungsfunktion kann dazu beitragen, ein organisatorisches Verständnis für den Umgang mit Cybersicherheitsrisiken für Systeme, Personen, Vermögenswerte, Daten und Fähigkeiten zu entwickeln.

Für das Verständnis von Wetten im geschäftlichen Kontext kann eine Organisation ihre Bemühungen im Einklang mit ihren Anforderungen fokussieren und priorisieren Risikomanagementstrategie und Geschäftsanforderungen, aufgrund der Ressourcen, die kritische Funktionen unterstützen, und der damit verbundenen Cybersicherheitsrisiken.

Die Protect-Funktion beschreibt geeignete Sicherheitsmaßnahmen, um die Bereitstellung kritischer Infrastrukturdienste sicherzustellen. Mithilfe der Protect-Funktion ist es möglich, die Auswirkungen eines potenziellen Cybersicherheitsereignisses zu begrenzen oder einzudämmen.

Geeignete Aktivitäten zur Erkennung des Eintretens eines Cyber-Ereignisses werden durch die Funktion Detect definiert. Die Erkennungsfunktion ermöglicht die rechtzeitige Erkennung von Cybersicherheitsereignissen.

Die Reaktionsfunktion umfasst entsprechende Aktivitäten, um bei einem identifizierten Cybersicherheitsvorfall Maßnahmen zu ergreifen. Die Antwortfunktion trägt dazu bei, die Auswirkungen eines potenziellen Cybersicherheitsvorfalls einzudämmen.

Die Wiederherstellungsfunktion identifiziert Aktivitäten zur Aufrechterhaltung von Ausfallsicherheitsplänen und zur Wiederherstellung von Diensten, die von einem Cybersicherheitsvorfall betroffen sind. Die Wiederherstellungsfunktion hilft bei der rechtzeitigen Wiederherstellung des normalen Betriebs, um die Folgen eines Cybersicherheitsvorfalls zu reduzieren.

Die Befolgung dieser fünf Funktionen wird als Best Practice empfohlen, da sie nicht nur auf Funktionen des Cybersicherheitsrisikomanagements anwendbar sind, sondern auf das Risikomanagement insgesamt.

Laden Sie Ihren kostenlosen Leitfaden herunter

um Ihre Infosec zu optimieren

Wir haben angefangen, Tabellenkalkulationen zu verwenden, und es war ein Albtraum. Mit der ISMS.online-Lösung wurde die ganze harte Arbeit erleichtert.

Der Grad, in dem eine Organisation Die Praktiken des Cybersicherheitsrisikomanagements weisen die im Rahmenwerk definierten Merkmale auf wird als Stufe bezeichnet.

Die Stufen 1 bis 4 beschreiben ein zunehmendes Maß an Genauigkeit und wie gut Entscheidungen zu Cybersicherheitsrisiken in umfassendere Risikoentscheidungen integriert sind. Der Grad, in dem die Organisation Cybersicherheitsinformationen von externen Parteien teilt und erhält.

Stufen stellen nicht unbedingt den Reifegrad dar; Die Organisation sollte über die gewünschte Stufe entscheiden.

Unternehmen sollten sicherstellen, dass die ausgewählte Stufe den Unternehmenszielen entspricht, das Cybersicherheitsrisiko auf ein für die Organisation akzeptables Maß reduziert und umsetzbar ist.

Buchen Sie eine maßgeschneiderte praktische Sitzung, die auf Ihre Bedürfnisse und Ziele zugeschnitten ist.

ISMS.online bietet Ihnen eine Plattform um Sie auf den Weg zum Erreichen des Standards zu bringen

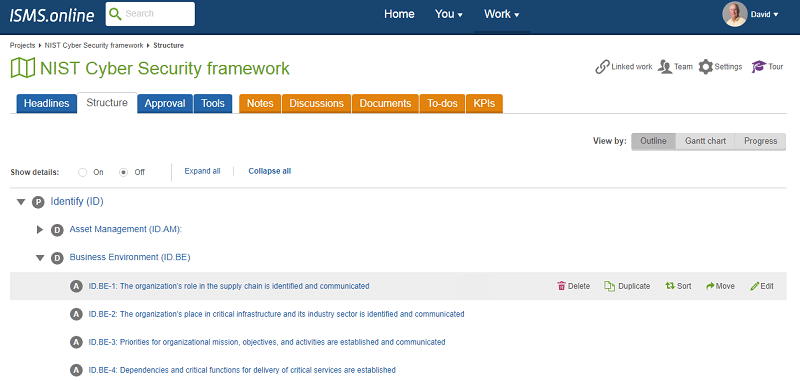

Jeder Abschnitt von NIST Cyber Security ist in der sicheren Plattform detailliert beschrieben, sodass er leicht verständlich ist.

Das reduziert Ihren Arbeitsaufwand, die Kosten und den Stress, nicht zu wissen, ob Sie alles richtig gemacht haben.

Profile sind die spezielle Ausrichtung einer Organisation ihrer Anforderungen und Ziele, ihres Risikoappetits und ihrer Ressourcen an den gewünschten Ergebnissen des Framework-Kerns.

Profile können Möglichkeiten zur Verbesserung der Cybersicherheitslage identifizieren, indem sie ein „aktuelles“ Profil mit einem „Ziel“-Profil vergleichen.

Profile werden verwendet, um das Cybersicherheits-Framework zu verbessern und so dem Unternehmen bestmöglich zu dienen. Der Rahmen ist freiwillig, daher gibt es keinen richtigen oder falschen Weg.

Um ein aktuelles Statusprofil zu erstellen, muss eine Organisation ihre Cybersicherheitsanforderungen, Missionsziele, Betriebsmethoden und aktuellen Praktiken abbilden. Sie müssen eine Zuordnung zu den Unterkategorien des Framework-Kerns durchführen.

Die Anforderungen und Ziele können mit den verglichen werden Informieren Sie sich über den aktuellen Zustand der Organisation, um ein Verständnis zu erlangen der Lücken.

Durch die Erstellung dieser Profile und die Lückenanalyse kann ein priorisierter Umsetzungsplan erstellt werden. Die Priorität, die Größe der Lücke und die geschätzten Kosten Korrekturmaßnahmen Helfen Sie bei der Planung und Budgetierung zur Verbesserung der Cybersicherheit Ihres Unternehmens.

NIST-SP 800-53 ist bekannt als National Institute of Standards and Technology Special Publication 800-53, Security and Privacy Controls for Federal Information Systems and Organization.

Es wurde gegründet, um Innovation und Wissenschaft durch die Förderung und Aufrechterhaltung einer Reihe von Industriestandards zu fördern und zu unterstützen.

NIST SP 800-53 ist eine Reihe von Richtlinien und Standards, die Bundesbehörden und Auftragnehmern dabei helfen, ihre Cybersicherheitsanforderungen zu erfüllen. Die Sonderveröffentlichung 800-53 befasst sich mit den Sicherheitskontrollen oder Schutzmaßnahmen für bundesstaatliche Informationssysteme und Unternehmen.

NIST-SP 800-171 ist ein Rahmenwerk, das die erforderlichen Sicherheitsstandards und -praktiken für nicht-bundesstaatliche Organisationen, die damit umgehen, umreißt Kontrollierte nicht klassifizierte Informationen (CUI) in ihren Netzwerken.

Es wurde erstmals im Juni 2015 veröffentlicht und enthielt eine Reihe neuer Standards, die zur Stärkung der Cybersicherheitsresistenz im privaten und öffentlichen Sektor eingeführt wurden. Es ist auch als NIST SP 800-171 bekannt und trat am 31. Dezember 2017 vollständig in Kraft. Die neueste Version, bekannt als „Revision 2“, wurde im Februar 2020 veröffentlicht.

NIST-SP 800-207 ist eine umfassende Veröffentlichung des National Institute of Standards and Technology (NIST), die Leitlinien zu verschiedenen Aspekten der Cybersicherheit bietet. Es deckt ein breites Themenspektrum ab, darunter die Entwicklung eines Cybersicherheits-Frameworks, die Implementierung einer Zero Trust Architecture (ZTA), Sicherheitsanforderungen für Cloud Computing, Sicherheit nationaler Sicherheitszertifikate, Implementierung eines Identitätsnachweisprozesses, Authentifizierung und Lebenszyklusmanagement für digitale Medien Identitäten und die Verwendung kryptografischer Kontrollen zum Schutz personenbezogener Daten (PII).

Das Dokument enthält detaillierte Schritte zum Erstellen eines Cybersicherheits-Frameworks, das auf die spezifischen Anforderungen einer Organisation zugeschnitten ist, sowie Anleitungen zu dessen Implementierung und Wartung. Es beschreibt die Prinzipien und Komponenten eines ZTA-Systems und wie man die Sicherheitslage einer Organisation beurteilt. Es bietet außerdem eine Reihe von Sicherheitskontrollen und Best Practices für die Implementierung eines ZTA-Systems.

In Bezug auf Cloud Computing werden die Sicherheitskontrollen und -prozesse beschrieben, die Unternehmen implementieren sollten, um ihre Cloud-basierten Systeme und Daten zu schützen. Es bietet Anleitungen zur Bewertung der Sicherheit von Cloud-Diensten und zur Entwicklung einer Cloud-Sicherheitsstrategie.

Die Veröffentlichung bietet außerdem Anleitungen zur Ausstellung, Verwaltung und Nutzung nationaler Sicherheitszertifikate sowie zu den Rollen und Verantwortlichkeiten der Zertifizierungsbehörden und Zertifikatsinhaber. Es beschreibt die Anforderungen an den Identitätsnachweis, einschließlich der Verwendung von Identitätsnachweismethoden, -technologien und -diensten.

Darüber hinaus bietet es Anleitungen zur Authentifizierung und zum Lebenszyklusmanagement für digitale Identitäten, einschließlich der Verwendung von Multi-Faktor-Authentifizierung, risikobasierter Authentifizierung und föderiertem Identitätsmanagement. Es enthält außerdem Anleitungen zum Einsatz kryptografischer Kontrollen zum Schutz personenbezogener Daten.

NIST legt das grundlegende Protokoll fest, das Unternehmen befolgen müssen, wenn sie die Einhaltung bestimmter Vorschriften erreichen möchten, z HIPAA und FISMA.

Es ist wichtig zu bedenken, dass die Einhaltung von NIST keine vollständige Garantie dafür ist, dass Ihre Daten sicher sind. NIST fordert Unternehmen auf, ihre Cyber-Ressourcen anhand eines wertbasierten Ansatzes zu inventarisieren, um die sensibelsten Daten zu finden und entsprechende Schutzbemühungen zu priorisieren.

NIST-Standards basieren auf Best Practices aus mehreren Sicherheitsdokumenten, Organisationen und Veröffentlichungen und sind als Rahmen für Bundesbehörden und Programme konzipiert, die strenge Sicherheitsmaßnahmen erfordern.

Es trägt dazu bei, unser Verhalten auf eine positive Art und Weise zu steuern, die für uns funktioniert

& unsere Kultur.