Warum brauchen Sie ISO 27001?

Die Zertifizierung nach ISO 27001:2022 gibt Kunden, Partnern und anderen Stakeholdern die Gewissheit, dass die Informationssicherheitsinfrastruktur Ihres Unternehmens ihren Erwartungen entspricht.

ISO 27001 ist ein international anerkanntes Best-Practice-Framework für Informationssicherheitsmanagementsysteme (ISMS) und einer der beliebtesten Standards für Informationssicherheitsmanagement weltweit.

Die Kosten, die entstehen, wenn kein effektives Informationssicherheits-Managementsystem vorhanden ist, können hoch sein – sowohl finanziell als auch für den Ruf. Der Standard ist eine entscheidende Komponente im Prozess des Informationssicherheitsrisikomanagements jeder Organisation und ist zu einem wesentlichen Bestandteil der IT-Governance-, Risiko- und Compliance-Programme (GRC) vieler Organisationen geworden.

Die Vorteile von ISO 27001

1) ISO 27001 hilft Ihnen, Informationssicherheits- und Datenschutzrisiken zu reduzieren

Die Risiken für die Informationssicherheit nehmen ständig zu. Täglich sorgen neue Datenschutzverstöße für Schlagzeilen. Daher erkennen immer mehr Unternehmen, dass eine unzureichende Informationssicherheit kostspielig sein kann, unabhängig davon, ob sie zu Verstößen gegen ihre eigenen oder die vertraulichen Informationen ihrer Kunden führt.

Aus diesem Grund erstellen viele Organisationen ihr eigenes ISO 27001-zertifiziertes Informationssicherheitsmanagementsystem oder ISMS.

Ein effektives ISMS hilft Ihnen, alle Ihre Informationssicherheitsziele zu erreichen und bietet weitere Vorteile.

Und Organisationen jeder Größe und Art, von Regierungsbehörden bis hin zu Handelsunternehmen, können ISO 27001 verwenden, um ein ISMS zu erstellen.

Mehrere der ISO 27001-Anforderungen erfüllen auch die Anforderungen der DSGVO und des Datenschutzgesetzes sowie gesetzliche und behördliche Verpflichtungen, wodurch insgesamt eine wesentlich höhere Informationssicherheit gewährleistet wird. Durch die Implementierung von ISO 27001 zeigen Sie den Aufsichtsbehörden, dass Ihr Unternehmen die Sicherheit der von ihm gespeicherten Informationen ernst nimmt und, nachdem es die Risiken identifiziert hat, alles getan hat, was vernünftigerweise möglich ist, um ihnen zu begegnen.

Ihr Risikomanagementprozess wird sowohl robust als auch einfach zu demonstrieren sein. Und es ist auch ein hervorragender Zugang zu anderen ISO-Managementsystemstandards.

2) ISO 27001 bedeutet Zeit- und Geldersparnis

Warum viel Geld ausgeben, um ein Problem (z. B. Verlust von Kundeninformationen, Risikobewertungen, Business Continuity Management) in einer Krise zu lösen, wenn es nur einen Bruchteil kostet, sich im Voraus darauf vorzubereiten? Mit einem ISO 27001-zertifizierten Informationssicherheitsmanagementsystem haben Sie alle Ihre Pläne und Systeme für das Management von Informationssicherheitsvorfällen parat. Dies ist die kostengünstigste Möglichkeit, Ihre Informationsbestände zu schützen bzw. sicher aufzubewahren.

Sie basieren Ihre Risikomanagementpläne auf einer fundierten, gründlichen Risikobewertung. Durch fortlaufende interne Audits wird sichergestellt, dass Ihr ISMS der sich ständig weiterentwickelnden Bedrohung durch digitale Kriminalität mit neuen Sicherheitstechniken und Informationssicherheitskontrollen begegnet. Und mit unserer Hilfe können Sie den ROI Ihrer Investition in das Informationssicherheits-Risikomanagement messen.

Außerdem senken Sie Ihre Vertriebskosten. Kunden wünschen sich zunehmend Gewissheit über die Informationssicherheitsmanagement- und Datenschutzfähigkeiten ihrer Lieferantenbeziehungen. Ihre Vertriebsabteilung wird Ihnen wahrscheinlich bestätigen, wie viele „Informationsanfragen“ sie im Rahmen des Verkaufsprozesses regelmäßig bearbeiten muss und dass diese Zahl ständig zunimmt. Wenn Sie über die ISO 27001-Zertifizierung verfügen, müssen Sie weniger Details bereitstellen und so Ihren Verkaufsprozess vereinfachen und beschleunigen.

3) ISO 27001 steigert den Ruf und schafft Vertrauen in die Organisation

Es ist schon schlimm genug, wenn Ihre Informationssysteme gehackt und Ihre Kundendaten offengelegt und ausgenutzt werden. Noch schlimmer ist es, wenn sich die Nachricht über einen solchen Verstoß verbreitet. Es kann Ihrem Ruf und damit Ihrem Geschäftsergebnis erheblich schaden. Mit einem ISMS nach ISO 27001 haben Sie eine fundierte Risikobewertung durchgeführt und einen gründlichen, praktischen Risikobehandlungsplan erstellt. So sind Sie besser in der Lage, Sicherheitsrisiken zu erkennen und zu verhindern, bevor sie auftreten.

Wie bei vielen Dingen im Geschäftsleben ist Vertrauen unerlässlich. Aber der Nachweis, dass eine akkreditierte Zertifizierungsstelle Ihr Informationssicherheits-Managementsystem (ISMS) unabhängig geprüft hat, festigt dieses Vertrauen. Ihre Kunden werden schnell und einfach erkennen, dass es auf spezifischen Prinzipien der Systemtechnik basiert. Sie müssen sich nicht auf die Sicherheit Ihres Betriebs verlassen, denn Sie können nachweisen, dass Sie die relevanten ISO-Managementsystemstandards erfüllen.

Und bei der Verwaltung der Informationssicherheit mit ISO 27001 geht es um mehr als nur den Schutz Ihrer Informationstechnologie und die Minimierung von Datenschutzverletzungen.

Der Standard kann Ihnen helfen:

- Schützen Sie alles, vom geistigen Eigentum Ihres Unternehmens bis hin zu seinen vertraulichen Finanzinformationen.

- Setzen Sie definierte Informationssicherheitsrichtlinien ein, um Sie bei der Verwaltung von Prozessen zu unterstützen, einschließlich Ihrer Zugriffskontrollrichtlinie, Kommunikationssicherheit, Systemerfassung, Informationssicherheitsaspekten der Geschäftskontinuitätsplanung und vielem mehr.

- Stellen Sie sicher, dass Ihr Management von Informationssicherheitsvorfällen sorgfältig geplant und nachweislich effektiv ist, falls es zu einer Kompromittierung kommt.

- Führen Sie Aktivitäten zur Bewertung und Verwaltung von Informationssicherheitsrisiken klar, praktisch und transparent durch.

- Stellen Sie sicher, dass wichtige Stakeholder und andere Dritte über Ihre Informationssicherheitsmaßnahmen informiert sind, mit ihnen einverstanden sind und diese gegebenenfalls vollständig einhalten.

- Erfüllen Sie spezifische Branchenvorschriften oder Betriebsverfahren, die von den zuständigen Aufsichtsbehörden festgelegt wurden.

- Schützen Sie die persönlichen Daten Ihrer Mitarbeiter und Kunden.

Holen Sie sich Ihren Leitfaden zu

ISO 27001-Erfolg

Alles, was Sie wissen müssen, um ISO 27001 zum ersten Mal zu erreichen

Holen Sie sich Ihren kostenlosen RatgeberISO 27001:2022 Anforderungen und Kontrollen

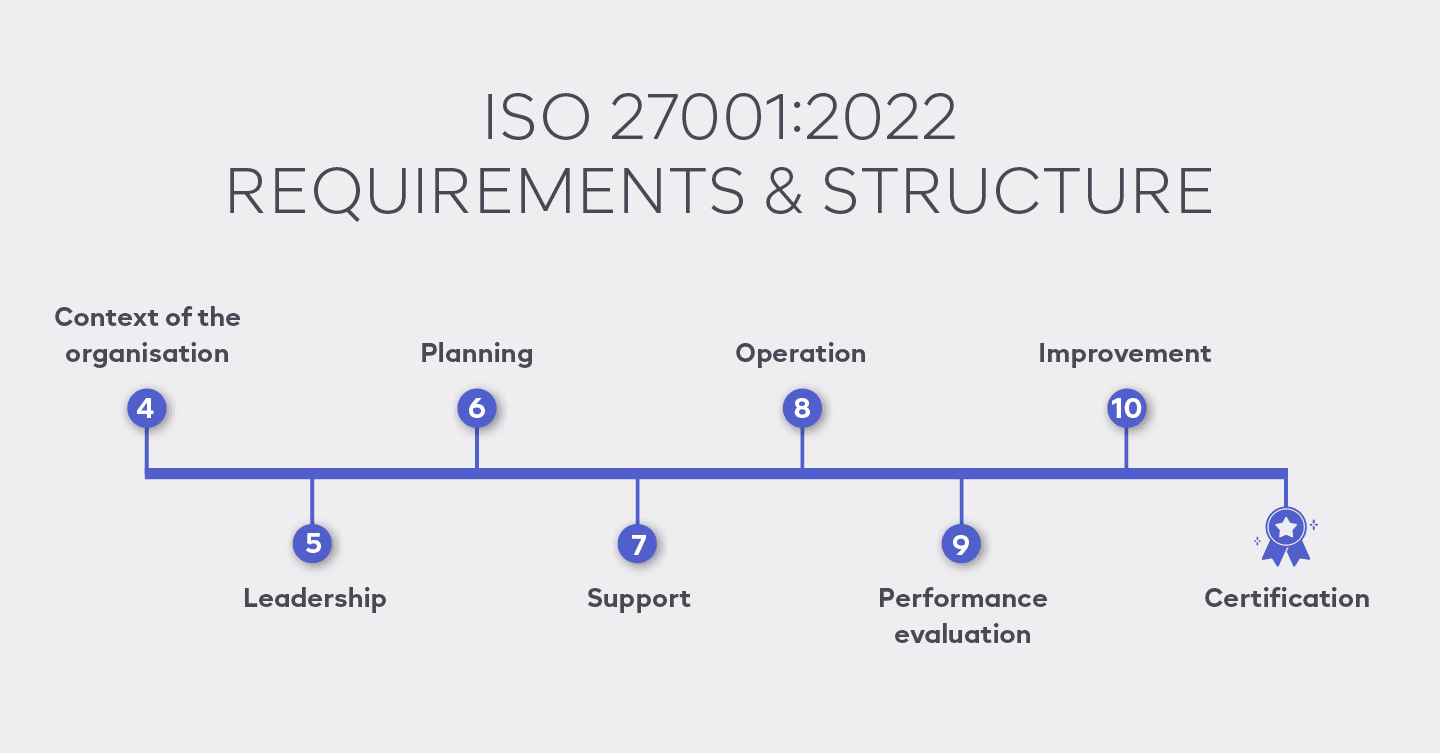

Im ISO 27001-Standard sind zehn Anforderungen definiert, darunter Informationssicherheitsrichtlinien, Anforderungen zum Schutz der Datenbestände einer Organisation vor Verlust oder unbefugtem Zugriff und anerkannte Mittel zum Nachweis ihres Engagements für das Informationssicherheitsmanagement durch Zertifizierung.

Anforderung 6.1.3 (Behandlung von Informationssicherheitsrisiken) definiert Anhang A und spezifiziert die aus ISO 27002:2022 abgeleiteten Kontrollen.

ISO 27001 umfasst außerdem einen Risikobewertungsprozess, eine Organisationsstruktur, eine Informationsklassifizierung, Zugriffskontrollmechanismen, physische und technische Schutzmaßnahmen, Informationssicherheitsrichtlinien, Verfahren sowie Überwachungs- und Berichtsrichtlinien.

Anhang (S)L erklärt

„Anhang L“ definiert die Kernanforderungen und Merkmale eines generischen Managementsystems. Dies ist ein kritischer Punkt. Das Managementsystem Ihres Unternehmens geht über die Informationssicherheit hinaus.

Während der Schwerpunkt von ISO 27001 auf der Informationssicherheit liegt, lässt sich der Standard in andere ISO-Standards integrieren, die auf Anhang L der ISO basieren, sodass Sie diese Standards einführen können, um Ihr gesamtes Managementsystem später weiterzuentwickeln und zu verbessern. Dazu gehören ISO 9001 für Qualitätsmanagement, ISO 22301 für Business Continuity Management, ISO 227701 für Datenschutz und bis zu 50 weitere ISO-Standards.

Wir schlagen zwar nicht vor, dass Sie sich vorerst mit diesen Standards befassen, aber der Punkt ist, dass es möglich ist. Sie verfügen über einen „Upgrade-Pfad“ innerhalb von ISO und ISMS.online (Integriertes Managementsystem), der es nicht erfordert, das Rad neu zu erfinden, wenn Sie es auf eine andere Ebene bringen.

ISO 27001:2013 & ISO 27001:2022 – Was ist der Unterschied?

In praktischer Hinsicht hat sich zwischen den ISO 2013-Informationssicherheitsstandards von 2022 und 27001 kaum etwas geändert, abgesehen von kleineren kosmetischen Punkten und zusätzlichen Anforderungen (9.3.1, 9.3.2, 9.3.3) und überarbeiteten Annex A-Kontrollen im Zusammenhang mit ISO 27002:2022 .

Übergang zum neuen Standard

Organisationen, die bereits die ISO 27001-Zertifizierung erhalten haben, müssen bis zum 31. Oktober 2025 auf die neue Version umsteigen. Dieser Übergang erfordert, dass sie ihr aktuelles ISMS überprüfen und aktualisieren, um den neuen Anforderungen zu entsprechen.

Übersicht über die in ISO 27001:2022 eingeführten Änderungen

ISO 27001:2022 bringt mehrere Verfeinerungen und zusätzliche Formulierungsanforderungen mit sich. Diese Änderungen stellen sicher, dass der Standard anwendbar bleibt und mit den neuesten Best Practices für die Sicherheit aktualisiert wird.

Die neue Version des Standards verlangt von Organisationen, sicherzustellen, dass ihre Managementsysteme den aktualisierten Anforderungen entsprechen, und alle Änderungen am Wortlaut des Standards zu überprüfen, um sicherzustellen, dass sie die Auswirkungen auf ihre Sicherheitsmanagementsysteme verstehen. Dazu gehören Änderungen der verwendeten Sprache, Anpassungen der Struktur und des Inhalts sowie die Hinzufügung neuer Klauseln.

Neustrukturierung der Anhang-A-Kontrollen in ISO 27001 2022

Nach der Veröffentlichung von ISO 27002:2022 am 15. Februar 2022 hat ISO 27001:2022 seine Anhang-A-Kontrollen angepasst.

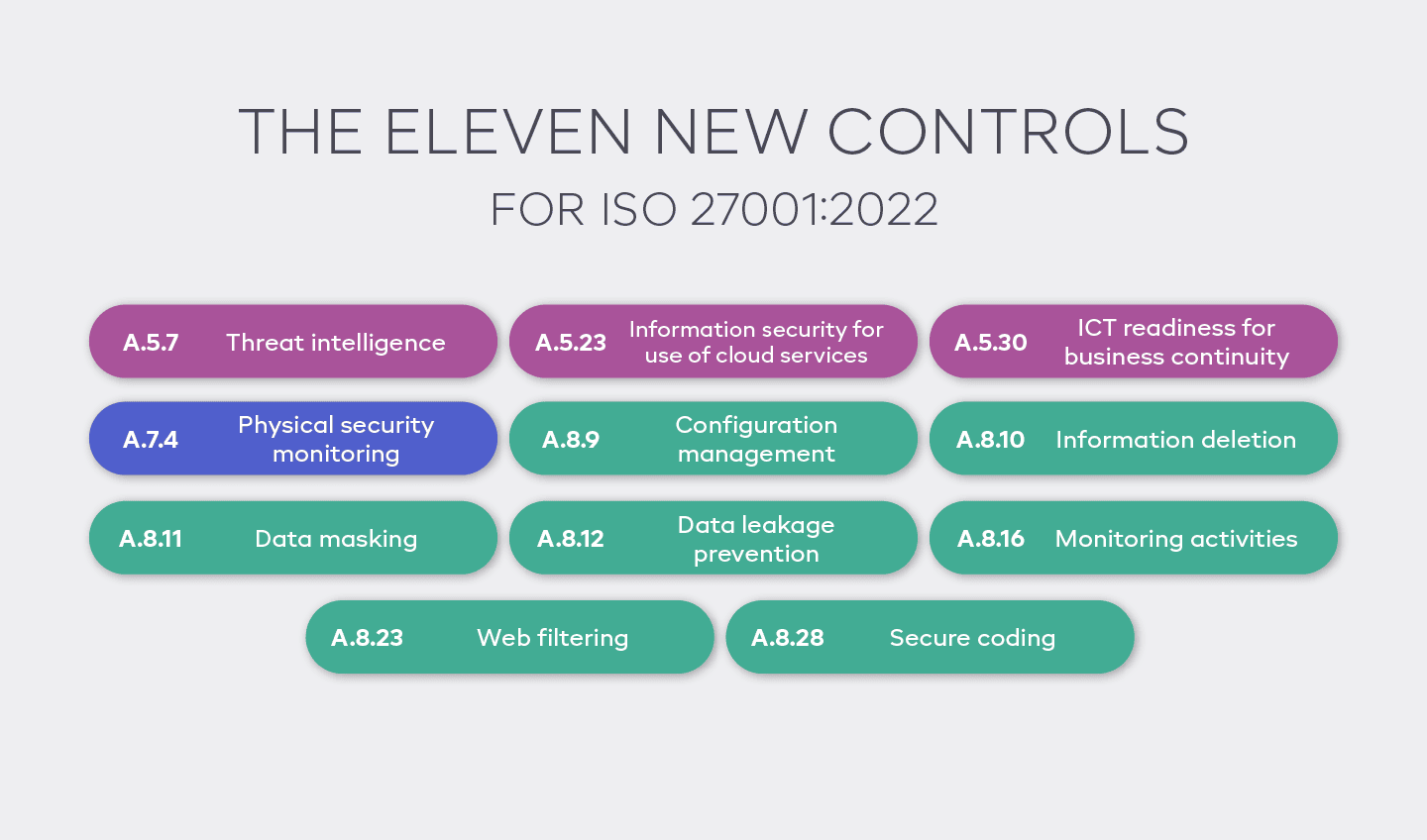

Die neue Version des Standards basiert auf einem komprimierten Satz von 93 Anhang-A-Kontrollen, darunter 11 neue Kontrollen. Insgesamt 24 Kontrollen wurden aus zwei, drei oder mehr Sicherheitskontrollen der Version 2013 zusammengeführt, und 58 Kontrollen der ISO 27002:2013 wurden überarbeitet, um sie an die aktuelle Cybersicherheits- und Informationssicherheitsumgebung anzupassen.

Organisationen müssen sicherstellen, dass ihr Informationssicherheitsmanagementsystem den neuen Anforderungen entspricht und dass ihre bestehenden Kontrollen aktuell sind.

Um dabei zu helfen, hat ISO 27002:2022 den Wortlaut einiger bestehender Kontrollen geändert und für andere zusätzliche Anforderungen hinzugefügt. Darüber hinaus verlangt der Standard von Organisationen nun, die Leistung ihres Informationssicherheitsmanagementsystems und die Wirksamkeit der Kontrollen zu bewerten.

Kontrollkategorien und Attribute

Die Kontrollen in Anhang A wurden nun in Gruppenkategorien gruppiert:

Organisatorisch

Personen

Physik

Filter, Parameter, Zeitachsen, Sparklines, Zellprozentsatz und Fortschritte

Jedem Steuerelement ist zusätzlich eine Attributionstaxonomie zugeordnet. Jedes Steuerelement verfügt jetzt über eine Tabelle mit einer Reihe empfohlener Attribute, und Anhang A von ISO 27002:2022 enthält eine Reihe empfohlener Zuordnungen.

Dadurch können Sie Ihre Steuerungsauswahl schnell an die gängige Branchensprache und internationale Standards anpassen. Die Verwendung von Attributen unterstützt die Arbeit, die viele Unternehmen bereits im Rahmen ihrer Risikobewertung und ihrer Erklärung zur Anwendbarkeit (Statement of Applicability, SOA) leisten.

Beispielsweise können Cybersicherheitskonzepte ähnlich den NIST- und CIS-Kontrollen unterschieden und die Einsatzfähigkeiten in Bezug auf andere Standards erkannt werden.

11 neue Anhang-A-Kontrollen

Die 11 neuen Kontrollen konzentrieren sich auf Cloud-Dienste, IKT-Bereitschaft für Geschäftskontinuität, Bedrohungsinformationen, physische Sicherheitsüberwachung, Datenmaskierung, Informationslöschung, Verhinderung von Datenlecks, Überwachungsaktivitäten, Webfilterung und sichere Codierung.

Neuer Fokus auf Risikobehandlungsprozesse

ISO 27001 2022 hat einen größeren Schwerpunkt auf Risikobehandlungsprozesse und den Einsatz von Annex-A-Kontrollen gelegt. Der aktualisierte Standard fordert nun von Organisationen, die vier Optionen für den Umgang mit Risiken in Betracht zu ziehen: Änderung, Beibehaltung, Vermeidung und Teilen. Zwei zusätzliche Optionen zur Behandlung von Chancen wurden hinzugefügt: Verbesserung und Ausnutzung. Der Standard legt auch die Notwendigkeit dar, dass Organisationen beim Umgang mit Chancen die Risikoteilung und -akzeptanz berücksichtigen müssen.

Organisationen sind nun verpflichtet, bei der Risikobewertung die Folgen und die Wahrscheinlichkeit von Informationssicherheitsrisiken sowie den potenziellen Nutzen von Chancen zu berücksichtigen. Der Internationale Standard ermutigt Organisationen auch, Risiken einzugehen, wenn die potenziellen Gewinne größer sind als die potenziellen Verluste.

Insgesamt bietet der neue Fokus auf Risikobehandlungsprozesse in ISO 27001 2022 Organisationen ein besseres Verständnis für die Bewertung und Behandlung von Risiken, um das Schadenspotenzial zu minimieren.

Bewertung Dritter

Organisationen müssen sicherstellen, dass Dritte angemessene Risikomanagementmaßnahmen bereitstellen können, einschließlich, aber nicht beschränkt auf Sicherheit, Datenschutz, Compliance und Verfügbarkeit. Dritte müssen die Richtlinien, Verfahren und Standards der Organisation kennen und diese einhalten.

Organisationen sollten regelmäßige Überprüfungen und Audits durchführen, um sicherzustellen, dass Dritte die Sicherheitsrichtlinien einhalten. Sie sollten außerdem über ein Verfahren zur Meldung und Reaktion auf Sicherheitsvorfälle verfügen, die durch Aktivitäten Dritter verursacht werden.

Organisationen müssen sicherstellen, dass alle Daten und Informationsbestände, die unter ihrer Kontrolle stehen, sicher zurückgegeben oder entsorgt werden, wenn Verträge oder Beziehungen mit Dritten gekündigt werden.

Untersuchung und Aufzeichnung von Vorfällen

ISO 27001 2022 legt spezifische Anforderungen für die Protokollierung, Untersuchung und Aufzeichnung von Vorfällen fest. Dazu gehört, dass Organisationen einen Prozess zur Protokollierung von Sicherheitsvorfällen und ein Verfahren zur Untersuchung und Dokumentation der Untersuchungsergebnisse benötigen. Für Organisationen ist es wichtig, über klare Richtlinien für die Protokollierung und Untersuchung von Vorfällen sowie über einen Prozess zur Aufzeichnung der Untersuchungsergebnisse zu verfügen.

Die Richtlinie sollte auch den Umgang mit Beweismitteln, die Eskalation von Vorfällen und die Kommunikation des Vorfalls an relevante Interessengruppen abdecken. Die Richtlinie sollte außerdem sicherstellen, dass die Organisation die Art, das Ausmaß und die Kosten von Vorfällen quantifizieren und überwachen sowie alle schwerwiegenden oder wiederkehrenden Vorfälle und deren Ursachen identifizieren kann.

Dadurch kann die Organisation ihre Risikobewertung aktualisieren und zusätzliche Kontrollen implementieren, um die Wahrscheinlichkeit oder Folgen künftiger ähnlicher Vorfälle zu verringern.

Anforderungen an Lieferantenbeziehungen

ISO 27001:2022 hat neue Anforderungen eingeführt, um sicherzustellen, dass Organisationen über ein robustes Lieferanten- und Drittanbieter-Managementprogramm verfügen. Dazu gehört die Identifizierung und Analyse aller Dritten, die die Sicherheit von Kundendaten und -diensten beeinträchtigen könnten, sowie die Durchführung einer Risikobewertung für jeden Lieferanten. Die Vereinbarung zwischen Lieferant und Dienstleister muss auch die Beziehung zwischen ihnen festlegen und es müssen regelmäßige Überwachungen und Überprüfungen durchgeführt werden, um die Einhaltung zu beurteilen.

Unternehmen müssen außerdem sicherstellen, dass die Sicherheitskontrollen der Lieferanten regelmäßig aufrechterhalten und aktualisiert werden und dass das Serviceniveau und die Erfahrung der Kunden nicht beeinträchtigt werden. Darüber hinaus müssen personenbezogene Daten gemäß den Datenschutzbestimmungen verarbeitet werden und eine Prüfung der Systeme, Prozesse und Kontrollen des Lieferanten durchgeführt werden. Durch die Implementierung dieser Lieferantenmanagementverfahren können Unternehmen sicherstellen, dass sie ISO 27001:2022 einhalten.

Klärung der Kontrollanforderungen für extern bereitgestellte Prozesse und Produkte

Organisationen müssen sicherstellen, dass externe Dienste, Produkte und Prozesse angemessen verwaltet und kontrolliert werden. Die Version 2022 der ISO 27001 verdeutlicht die Anforderungen an extern bereitgestellte Prozesse und Produkte.

Organisationen müssen dokumentierte Vereinbarungen mit externen Anbietern treffen und sicherstellen, dass diese Vereinbarungen regelmäßig überwacht und überprüft werden. Darüber hinaus müssen Organisationen über einen Plan für die Reaktion auf ungenaue oder unvollständige Informationen verfügen, die von externen Diensten oder Produkten bereitgestellt werden, sowie über ein Verfahren zum Umgang mit festgestellten Schwachstellen in extern angebotenen Diensten oder Produkten.

Organisationen müssen außerdem sicherstellen, dass die damit verbundenen Risiken angemessen gemanagt werden und dass die Kontrolle extern bereitgestellter Prozesse und Produkte geeignete Maßnahmen zur Gewährleistung der Sicherheit und zum Management von Änderungen an Dokumenten, Vereinbarungen und Verfahren umfasst.

Lieferantenmanagementverfahren

ISO 27001 2022 führt mehrere Änderungen in der Art und Weise ein, wie Unternehmen ihre Lieferantenbeziehungen verwalten. Der überarbeitete Standard verlangt von Unternehmen, eine formelle Richtlinie und Verfahren für das Lieferantenmanagement zu entwickeln, ihre Lieferkette basierend auf dem Wert und dem Risiko der Beziehung in Kategorien zu unterteilen und enge Arbeitsbeziehungen mit hochwertigen Lieferanten aufzubauen:

Unternehmen müssen außerdem einen risikobasierten Ansatz bei der Lieferantenauswahl und -verwaltung verfolgen und die Informationssicherheitsrichtlinien für Lieferanten in einen umfassenderen Beziehungsrahmen integrieren. ISO 27001 2022 legt den Schwerpunkt auf die Verwaltung von IKT-Lieferanten, die möglicherweise etwas Zusätzliches anstelle des Standardansatzes benötigen.

Organisationen müssen sicherstellen, dass die Mitarbeiter ihrer Zulieferer geschult, sicherheitsbewusst und in Bezug auf die Unternehmensrichtlinien geschult sind. Darüber hinaus müssen Aufzeichnungen über das Lieferantenmanagement, einschließlich Verträge, Kontakte, Vorfälle, Beziehungsaktivitäten und Risikomanagement, geführt werden. All dies muss getan werden, um sicherzustellen, dass ein vereinbartes Maß an Informationssicherheit und Servicebereitstellung im Einklang mit den Lieferantenvereinbarungen aufrechterhalten wird.

Sensibilisierung der Mitarbeiter für Cybersicherheit

Unternehmen müssen Maßnahmen ergreifen, um sicherzustellen, dass sich die Mitarbeiter ihrer Verantwortung in Bezug auf Cybersicherheit bewusst sind.

Unternehmen sollten sich darauf konzentrieren, menschliches Versagen zu verhindern, indem sie ihre Mitarbeiter dazu befähigen, die Bedeutung der Cybersicherheit zu verstehen. Unternehmen sollten außerdem in geeignete Schulungsprogramme für Cybersicherheit investieren und klare Richtlinien und Verfahren entwickeln, die genau darlegen, was von den Mitarbeitern erwartet wird.

Darüber hinaus sollten Unternehmen Cybersicherheit in den täglichen Betrieb integrieren und eine Kultur der Cybersicherheit etablieren, in der sich die Mitarbeiter wohl fühlen und befugt sind, Cybersicherheitsprobleme anzusprechen. Durch diese Schritte können Unternehmen sicherstellen, dass ihre Mitarbeiter ihre Verantwortung kennen und besser darauf vorbereitet sind, ihre Daten und Netzwerke vor Cyber-Bedrohungen zu schützen.

Festlegung von Kontrollen zur Personalsicherheit in ISO 27001:2022

ISO 27001 2022 hat mehrere neue und verfeinerte Kontrollen für die Personalsicherheit eingeführt. Dazu gehört die Notwendigkeit, klare Richtlinien für die Personalüberprüfung, die Beschäftigungsbedingungen, das Bewusstsein für Informationssicherheit, die Aus- und Weiterbildung sowie Disziplinarverfahren festzulegen. Darüber hinaus müssen Organisationen über eine Richtlinie zur Verwendung kryptografischer Kontrollen und einen formellen Starter-, Austritts- und Umzugsprozess verfügen.

Diese Kontrollen sind für den Schutz der Interessen der Organisation von wesentlicher Bedeutung, da sie dazu beitragen, sicherzustellen, dass alle Mitarbeiter über die erforderliche Sicherheitsfreigabe verfügen und sich ihrer Verantwortung bewusst sind. Darüber hinaus tragen sie dazu bei, dass vertrauliche Informationen vor unbefugtem Zugriff geschützt sind und etwaige Informationssicherheitsvorfälle gemeldet und angemessen behandelt werden. Die Implementierung dieser Informationssicherheitskontrollen ist für jede Organisation, die eine Zertifizierung durch eine akkreditierte Zertifizierungsstelle anstrebt, von wesentlicher Bedeutung.

Die Anforderungen interessierter Parteien verstehen

ISO 27001:2022 legt einen besonderen Fokus auf das Verständnis der Bedürfnisse und Erwartungen interessierter Parteien. Interessierte Parteien sind Stakeholder wie Mitarbeiter, Aktionäre, Regierungsbehörden, Kunden, Medien, Lieferanten und Partner, die an der Informationssicherheit und Geschäftskontinuität der Organisation interessiert sind. Die Identifizierung dieser Stakeholder und ihrer Anforderungen ist für die Entwicklung eines effektiven ISMS oder BCMS von entscheidender Bedeutung.

Es sollte ein Verfahren geschrieben werden, um klar zu definieren, wer für die Identifizierung aller interessierten Parteien und ihrer rechtlichen, regulatorischen, vertraglichen und sonstigen Anforderungen und Interessen verantwortlich ist und wer für die Aktualisierung dieser Informationen verantwortlich ist und wie oft dies erfolgen sollte. Sobald die Anforderungen identifiziert sind, ist es wichtig, die Verantwortung für deren Erfüllung zuzuweisen.

So bewältigen Sie die Änderungen zwischen ISO 27001:2013 und ISO 27001:2022

Wir haben die aktualisierten ISO 27001-Anforderungen und ISO 27002-Kontrollen in das ISMS integriert. online, indem wir sowohl auf die Anleitung reagieren als auch Tools erstellen, die Ihnen helfen. Sie helfen Ihnen dabei, Ihre ISO 27001-Implementierung zu beschleunigen und die laufende Verwaltungszeit Ihres Informationssicherheits-Managementsystems zu reduzieren.

Buchen Sie eine Plattform-DemoWo fange ich mit der ISO 27001-Zertifizierung an?

Das Erreichen einer ISO 27001-Zertifizierung kann komplex und überwältigend sein, aber unsere ISMS.online-Software ändert das alles. Jetzt verfügen Sie über vorkonfigurierte Informationssicherheits-Frameworks, Tools und Inhalte, die Ihnen dabei helfen, schnell und einfach ISO 27001-Erfolg zu erzielen.

Stellen Sie sich vor, Sie hätten eine helfende Hand, die Sie durch jeden Schritt von ISO 27001 führt, ohne dass teure Beratungsgebühren anfallen würden? Unser ISO 27001 Virtual Coach-Paket leistet genau das.

Sie finden hilfreiche Videos von denen, die ISO 27001 gemeinsam mit einem Informationssicherheitsspezialisten „leben“, sowie viele Hinweise und Tipps für den Erfolg.

Alles direkt dort, wo Sie es am meisten brauchen, innerhalb der ISMS.online-Plattform, sodass Sie arbeiten können, wo und wann Sie wollen, in Ihrem eigenen Tempo, um Ihre Ziele zu erreichen.

Verschaffen Sie sich einen Vorsprung von 81 %

Wir haben die harte Arbeit für Sie erledigt und Ihnen ab dem Moment Ihrer Anmeldung einen Vorsprung von 81 % verschafft.

Sie müssen lediglich die Lücken ausfüllen.

Wie erreiche ich ISO 27001?

Die Kernanforderungen des Informationssicherheitsstandards werden in den Abschnitten 4.1 bis 10.2 behandelt, und die Kontrollen in Anhang A, die Sie je nach Risikobewertung, Risikobehandlungsplan und Arbeit implementieren können, werden in A.5.1 und 5.31 bis 5.36 behandelt A. 8.8 (unten auf dieser Seite zu finden).

Wenn Sie ISO 27001 erreichen möchten, wird von Ihnen erwartet, dass Sie alle Kernanforderungen von ISO 27001 erfüllen. Eine der grundlegenden Kernanforderungen (6.1) besteht darin, Risiken der Informationssicherheit zu erkennen, zu bewerten, zu bewerten und zu behandeln. Auf der Grundlage dieses Risikobewertungs- und Managementprozesses wird das ISMS dazu beitragen, zu bestimmen, welche der Referenzkontrollziele (Informationssicherheitskontrollen) von ISO 27001 Anhang A möglicherweise angewendet werden müssen, um diese informationssicherheitsorientierten Risiken zu verwalten.

Einige Organisationen lassen ihr Informationssicherheits-Managementsystem möglicherweise nicht zertifizieren, sondern orientieren sich am ISO 27001-Standard. Dies mag in Ordnung sein, um dem internen Druck gerecht zu werden, bietet jedoch weniger Wert für wichtige externe Stakeholder, die zunehmend nach den Zusicherungen suchen, die ein UKAS (oder eine ähnliche akkreditierte Zertifizierungsstelle) bietet, die unabhängig nach ISO 27001 zertifiziert ist.

ISO Zertifizierung 27001

Für Organisationen, die ihr Engagement für Informationssicherheit unter Beweis stellen möchten, ist die Zertifizierung durch eine akkreditierte Stelle der richtige Weg. Der Prozess der Zertifizierung erfordert eine gründliche Überprüfung des ISMS der Organisation und ihrer Fähigkeit, die Anforderungen der ISO 27001:2022 zu erfüllen.

Ein akkreditierter externer Prüfer sollte den Zertifizierungsprozess durchführen, der das ISMS der Organisation überprüft und die Einhaltung des Standards beurteilt. Der Prüfer wird außerdem Empfehlungen für Verbesserungen abgeben und sicherstellen, dass die Organisation die neuen Anforderungen des Standards erfüllen kann.

Sobald der Zertifizierungsprozess abgeschlossen ist, erhält die Organisation ein offizielles Zertifikat von der akkreditierten Stelle.

FAQs

Warum ISMS.online für ISO 27001 wählen?

Die Wahl von ISMS.online für Ihre ISO 27001-Implementierung bietet zahlreiche Vorteile für Organisationen, die eine Zertifizierung anstreben und ein robustes Informationssicherheits-Managementsystem (ISMS) aufrechterhalten möchten. Hier sind die wichtigsten Gründe, warum Sie sich für ISMS.online entscheiden sollten:

- All-in-One-Online-ISMS-Umgebung – Wir bieten eine einfache und sichere Online-Plattform, die die Verwaltung Ihres ISMS rationalisiert und sie einfacher, schneller und effizienter macht.

- Vorinstallierte ISO 27001-Richtlinien und -Kontrollen – Unsere Plattform verfügt über vorkonfigurierte Informationssicherheits-Frameworks, Tools und Inhalte, sodass 81 % Ihrer ISMS-Dokumentation bereits fertig sind. Dadurch wird der Zeit- und Arbeitsaufwand zur Erreichung der Compliance deutlich reduziert.

- Virtueller Coach – Unser optionales Virtual Coach-Paket bietet kontextspezifische ISO 27001-Anleitungen, Hinweise und Tipps für den Erfolg, sodass keine kostspieligen Beratungsgebühren anfallen. Dadurch können Sie in Ihrem eigenen Tempo arbeiten und Ihre Zertifizierungsziele erreichen.

- Integriertes Supply Chain Management – ISMS.online umfasst Tools zur Verwaltung Ihrer Lieferkette, zur Gewährleistung einer durchgängigen Informationssicherheit und zur Stärkung der Lieferantenbeziehungen.

- Unterstützung mehrerer Standards – Unsere Plattform unterstützt über 50 der gefragtesten Standards, wie ISO 27001, ISO 27701, DSGVO, NIST und SOC 2. Dies macht ISMS.online zu einer umfassenden Lösung für Organisationen, die Compliance erreichen und aufrechterhalten möchten mit mehreren Standards.

Was ist ein Informationssicherheits-Managementsystem?

Ein Informationssicherheits-Managementsystem (ISMS) ist ein umfassender Satz von Richtlinien und Verfahren, der die Informationssicherheit innerhalb einer Organisation gewährleistet, verwaltet, kontrolliert und kontinuierlich verbessert.

Bei ISMS.online bieten wir Informationssicherheitsexperten wie Ihnen ein robustes ISMS-Framework mit dem Ziel, die sensiblen Daten Ihres Unternehmens zu schützen.

Unser systematischer Ansatz zur Verwaltung sensibler Unternehmensinformationen umfasst Personen, Prozesse und IT-Systeme. Dabei wenden wir einen Risikomanagementprozess an, um Risiken zu minimieren und die Geschäftskontinuität sicherzustellen, indem wir die Auswirkungen von Sicherheitsverletzungen proaktiv begrenzen.

Warum ist ISO 27001 wichtig?

ISO 27001 spielt in Organisationen eine entscheidende Rolle, indem es ihnen hilft, Risiken effektiv, konsistent und messbar zu identifizieren und zu verwalten. Bei ISMS.online verstehen wir die Bedeutung der ISO 27001-Zertifizierung für Unternehmen jeder Größe.

Hier sind einige Gründe, warum ISO 27001 für Ihr Unternehmen unerlässlich ist:

- Risikominderung: ISO 27001 minimiert die Informationssicherheits- und Datenschutzrisiken Ihres Unternehmens und gewährleistet die Sicherheit sensibler Informationen.

- Kundenvertrauen: Als zertifizierte Organisation zeigen Sie Engagement für Sicherheit und verschaffen sich so einen Wettbewerbsvorteil in den Augen von Kunden und potenziellen Stakeholdern. Bei ISMS.online wissen wir, wie wichtig es ist, das Vertrauen der Kunden in Ihre Dienstleistungen aufzubauen.

- Optimierte Prozesse: Durch die Implementierung von ISO 27001 können Unternehmen ihre Hauptprozesse dokumentieren, Unklarheiten reduzieren und die Produktivität steigern. Unsere Plattform ISMS.online vereinfacht die Verwaltung Ihres ISMS und macht es für Ihre Mitarbeiter effizienter.

Was ist ISO 27001?

ISO 27001 ist der führende internationale Standard für Informationssicherheit, der von der International Organization for Standardization (ISO) in Zusammenarbeit mit der International Electrotechnical Commission (IEC) veröffentlicht wurde.

Es gehört zur ISO/IEC 27000-Reihe und bietet Organisationen jeder Größe und Branche einen Rahmen zum Schutz ihrer Informationen durch ein Informationssicherheits-Managementsystem (ISMS).

Die neueste Version, ISO 27001:2022, enthält Aktualisierungen, um der sich entwickelnden Technologie- und Informationssicherheitslandschaft gerecht zu werden.

Was ist der Unterschied zwischen ISO 27001-Konformität und Zertifizierung?

Der Hauptunterschied zwischen ISO 27001-Konformität und -Zertifizierung liegt im Grad der externen Validierung und Anerkennung:

ISO 27001-Konformität

- Bezieht sich auf eine Organisation, die die Anforderungen der Norm ISO 27001 einhält, die sich auf Informationssicherheits-Managementsysteme (ISMS) konzentriert.

- Vereinfacht ausgedrückt könnte Compliance bedeuten, dass Ihr Unternehmen die ISO 27001-Norm (oder Teile davon) befolgt, ohne einen formellen Zertifizierungsprozess zu durchlaufen.

ISO 27001 Zertifizierung

- Der Prozess, bei dem eine unabhängige Drittorganisation, eine sogenannte Zertifizierungsstelle, das ISMS Ihrer Organisation prüft.

- Bestimmt, ob Ihre Prozesse sowie Ihre Produkte und Dienstleistungen die ISO-Kriterien erfüllen.

Wie lange wird Ihre ISO 27001-Zertifizierung gültig sein?

Ihre ISO 27001:2022-Zertifizierung ist nach erfolgreichen Zertifizierungsaudits drei Jahre lang gültig.

Während dieser Zeit wird von Ihnen als Informationssicherheitsexperte Folgendes erwartet:

- Führen Sie regelmäßige Leistungsbewertungen Ihres ISMS durch.

- Stellen Sie sicher, dass die Geschäftsleitung Ihr ISMS regelmäßig überprüft.

Am Ende des Dreijahreszyklus wird ein Rezertifizierungsaudit durchgeführt und nach erfolgreichem Abschluss die Zertifizierung um weitere drei Jahre verlängert.

Bei ISMS.online wissen wir, wie wichtig es ist, Ihre ISO 27001-Zertifizierung aufrechtzuerhalten. Unsere Plattform bietet eine umfassende Lösung, die Ihnen und Ihrem Unternehmen hilft, die Einhaltung mehrerer Standards, einschließlich ISO 27001, zu erreichen und aufrechtzuerhalten.