Was ist ISO 27002?

ISO/IEC 27002:2022 ist ein Informationssicherheitsstandard, der von der International Organization for Standardization (ISO) und der International Electrotechnical Commission (IEC) veröffentlicht wurde. ISO 27002 steht in engem Zusammenhang mit ISO 27001. Im Großen und Ganzen gibt es Leitlinien für die Implementierung eines ISO 27001-ISMS.

ISO/IEC 27002 bietet einen Referenzsatz von Informationssicherheits-, Cybersicherheits- und Datenschutzkontrollen, einschließlich Implementierungsleitfäden auf der Grundlage international anerkannter Best Practices.

Obwohl ISO 27002 an sich kein zertifizierbarer Standard ist, bringt die Einhaltung der Richtlinien für Informationssicherheit, physische Sicherheit, Cybersicherheit und Datenschutzmanagement Ihr Unternehmen der Erfüllung der ISO 27001-Zertifizierungsanforderungen einen Schritt näher.

Warum ist ISO 27002 wichtig?

Wenn Ihre Organisation Daten erhebt, nutzt oder verarbeitet, gibt es immer Risiken und Bedrohungen für die Informationssicherheit, vor denen Sie achten müssen.

Um diesen Risiken vorzubeugen, sollten Sie über ein Informationssicherheits-Managementsystem (ISMS) verfügen, um die Vertraulichkeit, Verfügbarkeit und Integrität aller Informationen und Informationsressourcen sicherzustellen.

Die größte Herausforderung für Unternehmen, die neu in der Informationssicherheitsmanagementszene sind, ist der breite Anwendungsbereich. Die Implementierung und Aufrechterhaltung eines ISMS deckt ein so breites Spektrum ab, dass die meisten Manager nicht wissen, wo sie anfangen sollen.

Wenn das nach Ihnen klingt oder Sie einfach nur den Überblick über Ihre Informationssicherheit behalten möchten, dann ist die Implementierung der in ISO/IEC 27002 vorgeschlagenen Kontrollen ein guter Ausgangspunkt.

Machen Sie es einfacher mit ISMS.online

Die Plattform ISMS.online bietet eine Schritt-für-Schritt-Anleitung von der Einrichtung Ihres ISMS bis hin zur Zertifizierung mit einer Erfolgsquote von 100 %.

Buchen Sie noch heute eine Demo, um zu sehen, wie wir Ihrem Unternehmen helfen können.

Was sind die Vorteile?

Durch die Implementierung von Informationssicherheitskontrollen gemäß ISO 27002 können Unternehmen sicher sein, dass ihre Informationsbestände durch international anerkannte und anerkannte Best Practices geschützt sind.

Unternehmen aller Größen und Sicherheitsreifegrade können durch die Einhaltung des ISO 27002-Verhaltenskodex die folgenden Vorteile erzielen:

- Es bietet einen Arbeitsrahmen für die Lösung von Problemen in den Bereichen Informationssicherheit, Cybersicherheit, physische Sicherheit und Datenschutz.

- Kunden und Geschäftspartner werden zuversichtlicher sein und eine positive Einstellung zu einer Organisation haben, die die empfohlenen Standards und Informationssicherheitskontrollen umsetzt.

- Da die bereitgestellten Richtlinien und Verfahren an international anerkannten Sicherheitsanforderungen ausgerichtet sind, ist die Zusammenarbeit mit internationalen Partnern einfacher.

- Die Einhaltung des Standards trägt dazu bei, Best Practices einer Organisation zu entwickeln, die die Gesamtproduktivität steigern.

- Es bietet eine definierte Implementierung, Verwaltung, Wartung und Bewertung von Informationssicherheitsmanagementsystemen.

- Eine ISO-konforme Organisation wird bei Vertragsverhandlungen und der Teilnahme an globalen Geschäftsmöglichkeiten im Vorteil sein.

- Durch die Einhaltung der Informationssicherheitskontrollen nach ISO 27002 können Anbieter von niedrigeren Versicherungsprämien profitieren.

In der ISO 27001-Standardfamilie, einschließlich ISO 27000, wird häufig auf Implementierungsleitfäden für die Einhaltung des ISO 27701-Standards verwiesen. ISO 27002-Informationssicherheitskontrollen können auf ähnliche Standards abgebildet werden, z. B. NIST, SOC2, CIS, TISAX® und viele mehr.

Die Überarbeitung der ISO 27002:2022 erklärt

ISO/IEC 27002 wurde überarbeitet, um die Informationssicherheitskontrollen so zu aktualisieren, dass sie Entwicklungen und aktuelle Informationssicherheitspraktiken in verschiedenen Unternehmensbereichen und Regierungen widerspiegeln.

Die neue Überarbeitung von ISO 27002 2022 wurde am 15. Februar 2022 veröffentlicht. Viele Standards und Sicherheitsrahmenwerke beziehen sich auf die Informationssicherheitskontrollen von ISO 27002:2013 oder nutzen diese, sodass diese neue Überarbeitung auch Auswirkungen auf sie haben wird.

Geltungsbereich der ISO 27002:2013

ISO 27002:2013 ist/war ein Verhaltenskodex für ein Informationssicherheitsmanagementsystem (ISMS) und befasst sich mit einem viel höheren Detaillierungsgrad als die Anhang-A-Kontrollen von ISO 27001 und enthält Sicherheitstechniken, Kontrollziele, Sicherheitsanforderungen und Zugangskontrolle , Kontrollen zur Behandlung von Informationssicherheitsrisiken, Kontrollen persönlicher und geschützter Informationen sowie allgemeine Kontrollen der Informationssicherheit.

Der Hauptzweck von ISO 27002:2013 bestand darin, umfassende Informationssicherheitstechniken und Asset-Management-Kontrollen für alle Organisationen bereitzustellen, die entweder ein neues Informationssicherheits-Managementprogramm benötigen oder ihre bestehenden Informationssicherheitsrichtlinien und -praktiken verbessern möchten.

Was hat sich in ISO 27002:2022 geändert?

Die erste wesentliche Änderung des Standards ist die Abkehr von einem „Verhaltenskodex“ und seine Positionierung als eine Reihe eigenständiger Informationssicherheitskontrollen.

Der überarbeitete Standard bietet eine einfachere Struktur, die im gesamten Unternehmen angewendet werden kann. Mit der überarbeiteten Fassung der ISO 27002 kann nun auch ein breiteres Risikoprofil gemanagt werden. Dazu gehören die Informationssicherheit und die eher technischen Aspekte der physischen Sicherheit, der Vermögensverwaltung, der Cybersicherheit sowie die mit dem Schutz der Privatsphäre einhergehenden Elemente der Personalsicherheit.

ISO 27002:2022 Erweiterter Anwendungsbereich

Die erste unmittelbare Änderung ist der Name des Standards.

Zuvor trug ISO 27002:2013 den Titel „Informationstechnologie – Sicherheitstechniken – Verhaltenskodex für Informationssicherheitskontrollen“.

In der Überarbeitung 2022 heißt der Standard nun „Informationssicherheit, Cybersicherheit und Datenschutz – Informationssicherheitskontrollen“.

Warum hat es sich geändert?

Angesichts der modernen Compliance-Landschaft, Vorschriften wie DSGVO, POPIA und APPS und der sich entwickelnden Geschäftskontinuitäts- und Cyberrisikoschwierigkeiten, mit denen Unternehmen konfrontiert sind, war die Notwendigkeit, dass ISO 27002 den Umfang seiner Informationssicherheitskontrollen erweitert, überfällig.

Das Ziel der letzten Überarbeitung (2022) bestand darin, die Absicht des Standards durch die Bereitstellung eines Referenzsatzes für Kontrollziele der Informationssicherheit zu verbessern und seinen Anwendungsbereich für den Einsatz im kontextspezifischen Informationssicherheits-, Datenschutz- und Cybersicherheitsrisikomanagement zu erweitern.

Wie sich ISO 27002:2022 von ISO 27002:2013 unterscheidet

Im Großen und Ganzen ist die Anzahl der Sicherheitskontrollen in der neuen Version von ISO 27002:2022 von 114 Kontrollen in 14 Abschnitten in der Ausgabe 2013 auf 93 Kontrollen in der Ausgabe 2022 gesunken. Diese Sicherheitskontrollen sind nun in vier Kontroll-„Themen“ kategorisiert.

Kontrollen erklärt

Eine „Kontrolle“ ist definiert als eine Maßnahme, die das Risiko verändert oder aufrechterhält. Eine Informationssicherheitsrichtlinie kann beispielsweise nur das Risiko aufrechterhalten, während die Einhaltung der Informationssicherheitsrichtlinie das Risiko modifizieren kann. Darüber hinaus beschreiben einige Kontrollen dieselbe generische Maßnahme in unterschiedlichen Risikokontexten.

Holen Sie sich Ihren Leitfaden zu

ISO 27001-Erfolg

Alles, was Sie wissen müssen, um ISO 27001 zum ersten Mal zu erreichen

Holen Sie sich Ihren kostenlosen RatgeberSpezifische Änderungen im Detail

Die Kontrollsätze sind jetzt in vier (4) Sicherheitskategorien oder -themen statt in vierzehn (14) Kontrolldomänen organisiert. (bisher A5. bis A.18)

Die vier Kategorien umfassen:

- Organisatorisch

- Personen

- Physik

- Filter, Parameter, Zeitachsen, Sparklines, Zellprozentsatz und Fortschritte

- 93 Steuerungen in der neuen Version von 27002

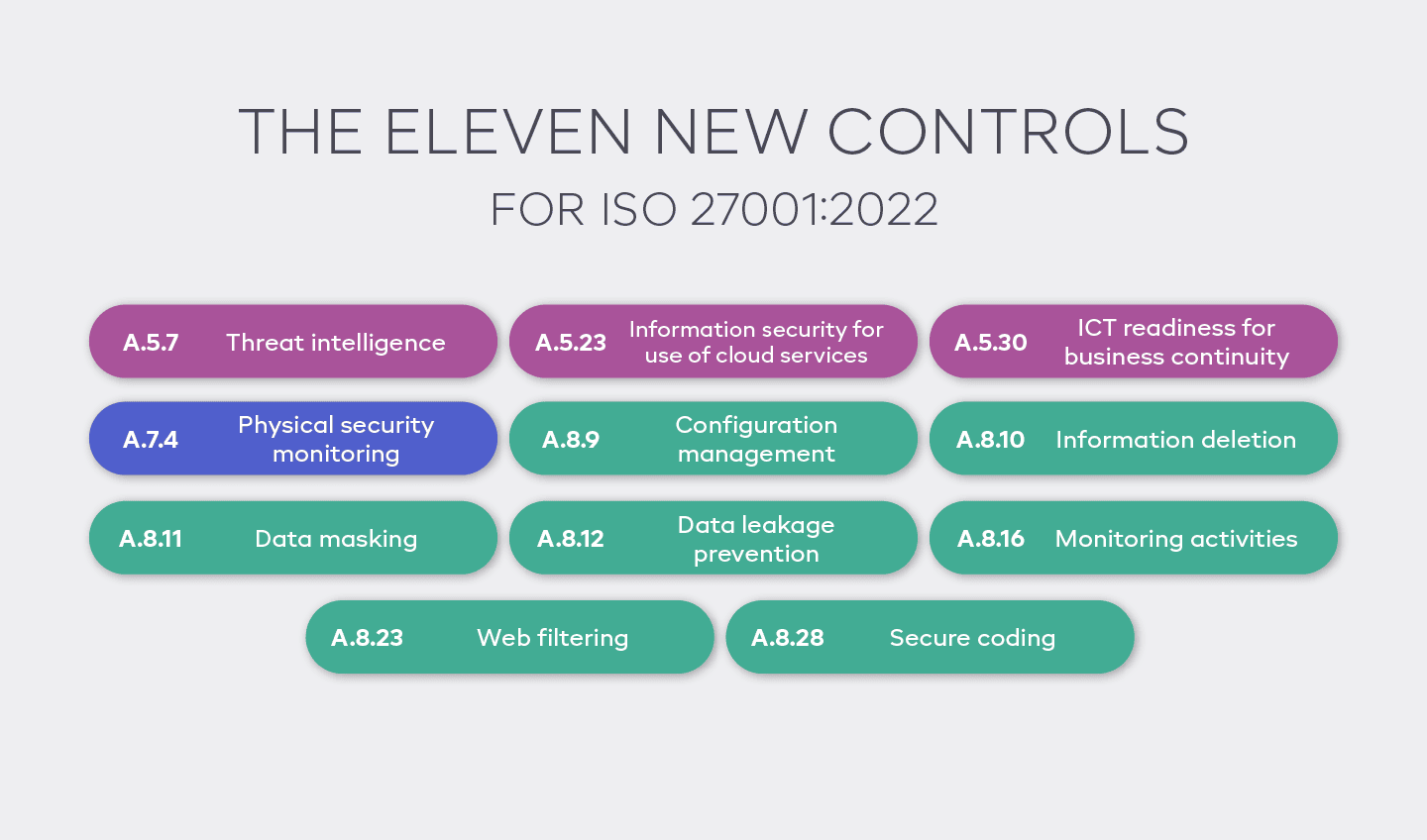

- 11 Bedienelemente sind neu

- Insgesamt wurden 24 Kontrollen aus zwei, drei oder mehr Sicherheitskontrollen der Version 2013 zusammengeführt; und die 58 Kontrollen der ISO 27002:2013 wurden überprüft und überarbeitet, um sie an die aktuelle Cybersicherheits- und Informationssicherheitsumgebung anzupassen.

- Anhang A, der Anleitungen für die Anwendung von Attributen enthält.

- Anhang B, der ISO/IEC 27001 2013 entspricht. Es handelt sich im Grunde um eine Tabelle mit zwei Tabellen, die Kontrollnummern/Kennungen miteinander vergleicht, um die Referenz zu erleichtern und detailliert zu beschreiben, was neu ist und was zusammengeführt wurde.

Die neuen Bedienelemente

- A.5.7 Bedrohungsinformationen

- A.5.23 Informationssicherheit bei der Nutzung von Cloud-Diensten

- A.5.30 IKT-Bereitschaft für Geschäftskontinuität

- A.7.4 Überwachung der physischen Sicherheit

- A.8.9 Konfigurationsmanagement

- A.8.10 Löschung von Informationen

- A.8.11 Datenmaskierung

- A.8.12 Verhinderung von Datenlecks

- A.8.16 Überwachungsaktivitäten

- A.8.23 Webfilterung

- A.8.28 Sichere Codierung

Überprüfungen und Aktualisierungen der Kontrollleitfäden

Der Abschnitt „Leitlinien“ für jede Kontrolle wurde überprüft und (wo erforderlich) aktualisiert, um aktuelle Entwicklungen und Praktiken widerzuspiegeln.

Die in den Leitlinien verwendete Sprache ist robuster als in der Vorgängerversion. Mittlerweile besteht eine erhöhte Erwartung an verbindliche Kontrollen und an Organisationen, die deren Einhaltung besser nachweisen können. Darüber hinaus ist jedes Steuerelement jetzt mit einer „Purpose“-Anweisung ausgestattet und führt für jedes Steuerelement eine Reihe von „Attributen“ (siehe 4.2) ein.

Ein Unternehmen, das Kontrollen implementiert, kann basierend auf dem Risiko auswählen, welche für es gelten, und seine eigenen in ein ISO 27001-konformes ISMS einfügen (kontextabhängige Nutzung).

ISO 27002-Themen und -Attribute

Attribute sind ein Mittel zur Kategorisierung von Steuerelementen. Dadurch können Sie Ihre Steuerungsauswahl schnell an die gängigen Branchensprachen und -standards anpassen.

Diese Attribute identifizieren Schlüsselpunkte:

- Steuerungsart

- InfoSec-Eigenschaften

- Cyber-Sicherheitskonzepte

- Operative Fähigkeiten

- Sicherheitsdomänen

Die Verwendung von Attributen unterstützt Arbeiten, die viele Unternehmen bereits im Rahmen ihrer Risikobewertung und ihrer Erklärung zur Anwendbarkeit (Statement of Applicability, SOA) durchführen. Beispielsweise können Cybersicherheitskonzepte ähnlich den NIST- und CIS-Kontrollen unterschieden und die Einsatzfähigkeiten in Bezug auf andere Standards erkannt werden.

Jede Steuerung verfügt jetzt über eine Tabelle mit einer Reihe empfohlener Attribute und Anhang A von ISO 27002:2022 enthält eine Reihe empfohlener Zuordnungen.

Eigenschaften der Informationssicherheit

Bei der Informationssicherheit geht es um den Schutz verschiedener Aspekte der Informationen, die durch das CIA-Modell dargestellt werden können. Zu diesen Aspekten gehören Vertraulichkeit, Integrität und Verfügbarkeit der Informationen. Wenn Sie dies verstehen, können Sie wirksame Informationssicherheitskontrollen formulieren und implementieren. Diese werden jetzt als Attribute pro Steuerelement definiert.

Das CIA-Modell erklärt

Vertraulichkeit

Die Vertraulichkeit von Informationen erfordert Maßnahmen, um diese vor unbefugtem Zugriff zu schützen. Eine Möglichkeit, dies zu erreichen, besteht darin, unterschiedliche Zugriffsebenen für Informationen durchzusetzen, je nachdem, wer Zugriff benötigt und wie vertraulich die Informationen sind. Zu den Mitteln zur Verwaltung der Vertraulichkeit gehören Datei- und Volume-Verschlüsselungen, Zugriffskontrolllisten und Dateiberechtigungen.

Integrität

Datenintegrität ist ein integraler Bestandteil des Dreiklangs der Informationssicherheit, der darauf abzielt, Daten vor unbefugten Änderungen oder Löschungen zu schützen. Hierzu gehört auch die Sicherstellung, dass unberechtigt vorgenommene Änderungen oder Löschungen der Daten rückgängig gemacht werden können.

Verfügbarkeit

Durch die Verfügbarkeit soll sichergestellt werden, dass die Daten für diejenigen zugänglich sind, die sie benötigen, wenn sie benötigt werden. Zu den Risiken der Informationssicherheit für die Verfügbarkeit gehören Sabotage, Hardwarebeschädigung, Netzwerkfehler und Stromausfälle. Diese drei Komponenten der Informationssicherheit arbeiten Hand in Hand, und Sie können sich nicht auf Kosten der anderen auf eine davon konzentrieren.

Wir begleiten Sie bei jedem Schritt

Unser integriertes Tool begleitet Sie von der Einrichtung bis zur Zertifizierung mit einer Erfolgsquote von 100 %.

Demo buchenCybersicherheitskonzepte

Attribute für Cybersicherheitskonzepte werden im Rahmen der Überarbeitung des Standards 2022 eingeführt. Diese Attributwerte bestehen aus Identifizieren, Schützen, Erkennen, Reagieren und Wiederherstellen. Dadurch wird ISO 27002 mit ISO/IEC TS 27110, dem NIST Cyber Security Framework (CSF) und anderen in Einklang gebracht andere Normen.

- Identifikation – Entwickeln Sie das Verständnis der Organisation dazu Verwalten Sie Cybersicherheitsrisiken für Systeme, Vermögenswerte, Daten und Funktionen.

- Schützen – Entwickeln und implementieren Sie Schutzmaßnahmen zur Bereitstellung kritischer Infrastrukturdienste.

- Entdecken – Entwickeln und implementieren Sie geeignete Aktivitäten, um das Auftreten eines Cybersicherheitsereignisses zu erkennen.

- Reagieren – Erstellen und implementieren Sie geeignete Aktivitäten, um als Reaktion auf erkannte Cyber-Sicherheitsereignisse zu reagieren.

- Entspannung – Entwickeln und implementieren Sie geeignete Aktivitäten, um Pläne für die Ausfallsicherheit aufrechtzuerhalten und alle Funktionen oder Dienste wiederherzustellen, die aufgrund eines Cybersicherheitsereignisses beeinträchtigt wurden.

Operative Fähigkeiten

Betriebsfähigkeit ist ein Attribut, um Kontrollen aus der Sicht des Praktikers in Bezug auf Informationssicherheitsfähigkeiten zu betrachten.

Diese umfassen:

Governance Asset Management, Informationsschutz, Personalsicherheit, physische Sicherheit, System- und Netzwerksicherheit, Anwendungssicherheit, sichere Konfiguration, Identitäts- und Zugriffsmanagement, Bedrohungs- und Schwachstellenmanagement, Kontinuität, Lieferantenbeziehungen Sicherheit, Recht und Compliance, Management von Informationssicherheitsereignissen und Gewährleistung der Informationssicherheit.

Sicherheitsdomänen

„Sicherheitsdomänen“ ist ein Attribut zur Betrachtung von Kontrollen aus der Perspektive von vier Informationssicherheitsdomänen: „Governance und Ökosystem“ umfasst „Informationssystemsicherheits-Governance und Risikomanagement“ und „Ökosystem-Cybersicherheitsmanagement“ (einschließlich interner und externer Stakeholder);

- Eine Kontrolle kann verschiedene Anwendungen haben (z. B. Backups helfen beim Schutz vor Malware, Hacks, Bugs, Unfällen, mechanischen Ausfällen, Bränden usw. und können Stellvertreter und vielseitig qualifizierte Vertretungen für kritische Personen sowie alternative Lieferanten/Quellen notwendiger Informationsdienste umfassen).

- In der Regel sind für jede Anwendung oder Situation mehrere Kontrollen erforderlich (z. B. kann Malware mithilfe von Backups entschärft werden, Bewusstsein, Antivirus, Netzwerkzugriffskontrollen plus IDS/IPS und mehr bei gleichzeitiger Vermeidung von Infektionen ist ein wirksamer Ansatz, wenn er durch Richtlinien und Verfahren unterstützt wird.

- Die von uns häufig verwendeten Kontrollen (z. B. Backups) sind nicht alles oder nichts, sondern bestehen aus einer Reihe kleinerer Elemente (z. B. umfasst Backup Strategien, Richtlinien und Verfahren, Software-, Hardwaretests, Wiederherstellung nach Vorfällen, physischen Schutz usw.).

Vereinfachen Sie den Prozess mit ISMS.online

Während viele dies als den schwierigen Teil ansehen, ist die ISMS.online-Plattform und Support machen diesen Prozess intuitiv. Buchen Sie eine Plattform-Demo, um sich selbst ein Bild zu machen.

Buchen Sie eine Plattform-DemoAnhang A erklärt

Die Tabelle in Anhang A demonstriert die Verwendung von Attributen und bietet Beispiele für die Zuweisung von Attributen zu Steuerelementen, wodurch verschiedene Ansichten erstellt werden (gemäß 4.2).

Es wird darauf hingewiesen, dass das Filtern oder Sortieren der Matrix durch die Verwendung eines Tools wie einer einfachen Tabellenkalkulation oder einer Datenbank erreicht werden kann, die weitere Informationen wie Kontrolltext, Anleitung, organisationsspezifische Implementierungsanleitung oder Attribute enthalten kann. ISMS.online erleichtert diese Verknüpfungen automatisch und macht den gesamten Prozess mühelos.

Anhang B erklärt

Die Tabellen in Anhang B.1 und B.2 bieten leicht zu navigierende Referenzpunkte, die eine Abwärtskompatibilität mit ISO/IEC 27002:2013 gewährleisten. Dies erleichtert Organisationen, die den alten Managementstandard verwenden und auf ISO 27002:2020 umsteigen müssen, oder erleichtert die Referenzierung zwischen Standards, die ISO 27002 verwenden, z. B. ISO 27001, ISO 27701 ähnlich. Auch hier ordnet ISMS.online automatisch die alten den neuen Kontrollkennungen innerhalb unserer Plattform zu, wodurch der Übergang und die Implementierung einfacher werden.

Neue Steuerelemente

| ISO/IEC 27002:2022 Kontrollkennung | ISO/IEC 27002:2013 Kontrollkennung | Kontrollname |

|---|---|---|

| 5.7 | Neu | Bedrohungsinformationen |

| 5.23 | Neu | Informationssicherheit bei der Nutzung von Cloud-Diensten |

| 5.30 | Neu | IKT-Bereitschaft für Geschäftskontinuität |

| 7.4 | Neu | Physische Sicherheitsüberwachung |

| 8.9 | Neu | Konfigurationsmanagement |

| 8.10 | Neu | Löschung von Informationen |

| 8.11 | Neu | Datenmaskierung |

| 8.12 | Neu | Verhinderung von Datenlecks |

| 8.16 | Neu | Überwachungsaktivitäten |

| 8.23 | Neu | Web-Filter |

| 8.28 | Neu | Sichere Codierung |

Organisatorische Kontrollen

Menschenkontrollen

| ISO/IEC 27002:2022 Kontrollkennung | ISO/IEC 27002:2013 Kontrollkennung | Kontrollname |

|---|---|---|

| 6.1 | 07.1.1 | Untersuchungen |

| 6.2 | 07.1.2 | Beschäftigungsbedingungen |

| 6.3 | 07.2.2 | Bewusstsein für Informationssicherheit, Aus- und Weiterbildung |

| 6.4 | 07.2.3 | Disziplinarverfahren |

| 6.5 | 07.3.1 | Verantwortlichkeiten nach Beendigung oder Wechsel des Arbeitsverhältnisses |

| 6.6 | 13.2.4 | Vertraulichkeits- oder Geheimhaltungsvereinbarungen |

| 6.7 | 06.2.2 | Fernarbeit |

| 6.8 | 16.1.2, 16.1.3 | Berichterstattung über Informationssicherheitsereignisse |

Physikalische Kontrollen

| ISO/IEC 27002:2022 Kontrollkennung | ISO/IEC 27002:2013 Kontrollkennung | Kontrollname |

|---|---|---|

| 7.1 | 11.1.1 | Physische Sicherheitsbereiche |

| 7.2 | 11.1.2, 11.1.6 | Physischer Eintritt |

| 7.3 | 11.1.3 | Absicherung von Büros, Räumen und Anlagen |

| 7.4 | Neu | Physische Sicherheitsüberwachung |

| 7.5 | 11.1.4 | Schutz vor physischen und umweltbedingten Bedrohungen |

| 7.6 | 11.1.5 | Arbeiten in sicheren Bereichen |

| 7.7 | 11.2.9 | Klarer Schreibtisch und klarer Bildschirm |

| 7.8 | 11.2.1 | Standort und Schutz der Ausrüstung |

| 7.9 | 11.2.6 | Sicherheit von Vermögenswerten außerhalb des Betriebsgeländes |

| 7.10 | 08.3.1, 08.3.2, 08.3.3, 11.2.5 | Speichermedium |

| 7.11 | 11.2.2 | Unterstützende Versorgungsunternehmen |

| 7.12 | 11.2.3 | Verkabelungssicherheit |

| 7.13 | 11.2.4 | Wartung der Ausrüstung |

| 7.14 | 11.2.7 | Sichere Entsorgung oder Wiederverwendung von Geräten |

Technologische Kontrollen

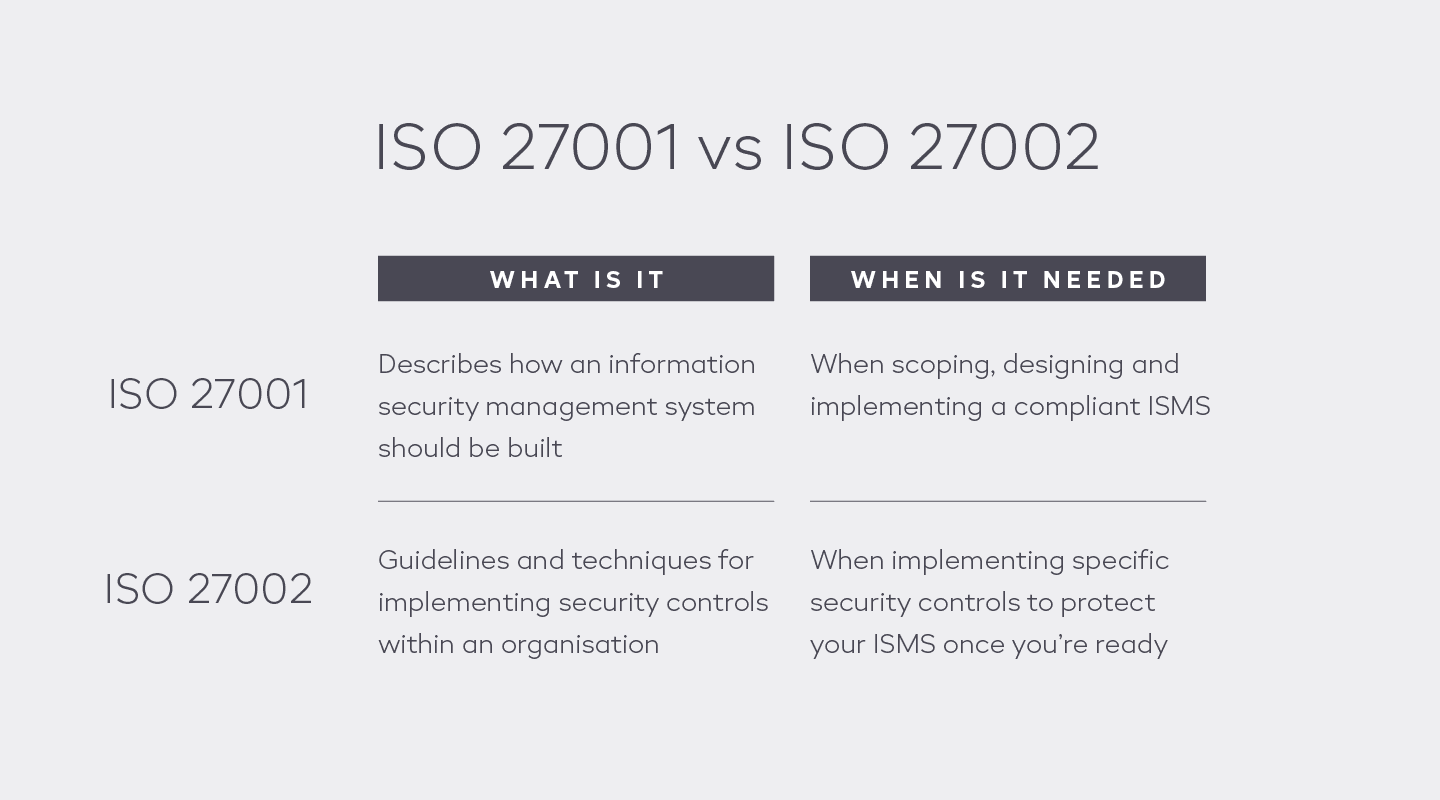

ISO 27001 vs. ISO 27002

Organisationen, die sich mit Informationssicherheitsmanagementsystemen befassen möchten, sind möglicherweise auf die Standards ISO 27001 und 27002 gestoßen.

ISO 27001 ist der primäre Standard in der 27000-Familie. Unternehmen können sich nach ISO 27001 zertifizieren lassen, jedoch nicht nach ISO 27002:2022, da es sich dabei um einen unterstützenden Standard/Verhaltenskodex handelt.

Anhang A von ISO 27001 enthält beispielsweise eine Liste von Sicherheitskontrollen, sagt jedoch nicht, wie diese zu implementieren sind, sondern verweist vielmehr auf ISO 27002.

Im Gegensatz dazu bietet ISO 27002 Leitlinien zur Implementierung der in ISO 27001 verwendeten Kontrollen. Das Tolle an ISO 27002 ist, dass die Kontrollen nicht obligatorisch sind; Unternehmen können entscheiden, ob sie sie nutzen möchten oder nicht, je nachdem, ob sie überhaupt anwendbar sind.

Wie wirkt es sich auf Sie aus?

Es wird eine gewisse Zeit dauern, bis Organisationen die überarbeitete Version von ISO 27001 für ihre Zertifizierungsaudits übernehmen müssen (mindestens ein Jahr nach der Veröffentlichung und normalerweise in Verbindung mit ihrem nächsten Rezertifizierungszyklus), sodass sie ausreichend Zeit haben, sich mit dem Problem zu befassen Änderungen.

Letztendlich sollten die Änderungen keine wesentlichen Auswirkungen auf das Informationssicherheits-Managementsystem (ISMS) und die Fähigkeit einer Organisation zur Aufrechterhaltung der Compliance haben.

Es kann jedoch Auswirkungen auf den gesamten Kontrollrahmen der Organisation, spezifische Kontrollen und die Art und Weise geben, wie eine Organisation die laufende Compliance überwacht.

Bei der Umstellung auf den neuen Standard müssen Unternehmen neu bewerten, wie ihre Rahmenwerke, Kontrollen und Richtlinien mit der neuen Struktur und den aktualisierten ISO 27001/27002-Kontrollen übereinstimmen.

Die Überarbeitung der ISO 27002 2022 wird sich wie folgt auf eine Organisation auswirken:

- Wenn Sie bereits ISO 27001 2013 zertifiziert sind

- Befinden Sie sich in der Mitte der Zertifizierung?

- Wenn Sie im Begriff sind, sich erneut zu zertifizieren

- Wenn Sie bereits ISO 27001:2013 zertifiziert sind

Wenn Ihre Organisation bereits zertifiziert ist, müssen Sie jetzt nichts unternehmen; Die überarbeitete Norm ISO 27002 2022 wird bei Erneuerung/Rezertifizierung anwendbar sein. Es liegt daher nahe, dass sich alle zertifizierten Organisationen bei der Rezertifizierung oder bei der Einführung neuer Kontrollsätze oder Standards, z. B. ISO 27701 oder ähnliches, auf den überarbeiteten Standard vorbereiten müssen.

Verschaffen Sie sich einen Vorsprung von 81 %

Wir haben die harte Arbeit für Sie erledigt und Ihnen ab dem Moment Ihrer Anmeldung einen Vorsprung von 81 % verschafft.

Sie müssen lediglich die Lücken ausfüllen.

Wie wirkt es sich auf Ihre (Re-)Zertifizierung aus?

Angenommen, eine Organisation befindet sich derzeit im Zertifizierungs- oder Rezertifizierungsprozess nach ISO 27001 2013. In diesem Fall wird von ihnen erwartet, dass sie ihre Risikobewertung noch einmal überprüfen und die neuen Kontrollen als anwendbar identifizieren und ihre „Anwendbarkeitserklärung“ durch einen Vergleich mit den überarbeiteten Kontrollen in Anhang A überarbeiten.

Da es neue Kontrollen, zusammengeführte Kontrollen und geänderte oder zusätzliche Leitlinien für andere Kontrollen gibt, müssen Organisationen die überarbeitete Norm ISO 27002:2022 auf etwaige Implementierungsänderungen überprüfen.

Auch wenn die ISO 27001 Revision 2022 noch nicht veröffentlicht wurde, regelt Anhang B der ISO 27002-Karten die Versionen 2013 und 2022 des Standards.

Ihre Anwendbarkeitserklärung (SOA) sollte sich weiterhin auf Anhang A von ISO 27001 beziehen, während die Kontrollen auf die überarbeitete Norm ISO 27002:2022 verweisen müssen, bei der es sich um einen alternativen Kontrollsatz handelt.

Müssen Sie Ihre Dokumentation ändern?

Die Einhaltung dieser Änderungen sollte Folgendes umfassen:

- Eine Aktualisierung Ihres Risikobehandlungsprozesses mit aktualisierten Kontrollen

- Eine Aktualisierung Ihrer Anwendbarkeitserklärung

- Aktualisieren Sie Ihre aktuellen Richtlinien und Verfahren mit Anleitungen zu jeder Kontrolle, sofern erforderlich

Welche Auswirkungen hat es auf Ihre ISO 27001:2013?

Bis zur Veröffentlichung einer neuen ISO 27001-2022-Norm werden die aktuellen ISO-Zertifizierungsschemata weitergeführt, obwohl eine Zuordnung zu den neuen ISO 27002-2022-Kontrollen über Anhang B1.1 und B1.2 erforderlich sein wird. ISO-erfahrene Auditoren werden jedoch die Struktur der Kontrollen erkennen , daher wird es mehr zu tun geben. Die Einführung von ISO 27002:2022 könnte für eine reibungslosere Prüfung sorgen.

Bevorstehende Änderungen an ISO 27001

Die meisten Informationssicherheitsexperten gehen davon aus, dass es sich bei den ISO 27001-Änderungen um geringfügige Textänderungen mit einer geringfügigen Aktualisierung von Anhang A zur Anpassung an die ISO 27002 2022-Revision handelt.

Der Hauptteil der ISO 27001, der die Abschnitte 4-10 umfasst, wird sich nicht ändern. Diese Klauseln umfassen Umfang und Kontext, Informationssicherheitsrichtlinien, Risikomanagement für Ressourcen wie Schulung und Sensibilisierung für Kommunikation und Dokumentenkontrolle bis hin zur Überwachung und Messung betrieblicher Aktivitäten durch eine interne Revisionsabteilung und Korrekturmaßnahmen.

Es werden nur die in ISO 27001 Anhang A und ISO 27002 aufgeführten Kontrollen aktualisiert.

Änderungen in ISO 27001:2022 Anhang A werden vollständig an Änderungen in ISO 27002:2022 angepasst

Sind weitere 27000-Standards betroffen?

Managementsystemstandards und Frameworks, die sich auf die Version ISO/IEC 27002:2013 beziehen und darauf basieren, werden die Veränderung spüren.

Die Änderungen werden zusätzliche Auswirkungen haben, wenn sie auf verwandte Standards wie ISO 27017 Cloud-Sicherheit, ISO 27701 Datenschutz und verschiedene nationale Standards übertragen werden, die die aktuellen Anforderungen und Leitlinien übernommen oder integriert haben.

Dies dürfte geschehen, wenn die Überprüfungs- und Aktualisierungszyklen für diese Standards in den nächsten Jahren stattfinden und weitere Auswirkungen auf lokale Standards und Rahmenwerke zu erwarten sind.

Demonstration bewährter Verfahren für ISO 27002

Physisch und umweltfreundlich

Die physischen und Umgebungsaspekte einer Organisation sind entscheidend für die Informationssicherheit. Die richtigen Kontrollen und Verfahren gewährleisten die physische Sicherheit der Informationen einer Organisation, indem sie den Zugriff auf unbefugte Parteien beschränken und sie vor Schäden wie Bränden und anderen Katastrophen schützen.

Zu den Informationssicherheitstechniken gehören:

- Es müssen Maßnahmen ergriffen werden, um den physischen Zugang zu den Räumlichkeiten der Organisation und den unterstützenden Infrastrukturen wie Klimaanlage und Strom zu überwachen und einzuschränken. Dies verhindert und gewährleistet die Erkennung und Korrektur von unbefugtem Zugriff, Vandalismus, Sachbeschädigung und anderen Manipulationen, die auftreten könnten.

- Sensible Bereiche müssen teilweisen Zugang erhalten und die Liste der autorisierten Personen muss regelmäßig (mindestens einmal im Jahr) von der Abteilung für physische Sicherheit oder der Verwaltung überprüft und genehmigt werden.

- Videoaufzeichnungen, Fotografien oder jede andere Form der digitalen Aufzeichnung sollten in Sperrgebieten ohne Genehmigung der zuständigen Behörde verboten sein.

- Das Gelände sollte an Stellen wie Eingängen, Ausgängen und Sperrbereichen überwacht werden. Diese Aufzeichnungen sollten rund um die Uhr von geschultem Personal überwacht und für den Fall einer Überprüfung mindestens einen Monat lang gespeichert werden.

- Es sollte ein eingeschränkter Zugang in Form von Zugangskarten bereitgestellt werden, um Lieferanten, Auszubildenden, Dritten, Beratern und anderem Personal, das für den Zugang zu den Bereichen authentifiziert ist, einen zeitlich begrenzten Zugang zu ermöglichen.

- Besucher der Organisationen sollten jederzeit von einem Mitarbeiter begleitet werden, außer wenn sie offene Bereiche wie das Empfangsfoyer und die Toiletten nutzen.

Human Resources

Diese Maßnahmen zielen darauf ab, sicherzustellen, dass die Informationen der Organisation für die Mitarbeiter der Organisation sicher sind.

Zu den Sicherheitsstandards für Personalinformationen gehören:

- Jeder Mitarbeiter sollte vor der Einstellung überprüft werden, um seine Identität, seine beruflichen Referenzen und sein allgemeines Verhalten zu überprüfen. Diese sollten besonders streng sein, wenn sie vertrauenswürdige Positionen im Bereich Informationssicherheit in der Organisation einnehmen sollen.

- Die Mitarbeiter sollten alle einer verbindlichen Geheimhaltungs- oder Vertraulichkeitsvereinbarung zustimmen. Dies bestimmt den Grad der Diskretion, mit der sie mit den persönlichen und geschützten Informationen umgehen, mit denen sie im Laufe ihrer Beschäftigung in Kontakt kommen.

- Die Personalabteilung muss die Finanzabteilung, die Verwaltung und andere relevante Abteilungen informieren, wenn ein Mitarbeiter eingestellt, suspendiert, entlassen, versetzt wird, langfristig beurlaubt ist oder andere Umstände vorliegen, die eine Änderung seiner Berechtigungen erforderlich machen könnten.

- Sobald die Personalabteilung die anderen Abteilungen über die Änderung des Status eines Mitarbeiters informiert, sollte die Anpassung der entsprechenden physischen und logischen Zugriffsrechte erfolgen.

- Die Vorgesetzten der Mitarbeiter sollten sicherstellen, dass alle Schlüssel, Zugangskarten, IT-Geräte, Speichergeräte und alle anderen Vermögenswerte des Unternehmens vor der Beendigung ihres Arbeitsverhältnisses zurückgegeben werden.

Access Control

Bei der Zugriffskontrolle handelt es sich um Passwörter, Schlüsselkarten oder andere Sicherheitsbeschränkungen, die den Zugriff auf die Informationen und Systeme des Unternehmens einschränken sollen.

Einige von ihnen umfassen:

- Der Zugriff auf Unternehmensnetzwerke, IT-Systeme, Informationen und Anwendungen sollte auf der Grundlage der Rolle der Benutzer oder gemäß den Vorgaben der jeweiligen Informationsressourceneigentümer oder Organisationsverfahren kontrolliert werden.

- Es müssen Einschränkungen festgelegt werden, um das System zu benachrichtigen und/oder Benutzerkonten nach einer vordefinierten Anzahl fehlgeschlagener Anmeldeversuche zu sperren. Diese sollten weiterverfolgt werden, um das Risiko eines versuchten Verstoßes auszuschließen.

- Alle Workstations/PCs des Unternehmens sollten über passwortgeschützte Bildschirmschoner mit Zeitüberschreitungen von weniger als 10 Minuten Inaktivität verfügen.

- Die privilegierten Zugriffsrechte, beispielsweise für diejenigen, die mit der Verwaltung, Konfiguration, Verwaltung, Sicherheit und Überwachung der IT-Systeme beauftragt sind, sollten ebenfalls regelmäßig von der zuständigen Informationssicherheitsbehörde überprüft werden.

- Die Passphrasen und Passwörter müssen komplex und lang sein und aus einer Kombination aus Ziffern, Buchstaben und Sonderzeichen bestehen, damit sie nicht erraten werden können. Diese sollten nicht in einem geschriebenen oder lesbaren Format gespeichert werden.

- Die Organisation sollte den gesamten Schreibzugriff auf Wechselmedien wie CD-/DVD-Brenner auf allen Unternehmenscomputern deaktivieren, sofern dies nicht aus bestimmten geschäftlichen Gründen genehmigt wurde.

Nächste Schritte

Im Hinblick auf die nächsten Schritte umfassen die wichtigsten durchzuführenden Aktivitäten Folgendes:

- Kauf des aktualisierten Standards.

- Sehen Sie sich den neuen ISO 27002-Standard und seine Kontrolländerungen an.

- Führen Sie eine Risikobewertung/-analyse durch.

- Um alle identifizierten Risiken zu mindern, wählen Sie die am besten geeigneten Kontrollen aus und aktualisieren Sie Ihre ISMS-Richtlinien, -Standards usw. entsprechend.

- Aktualisieren Sie Ihre Anwendbarkeitserklärung (SoA).

Dies wird Ihnen dabei helfen, im Hinblick auf eine erneute Zertifizierung oder Einführung zusätzlicher Standards/Frameworks der ISO 27000-Familie einen Vorsprung zu haben, z. B. ISO 27018, 27017, 27032, von denen allgemein erwartet wird, dass sie kurz nach der Überarbeitung von ISO 27001:2022 aktualisiert werden.

Verschaffen Sie sich einen Vorsprung von 81 %

Wir haben die harte Arbeit für Sie erledigt und Ihnen ab dem Moment Ihrer Anmeldung einen Vorsprung von 81 % verschafft.

Sie müssen lediglich die Lücken ausfüllen.

FAQs

Wer kann ISO 27002 umsetzen?

ISO/IEC 27002:2022 richtet sich an alle, die ein ISMS-System initiieren, implementieren oder warten. Durch die Übernahme dieser aktualisierten Version können Sie Sicherheitskontrollen einrichten, die robust, relevant und für die Umgebung Ihrer Organisation geeignet sind.

Organisationen aller Größen und Sicherheitsreifegrade können von der Einhaltung des ISO 27002-Verhaltenskodex profitieren. Wir von ISMS.online unterstützen Sie bei der erfolgreichen Umsetzung der ISO 27002:2022.

Erste Schritte mit ISO 27002

Der Einstieg in die ISO 27002-Reise ist unkompliziert. Bei ISMS.online empfehlen wir diese acht Schritte für eine reibungslose Umsetzung:

- Verstehen Sie den ISO 27002-Standard: ISO 27002 ist ein internationaler Standard, der Richtlinien für die Auswahl und Implementierung von Informationssicherheitskontrollen und -praktiken bietet. Es ist auf Unternehmen aller Branchen und Größen anwendbar und hilft bei der Entwicklung von Richtlinien für das Informationssicherheitsmanagement, die auf Ihren spezifischen Kontext zugeschnitten sind.

- Studieren Sie die Kontrollkategorien: ISO 27002:2022 stellt vier Kategorien von Informationssicherheitskontrollen vor: organisatorische, personelle, physische und technologische.

- Erhalten Sie die Norm ISO 27002:2022: Kaufen Sie den vollständigen ISO 27002:2022-Standard auf der Website der ISO.

- Verstehen Sie die Beziehung zwischen ISO 27001 und ISO 27002: ISO 27001 beschreibt Ziele für das Informationssicherheitsmanagement, während ISO 27002 detaillierte Anleitungen zur Implementierung der Kontrollen bietet, die zum Erreichen dieser Ziele erforderlich sind.

- Lassen Sie sich ausbilden und zertifizieren: Melden Sie sich für ISO/IEC 27002-Schulungen an, um das notwendige Wissen für die Auswahl, Implementierung und Verwaltung der in der Norm festgelegten Kontrollen zu erwerben.

- Implementieren Sie die Kontrollen: Nutzen Sie die Richtlinien der ISO 27002:2022, um die geeigneten Kontrollen für den spezifischen Kontext Ihrer Organisation auszuwählen und umzusetzen.

- Bleiben Sie über Überarbeitungen und Aktualisierungen auf dem Laufenden: ISO 27002 wird überarbeitet, um Änderungen in der Technologie, rechtlichen Anforderungen und Best Practices Rechnung zu tragen. Stellen Sie sicher, dass Sie über neue Versionen auf dem Laufenden bleiben und alle relevanten Änderungen in das Informationssicherheitsmanagementsystem Ihrer Organisation integrieren.

- Überwachen und verbessern: Überwachen Sie kontinuierlich die Wirksamkeit Ihres Informationssicherheitsmanagementsystems und nehmen Sie bei Bedarf Verbesserungen vor.

Entdecken Sie, wie ISMS.online Sie beim Einstieg in die ISO 27002:2022-Implementierung unterstützen kann.

Ist eine Zertifizierung nach ISO 27002 möglich?

Eine Zertifizierung nach ISO 27002 ist nicht möglich, da es sich nicht um einen Managementstandard handelt und nicht definiert, wie ein System zu betreiben ist.

ISO 27002:2022 spielt jedoch eine entscheidende Rolle dabei, Organisationen wie Ihrem dabei zu helfen, die Zertifizierungsanforderungen nach ISO 27001:2022 zu erfüllen.

Bei ISMS.online stellen wir Richtlinien für die Implementierung, Verwaltung und kontinuierliche Verbesserung Ihres Informationssicherheits-Managementsystems bereit.

Gibt es ISO 27002-Anforderungen?

Die Norm ISO 27002:2022 stellt keine expliziten Anforderungen an Organisationen.

Es werden lediglich Vorschläge gemacht, die Unternehmen je nach Art ihrer spezifischen Informationssicherheitsrisiken umsetzen sollten.

Mit ISMS.online erfahren Sie, welche Sicherheitsrisiken Ihre Organisation beachten sollte.

Was sind die nationalen Äquivalente von ISO 27002?

In verschiedenen Ländern gibt es verschiedene Standards, die ISO 27002 entsprechen. Trotz lokaler Veröffentlichungs- und Übersetzungsverzögerungen, die dazu führen, dass diese Äquivalente Monate nach der Überarbeitung und Veröffentlichung des wichtigsten ISO/IEC-Standards erscheinen, stellen nationale Gremien sicher, dass der Inhalt korrekt übersetzt wird spiegeln die ISO 27002 in ihrer Gesamtheit wider.

Nachfolgend sind einige der nationalen äquivalenten Standards für ISO 27002 in verschiedenen Ländern aufgeführt:

- Argentinien – IRAM-ISO-IEC 27002:2008

- Australien und Neuseeland – AS/NZS ISO/IEC 27002:2006

- Brasilien – ISO/IEC NBR 17799/2007 – 27002

- Indonesien – SNI ISO/IEC 27002:2014

- Chile – NCH2777 ISO/IEC 17799/2000

- China – GB/T 22081-2008

- Tschechische Republik – ČSN ISO/IEC 27002:2006

- Kroatien – HRN ISO/IEC 27002:2013

- Dänemark – DS/ISO27002:2014 (DK)

- Estland – EVS-ISO/IEC 17799:2003, Version 2005 in Übersetzung

- Deutschland – DIN ISO/IEC 27002:2008

- Japan – JIS Q 27002

- Litauen – LST ISO/IEC 27002:2009 (übernommen ISO/IEC 27002:2005, ISO/IEC 17799:2005)

- Mexiko – NMX-I-27002-NYCE-2015

- Niederlande – NEN-ISO/IEC 27002:2013

- Peru – NTP-ISO/IEC 17799:2007

- Polen – PN-ISO/IEC 17799:2007, basierend auf ISO/IEC 17799:2005

- Russland – ГОСТ Р ИСО/МЭК 27002-2012, basierend auf ISO/IEC 27002:2005

- Slowakei – STN ISO/IEC 27002:2006

- Südafrika – SANS 27002:2014/ISO/IEC 27002:2013[3]

- Spanien – UNE 71501

- Schweden – SS-ISO/IEC 27002:2014

- Türkei – TS ISO/IEC 27002

- Thailand – EINHEIT/ISO

- Ukraine – СОУ Н НБУ 65.1 СУІБ 2.0:2010

- Vereinigtes Königreich – BS ISO/IEC 27002:2005

- Uruguay – UNIT/ISO 17799:2005