Albtraum auf der Cyber Street – Bewältigung der Risiken der Fernarbeit

Es war am Montag dieser Woche mein erster Tag zurück an meinem Schreibtisch und ich habe mich fast zu Tode erschreckt, als ich diesen interessanten Artikel gelesen habe Cyberkriminalität im Jahr 2015. Die bloßen Namen, die mit Cyber-Bedrohungen in Verbindung gebracht werden, warnen vor ihrer bösartigen Natur und geben Ihnen einen schlimmen Fall von Heebie-Jeebies. Wer möchte schon „gehackt“ werden, einen „Maskenangriff“ oder sogar einen „Cyberwurm“ erleiden? Yuk!

Dies ist jedoch kein Albtraum, sondern Realität. Es scheint, dass die Bedrohungen ernster werden, regelmäßiger werden und kostspieligere Folgen haben. Bis vor Kurzem war ich ein selbstgefälliger iOS-Benutzer, der glaubte, dass die guten Leute von Apple alles im Griff hätten, sofern ich alle üblichen Regeln beachtete. Doch während Android-Angriffe häufiger vorkommen, prognostiziert der Blog mit zunehmendem Marktanteil zunehmend rigorosere Angriffsversuche auf iOS.

Auch die Bedenken haben zugenommen Organisationen sind auf Telearbeiter und deren Bedarf angewiesen damit Mitarbeiter aus der Ferne auf ihre Systeme zugreifen können.

Wenn Sie also den Sprung zu Unified Communications gewagt haben, um die Effizienz, die Zusammenarbeit und den Kundenservice zu steigern, dann stehen die Chancen gut, dass Sie in Technologie investiert haben Architektur, die mehrere Betriebssysteme vollständig unterstützt und Geräte und sogar BYOD (bringen Sie Ihr eigenes Gerät mit).

Aber haben Sie die damit verbundenen Risiken gleichermaßen angenommen und angegangen?

A Umfrage Eine letztes Jahr in den USA durchgeführte Studie ergab, dass 94 % der Vollzeitbeschäftigten ihr Mobilgerät regelmäßig mit einem öffentlichen Wi-Fi-Netzwerk verbinden. An sich kein großes Problem, aber angesichts der übrigen gemeldeten Statistiken, wie zum Beispiel, dass 41 % nicht wussten, was Zwei-Faktor-Authentifizierung ist und 37 % ihre Passwörter nur sporadisch oder jährlich änderten, ist das sehr besorgniserregend. Lesen Sie es und sagen Sie mir, dass Sie sicher sind, dass Ihre Richtlinien und Schulungen alles abdecken!

Ich vermute, dass ein Drittel von Ihnen das nicht getan hat. Der Umfrage zu Informationssicherheitsverstößen der britischen Regierung 2015 stellte fest, dass 32 % der Befragten keinerlei Sicherheitsmaßnahmen durchgeführt hatten Risikobewertung und das waren 20 % mehr als im Vorjahr. Das ist ja beängstigend!

Was soll ich also tun?

Holen Sie sich einen Plan

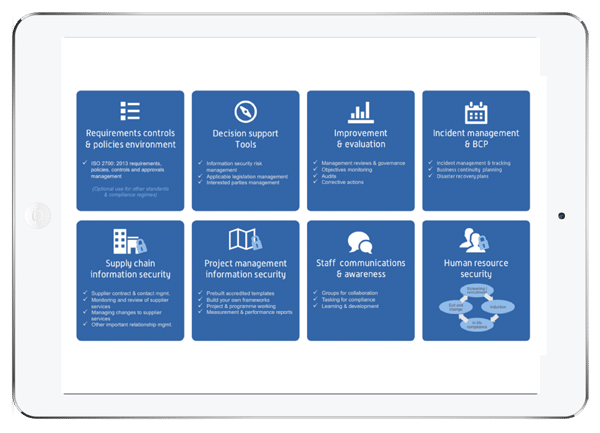

Ein guter Anfang ist ein Blick darauf ISO 27001 . Es bietet das „Best-Practice“-Framework, um Ihre Sicherheit zu gewährleisten, einschließlich Bereichen wie Schutz vor Malware, Kontrolle der Softwareinstallation auf Betriebssystemen, Asset-Management usw Sicherheit der menschlichen Ressourcen.

Nach dem ISO 27001 Standard, mit oder ohne Akkreditierung, wird Sie dazu ermutigen, sich mit allen Bereichen zu befassen Informationssicherheit in Ihrem Unternehmen und richten Sie Richtlinien und Kontrollen ein, um nicht nur Ihr Unternehmen zu schützen, sondern auch, was im Falle eines Verstoßes zu tun ist.

Verwalten Sie Ihr Vermögen

Wir haben ISO 27001:2013 Akkreditierung und 8.1 des Standards berücksichtigen das Asset Management. Wir verwenden unsere eigenen ISMS.online Plattform, die über ein Framework verfügt, in dem wir alle Vermögenswerte und alle Geräte erfassen, die einem Mitarbeiter gehören, aber zur Informationsverarbeitung verwendet werden. Auf diese Weise können Mitarbeitergruppen beispielsweise nach dem von ihnen verwendeten Betriebssystem usw. eingerichtet werden potenzielle Bedrohungen und Schwachstellen per Knopfdruck allen Beteiligten mitgeteilt. Für dringende Maßnahmen können Aufgaben festgelegt werden, die die einzelnen Personen zur Kenntnis nehmen und bestätigen müssen, wenn die erforderlichen Schritte unternommen wurden.

Berichterstattung über Informationssicherheitsereignisse

Leider werden Sicherheitsvorfälle unvermeidlich sein, aber dank ISO 27001 Wir verfügen über Richtlinien zur Meldung potenzieller Sicherheitsbedrohungen wie verlorener oder gestohlener Geräte, vermuteter Sicherheitsverstöße oder Fehlfunktionen von Software oder Hardware. Irgendein Verdacht Das Risiko wird von unseren Senior Information-Mitarbeitern berücksichtigt Risikobeauftragter und ggf. als Sicherheitsvorfall in unserem System erfasst. Wir verwenden unser Tracking-Tool, um den Vorfall bis zu einem zufriedenstellenden Abschluss zu verfolgen und, wo immer möglich, a Korrekturmaßnahme oder Verbesserung.

Mitarbeiterschulung

Es ist wahr, das zu sagen, egal was passiert Lösungen Sie sind nur so gut wie das Engagement Ihrer Mitarbeiter.

ISO 27001 deckt die Personalsicherheit gut ab, aber alle Richtlinien der Welt werden Sie nicht schützen, wenn ein Mitarbeiter sein Einführungshandbuch nicht gelesen hat oder die Bedeutung der Informationssicherheit in der Organisation nicht versteht.

Aus allem, was wir gelesen haben, wissen wir, dass der menschliche Faktor eines der größten Sicherheitsprobleme in jeder Organisation ist, weshalb die Bewältigung dieses Problems ein grundlegender Bestandteil jeder Organisation ist Informationssicherheits-Managementsystem. Glücklicherweise kommt ISMS.online genau hier ins Spiel und profitiert von seiner Tradition als Kollaborationsplattform. pam.

Alle Richtlinien und Kontrollen werden sicher an einem Ort gespeichert, wobei die Kommunikation, von der Einführungsschulung bis hin zum Exit-Management, gezielt auf Einzelpersonen ausgerichtet ist, deren Kenntnisse sie benötigen. Gruppen können nach beliebigen von Ihnen gewählten Kriterien eingerichtet werden und Nachrichten und Aktualisierungen werden nur an die Personen weitergeleitet, die davon betroffen sind. Aktionen können mit Fristen und Freigabe oder Genehmigung beauftragt werden.

Wenn Ihre Mitarbeiter also jeden Tag mit Hunderten von E-Mails zu kämpfen haben, ist die Wahrscheinlichkeit groß, dass sie die E-Mail über die neueste große Android-Bedrohung, das neueste iOS-Update oder den Betrug verpassen, und vielleicht ist gerade ein Riss in Ihrer Rüstung aufgetaucht. Wie viel sinnvoller wäre es, Benachrichtigungen mit umsetzbaren Fristen festzulegen, die überprüft und genehmigt werden können?

Natürlich werden viele von Ihnen zuschauen ISO 27001 als würde er seinen eigenen Albtraum erschaffen…. Es gibt eine Fülle von Papierkram und Dokumenten, es ist schwierig, das Personal einzubinden, und es sind ressourcenintensiv, um es umzusetzen und aufrechtzuerhalten.

Das muss wirklich nicht so sein. Wenn Sie in Technologie investiert haben, um andere zu lösen Geschäftliche BedürfnisseDann setzen Sie auf Technologie, um die Implementierung und Wartung Ihres ISMS einfach und effektiv zu gestalten.

Behalten Sie die Albträume bei und machen Sie 2016 zu einem Jahr, in dem Sie die Risiken mit einem leicht zu bewältigenden Ansatz direkt angehen Informationssicherheits-Managementsystem.