Die 10 wichtigsten Bausteine für ein effektives ISMS

Inhaltsverzeichnis:

- 1) 1. Wählen Sie das Framework für Ihr ISMS

- 2) 2. Entwicklung eines Risikomanagementplans

- 3) 3.Definieren von Informationssicherheitsrichtlinien und -verfahren

- 4) 4.Implementierung von Zugriffskontroll- und Authentifizierungsmechanismen

- 5) 5. Schutz vor netzwerk- und webbasierten Bedrohungen

- 6) 6. Sicherstellung der Datensicherung und -wiederherstellung

- 7) 7.Umsetzung physischer Sicherheitsmaßnahmen

- 8) 8.Durchführung von Sicherheitsbewusstseinsschulungen und -schulungen

- 9) 9. Regelmäßige Überwachung und Überprüfung des ISMS

- 10) 10. Kontinuierliche Verbesserung des ISMS

- 11) Stärken Sie noch heute Ihre Informationssicherheit

Der Schutz der Informationsressourcen Ihres Unternehmens war im heutigen digitalen Zeitalter noch nie so wichtig. Datenschutzverletzungen und Cyber-Angriffe kommen immer häufiger vor und die Implementierung eines effektiven Informationssicherheits-Managementsystems (ISMS) ist ein absolutes Muss. Ein ISMS hilft Unternehmen, die Vertraulichkeit, Integrität und Verfügbarkeit ihrer Daten zu wahren und gleichzeitig die Einhaltung relevanter Gesetze und Vorschriften sicherzustellen.

Dieser umfassende Leitfaden behandelt die zehn wichtigsten Bausteine für ein effektives ISMS und bietet praktische Tipps und Ratschläge, wie Unternehmen jede Komponente implementieren können, um optimale Informationssicherheit zu erreichen.

1. Wählen Sie das Framework für Ihr ISMS

Ein Informationssicherheits-Managementsystem (ISMS) verwaltet vertrauliche Informationen systematisch und stellt sicher, dass die Informationssicherheit einer Organisation robust und aktuell ist. Es bietet eine strukturierte Methodik zur Identifizierung, Bewertung und Verwaltung von Informationssicherheitsrisiken und zur Umsetzung von Abhilfemaßnahmen.

Es stehen mehrere ISMS-Frameworks zur Verfügung, die jeweils eine Reihe von Richtlinien und Anforderungen für die Implementierung eines ISMS bereitstellen. Das am weitesten anerkannte Das ISMS-Framework ist ISO 27001. Dieses Framework bietet einen umfassenden Satz bewährter Verfahren für das Informationssicherheitsmanagement und ist weltweit anerkannt. Es deckt alle Aspekte der Informationssicherheit ab, einschließlich Risikomanagement, Zugangskontrolle, Netzwerk- und webbasierte Sicherheit, Datensicherung und -wiederherstellung, physische Sicherheit, Mitarbeiterschulung und -schulung sowie Überwachung und Überprüfung.

Ein weiteres Beispiel für ein ISMS Framework ist NIST CSF. Dieses Framework wurde vom National Institute of Standards and Technology (NIST) entwickelt und bietet Richtlinien für das Informationssicherheitsmanagement für US-Regierungsorganisationen. Es deckt verschiedene Sicherheitskontrollen ab, darunter Zugangskontrolle, Reaktion auf Vorfälle, Kryptografie sowie Sicherheitsbewertung und -autorisierung.

Diese Frameworks bieten Organisationen einen Fahrplan für die Implementierung eines effektiven ISMS und tragen dazu bei, die Vertraulichkeit, Integrität und Verfügbarkeit sensibler Informationen sicherzustellen. Organisationen können ein umfassendes und praktisches Informationssicherheitsmanagementsystem aufbauen, indem sie die in diesen Rahmenwerken dargelegten Richtlinien und Anforderungen befolgen.

2. Entwicklung eines Risikomanagementplans

Das Risikomanagement ist ein entscheidender Bestandteil eines ISMS. Organisationen müssen potenzielle Risiken für ihre Informationsbestände identifizieren und bewerten und einen Plan zu deren Minderung oder Beseitigung entwickeln.

Bei der Entwicklung dieses Risikomanagementplans sollten Organisationen Folgendes berücksichtigen:

Definieren der Risikomanagementprozess und -methodik: Die Methodik sollte auf einem systematischen Ansatz basieren, der mit der gesamten Informationssicherheitsstrategie der Organisation im Einklang steht. Der Prozess sollte Schritte umfassen wie Risikoidentifikation, Risikobewertung, Schadensbegrenzung und Überwachung.

Erkennen und Bewerten Informationssicherheitsrisiken: Der erste Schritt im Risikomanagementprozess besteht darin, potenzielle Bedrohungen für die Informationsbestände der Organisation zu identifizieren und die Wahrscheinlichkeit und Auswirkung jeder Bedrohung zu bewerten.

Risiken priorisieren und klassifizieren: Sobald Risiken identifiziert und bewertet wurden, sollten sie anhand ihres Schweregrads priorisiert und eingestuft werden. Dies wird der Organisation helfen, ihre Ressourcen auf die kritischsten Risiken zu konzentrieren und geeignete Risikominderungs- und Notfallpläne zu entwickeln.

Entwicklung von Risikominderungs- und Notfallplänen: Schadensbegrenzungspläne sollten Maßnahmen zur Verringerung der Wahrscheinlichkeit und Auswirkung von Risiken umfassen. Im Gegensatz dazu Kontingenz Pläne sollten die Schritte der Organisation im Falle eines Sicherheitsvorfalls darlegen.

Kontinuierlich verbessern und Überwachungsergebnisse: Der Risikomanagementplan sollte ein lebendiges Dokument sein, das basierend auf sich ändernden Umständen und neuen Informationen kontinuierlich verbessert wird. Organisationen sollten das Projekt regelmäßig überprüfen und aktualisieren, um sicherzustellen, dass es bei der Bewältigung von Informationssicherheitsrisiken wirksam bleibt und die Organisation weiterhin auf den Umgang mit potenziellen Bedrohungen vorbereitet ist. Die Ergebnisse sollten dem Management gemeldet und verfolgt werden, um die Entwicklung zu informieren.

3.Definieren von Informationssicherheitsrichtlinien und -verfahren

Definieren Richtlinien und Verfahren zur Informationssicherheit sind für die Schaffung eines effektiven ISMS von entscheidender Bedeutung. Informationssicherheitsrichtlinien Legen Sie die Richtlinien fest, wie die Organisation ihre Informationsbestände schützt. Gleichzeitig legen die Verfahren die spezifischen Schritte fest, die Mitarbeiter befolgen müssen, um sicherzustellen, dass die Richtlinien effektiv umgesetzt werden.

Hier sind einige wichtige Schritte zum Definieren Richtlinien und Verfahren zur Informationssicherheit:

- Bestimmen der Umfang: Der erste Schritt bei der Definition von Informationssicherheitsrichtlinien und -verfahren besteht darin, den Umfang des ISMS-Projekts zu bestimmen. Dadurch wird sichergestellt, dass die Richtlinien und Verfahren umfassend und für die Informationssicherheitsanforderungen der Organisation relevant sind.

- Überprüfen Sie bestehende Richtlinien und Verfahren: Organisationen sollten bestehende Richtlinien und Verfahren überprüfen, um festzustellen, ob sie noch relevant und praktikabel sind. Dies kann der Organisation dabei helfen, Bereiche zu identifizieren, in denen Richtlinien und Verfahren aktualisiert oder verbessert werden müssen.

- Identifizieren Sie die Anforderungen an die Informationssicherheit: Organisationen sollten die für ihre Organisation relevanten Informationssicherheitsanforderungen ermitteln, z. B. Branchenvorschriften, Regierungsgesetze und Best Practices.

- Verfahren entwickeln: Zur Unterstützung der Informationssicherheitsrichtlinien sollten Verfahren entwickelt werden. Die Verfahren sollten Schritt-für-Schritt-Anleitungen für die Mitarbeiter enthalten, in klarer Sprache verfasst sein und regelmäßig überprüft und bei Bedarf aktualisiert werden.

- Mitarbeiter kommunizieren und schulen: Sobald die Richtlinien und Verfahren entwickelt wurden, sollten sie den Mitarbeitern mitgeteilt werden. Es sollten Schulungen angeboten werden, um sicherzustellen, dass die Mitarbeiter ihre Rollen und Verantwortlichkeiten verstehen.

- Regelmäßige Überprüfung und Aktualisierung: Richtlinien und Verfahren zur Informationssicherheit sollten regelmäßig überprüft und aktualisiert werden, um sicherzustellen, dass sie relevant und praktisch bleiben. Der Überprüfungsprozess sollte geplant und dokumentiert werden und Änderungen sollten den Mitarbeitern mitgeteilt werden.

4.Implementierung von Zugriffskontroll- und Authentifizierungsmechanismen

Die Implementierung von Zugriffskontroll- und Authentifizierungsmechanismen ist für die Schaffung eines effektiven ISMS von entscheidender Bedeutung. Zugriffskontroll- und Authentifizierungsmechanismen tragen dazu bei, sicherzustellen, dass nur autorisierte Personen Zugriff auf sensible Informationen und Systeme haben und die Identität der Benutzer überprüft werden kann.

Hier sind einige wichtige Schritte zur Implementierung von Zugriffskontroll- und Authentifizierungsmechanismen:

Entwickeln Sie einen Zugang Kontrollpolitik: Organisationen sollten eine Zugriffskontrollrichtlinie entwickeln, die die Grundsätze und Regeln für die Kontrolle des Zugriffs auf Informationsbestände darlegt. In der Richtlinie sollte festgelegt werden, wer zum Zugriff auf die Informationsbestände berechtigt ist und unter welchen Umständen der Zugriff gewährt wird.

Wählen Sie Authentifizierungsmechanismen: Organisationen sollten geeignete Authentifizierungsmechanismen basierend auf den zu schützenden Informationsbeständen und Benutzern auswählen. Zu den gängigen Authentifizierungsmechanismen gehören Passwörter, Smartcards, Biometrie und Zwei-Faktor-Authentifizierung.

Implementieren Sie Zugangskontrollsysteme: Zur Durchsetzung der Zugangskontrollrichtlinie sollten Zugangskontrollsysteme implementiert werden. Dies kann die Implementierung technischer Lösungen wie Firewalls und Intrusion-Detection-Systeme sowie administrativer Lösungen wie rollenbasierter Zugriffskontrollen und Benutzerberechtigungen umfassen.

Testen und bewerten: Unternehmen sollten ihre Zugriffskontroll- und Authentifizierungsmechanismen testen, um sicherzustellen, dass sie wie erwartet funktionieren. Dazu können Penetrationstests, Sicherheitsaudits und Benutzerakzeptanztests gehören.

Kontinuierliche Überwachung und Verbesserung: Zugriffskontroll- und Authentifizierungsmechanismen sollten ständig überwacht und verbessert werden, um sicherzustellen, dass sie Informationsressourcen weiterhin wirksam schützen. Dazu kann die regelmäßige Überprüfung und Aktualisierung der Zugriffskontrollrichtlinie sowie die Implementierung neuer Authentifizierungsmechanismen bei Bedarf gehören.

5. Schutz vor netzwerk- und webbasierten Bedrohungen

Unternehmen müssen ihr Netzwerk und ihre webbasierten Systeme vor potenziellen Bedrohungen wie Viren, Malware und Hacking-Versuchen schützen. Regelmäßige Software-Updates und die Implementierung von Sicherheitslösungen wie Firewalls können dazu beitragen, diese Bedrohungen abzuschwächen.

- Implementierung von Firewalls: Eine Firewall ist die erste Verteidigungslinie gegen netzwerk- und webbasierte Bedrohungen. Es fungiert als Barriere zwischen dem internen und dem externen Netzwerk und lässt nur autorisierten Datenverkehr passieren. Eine Firewall kann hardware- oder softwarebasiert sein und so konfiguriert werden, dass sie bestimmte Arten von Datenverkehr blockiert, beispielsweise böswilligen Datenverkehr.

- Verwendung von Antiviren- und Anti-Malware-Software: Die Installation von Antiviren- und Anti-Malware-Software ist für den Schutz vor Netzwerk- und webbasierten Bedrohungen unerlässlich. Diese Programme können Malware erkennen und entfernen, bevor sie Ihr Netzwerk oder Ihren Computer infizieren, einschließlich Viren, Spyware und anderer Schadsoftware.

- Software auf dem neuesten Stand halten: Angreifer können Schwachstellen ausnutzen, um sich unbefugten Zugriff auf Ihr Netzwerk oder Ihren Computer zu verschaffen. Wenn Sie Ihre Software auf dem neuesten Stand halten, stellen Sie sicher, dass Sie vor neu entdeckten Schwachstellen geschützt sind.

- Aktivieren der HTTPS-Verschlüsselung: Die HTTPS-Verschlüsselung schützt die Vertraulichkeit und Integrität der zwischen einem Client und einem Server übertragenen Daten. Es ist wichtig, die HTTPS-Verschlüsselung für alle webbasierten Anwendungen zu aktivieren, insbesondere für solche, die vertrauliche Informationen beinhalten.

- Protokolle regelmäßig überwachen: Die Überwachung von Protokollen ist für die Erkennung netzwerk- und webbasierter Bedrohungen von entscheidender Bedeutung. Protokolle können wertvolle Informationen über potenzielle Sicherheitsvorfälle, einschließlich unbefugter Zugriffsversuche, liefern und Ihnen helfen, schnell auf Bedrohungen zu reagieren.

- Schulung der Mitarbeiter: Ihre Mitarbeiter sind oft die erste Verteidigungslinie gegen netzwerk- und webbasierte Bedrohungen. Wenn Sie sie in grundlegenden Cybersicherheitspraktiken schulen, beispielsweise in der Vermeidung von Phishing-Betrügereien, können Sie Bedrohungen erkennen und vermeiden.

6. Sicherstellung der Datensicherung und -wiederherstellung

Datensicherung und -wiederherstellung sind wesentliche Bestandteile eines ISMS. Unternehmen sollten über einen klar definierten Sicherungs- und Wiederherstellungsplan verfügen, um sicherzustellen, dass wichtige Informationen im Falle eines Datenverlusts wiederhergestellt werden können.

Regelmäßige Datensicherungen: Regelmäßige Datensicherungen sind für die Datenwiederherstellung im Katastrophenfall von entscheidender Bedeutung. Es ist wichtig, die Daten in regelmäßigen Abständen, beispielsweise täglich oder wöchentlich, zu sichern, um Datenverluste zu minimieren.

Offsite-Speicherung von Backups: Die externe Speicherung von Backups trägt zum Schutz vor Datenverlust im Falle einer physischen Katastrophe wie einem Brand oder einer Überschwemmung bei. Backups können an einem sicheren Ort, beispielsweise einem Cloud-basierten Rechenzentrum, oder auf physischen Medien, beispielsweise Bändern, gespeichert werden, die extern gespeichert werden können.

Testen von Sicherungs- und Wiederherstellungsverfahren: Regelmäßige Tests von Sicherungs- und Wiederherstellungsverfahren tragen dazu bei, sicherzustellen, dass Daten im Katastrophenfall wiederhergestellt werden können. Dazu gehört die Wiederherstellung von Daten aus Backups in einer Testumgebung und die Überprüfung, ob auf die Daten zugegriffen und sie verwendet werden können.

Dokumentation von Sicherungs- und Wiederherstellungsverfahren: Durch die Dokumentation von Sicherungs- und Wiederherstellungsverfahren wird sichergestellt, dass der Prozess wiederholbar und zuverlässig ist. Die Dokumentation sollte die Häufigkeit der Sicherungen, die Art der Sicherungen, den Speicherort und die Verfahren zur Wiederherstellung von Daten aus Sicherungen enthalten.

Auswahl der richtigen Backup-Lösung: Die richtige Backup-Lösung sorgt für Datensicherung und -wiederherstellung. Berücksichtigen Sie bei der Auswahl einer Backup-Lösung Faktoren wie Kosten, Skalierbarkeit, Zuverlässigkeit und Benutzerfreundlichkeit.

Backups verschlüsseln: Die Verschlüsselung von Backups trägt zum Schutz vor Datendiebstahl und unbefugtem Zugriff bei. Die Verschlüsselung kann an der Quelle, während der Übertragung oder am Ziel erfolgen.

Überwachung der Backup- und Wiederherstellungsleistung: Durch die Überwachung der Sicherungs- und Wiederherstellungsleistung können Sie sicherstellen, dass Sicherungen wie erwartet durchgeführt werden und Daten umgehend wiederhergestellt werden können. Leistungsmetriken wie Backup-Größe, Backup-Zeit und Wiederherstellungszeit sollten regelmäßig überwacht und gemeldet werden.

7.Umsetzung physischer Sicherheitsmaßnahmen

Physische Sicherheitsmaßnahmen wie sichere Serverräume und Zugangskontrollsysteme schützen sensible Informationen vor Diebstahl oder Beschädigung und sind ein wesentlicher Bestandteil eines wirksamen ISMS.

- Kontrolle des Zugangs zu physischen Räumlichkeiten: Die physischen Räumlichkeiten sollten sicher und nur für autorisiertes Personal zugänglich sein. Dies kann durch die Implementierung von Zugangskontrollen wie Sicherheitskameras, Schlüsselkartensystemen und biometrischer Authentifizierung erreicht werden.

- Empfindliche Ausrüstung sicher aufbewahren: Sensible Geräte wie Server sollten an sicheren Orten wie Rechenzentren aufbewahrt werden, um sie vor Diebstahl und unbefugtem Zugriff zu schützen. Um diese Standorte zu sichern, sollten physische Sicherheitsmaßnahmen wie Schlösser und Überwachungskameras implementiert werden.

- Sicherung von Rechenzentren: Rechenzentren sollten vor physischen und umweltbedingten Bedrohungen wie Feuer, Überschwemmung und Diebstahl geschützt werden. Dies kann durch die Implementierung von Feuerlöschsystemen, unterbrechungsfreier Stromversorgung und physischen Sicherheitsmaßnahmen wie Zugangskontrollen und Sicherheitskameras erreicht werden.

- Implementierung von Umweltkontrollen: In Rechenzentren sollten Umgebungskontrollen wie Temperatur- und Feuchtigkeitskontrolle implementiert werden, um sicherzustellen, dass die Ausrüstung vor Umweltbedrohungen wie Hitze und Feuchtigkeit geschützt ist.

- Regelmäßige Inspektion der physischen Räumlichkeiten: Regelmäßige Inspektionen physischer Räumlichkeiten, einschließlich Rechenzentren und Geräteräumen, können dazu beitragen, physische Sicherheitslücken zu erkennen und sicherzustellen, dass physische Sicherheitsmaßnahmen wie erwartet funktionieren.

- Durchführung von Hintergrundüberprüfungen: Die Durchführung von Hintergrundüberprüfungen des Personals mit Zugang zu sensiblen Geräten und Daten trägt dazu bei, unbefugten Zugriff zu verhindern und schützt vor Insider-Bedrohungen.

8.Durchführung von Sicherheitsbewusstseinsschulungen und -schulungen

Die Schulung und Ausbildung der Mitarbeiter ist für die Mitarbeiter unerlässlich Erfolg eines ISMS. Unternehmen sollten ihren Mitarbeitern regelmäßig Sicherheitsbewusstseinsschulungen anbieten, um sicherzustellen, dass sie die Bedeutung der Informationssicherheit verstehen und wissen, wie vertrauliche Informationen geschützt werden können.

Durchführung regelmäßiger Sicherheitsbewusstseinsschulungen: Regelmäßige Sicherheitsschulungen sind von entscheidender Bedeutung, um sicherzustellen, dass die Mitarbeiter die Bedeutung der Sicherheit und die Maßnahmen verstehen, die sie zum Schutz sensibler Informationen und Systeme ergreifen können. Schulungen sollten regelmäßig durchgeführt werden, beispielsweise jährlich oder halbjährlich.

Anpassen der Schulung für verschiedene Rollen: Die Schulung des Sicherheitsbewusstseins sollte an die verschiedenen Rollen in der Organisation angepasst werden. Beispielsweise kann die Schulung für Administratoren eher technischer Natur sein, während sich die Schulung für nichttechnische Mitarbeiter möglicherweise mehr auf sichere Computerpraktiken und die Vermeidung von Phishing-Betrügereien konzentriert.

Verwendung interaktiver und ansprechender Methoden: Die Schulung des Sicherheitsbewusstseins sollte interaktiv und ansprechend sein, um das Interesse und die Motivation der Mitarbeiter aufrechtzuerhalten. Dies kann durch Spiele, Quiz und Simulationen erreicht werden. Die Einbeziehung realer Szenarien in die Schulung des Sicherheitsbewusstseins kann den Mitarbeitern auch dabei helfen, die Bedeutung der Sicherheit und die möglichen Folgen von Sicherheitsverletzungen zu verstehen.

Messung der Wirksamkeit von Schulungen: Die Messung der Wirksamkeit von Sicherheitsbewusstseinsschulungen ist entscheidend, um sicherzustellen, dass die Bewegung die gewünschte Wirkung hat. Dies kann durch Beurteilungen vor und nach der Schulung, Mitarbeiterfeedback und Vorfallverfolgung erreicht werden.

9. Regelmäßige Überwachung und Überprüfung des ISMS

Eine regelmäßige Überwachung und Überprüfung des ISMS ist von entscheidender Bedeutung, um seine Wirksamkeit sicherzustellen und notwendige Aktualisierungen und Verbesserungen vorzunehmen.

- Erstellen eines Überwachungs- und Überprüfungsplans: In diesem Plan sollten die Häufigkeit der Überwachung und Überprüfung, die verwendeten Methoden und die Verantwortlichkeiten des Schlüsselpersonals dargelegt werden.

- Durchführung regelmäßiger interner Audits: Interne Audits helfen dabei, potenzielle Verbesserungsbereiche zu identifizieren und sicherzustellen, dass das ISMS wie vorgesehen funktioniert.

- Überprüfung von Sicherheitsvorfällen: Vorfälle sollten gründlich untersucht werden, um die Grundursache zu ermitteln und potenzielle Bereiche für Verbesserungen im ISMS zu identifizieren. Die Wirksamkeit von Sicherheitskontrollen Darüber hinaus sollten sie regelmäßig evaluiert werden, um sicherzustellen, dass sie wie vorgesehen funktionieren und das gewünschte Schutzniveau bieten.

- Überwachung von Sicherheitstrends: Diese Informationen können verwendet werden, um potenzielle Bereiche für Verbesserungen im ISMS zu identifizieren und um sicherzustellen, dass das ISMS mit der sich entwickelnden Sicherheitslandschaft Schritt hält.

- Einbindung von Stakeholdern: Die Einbindung von Stakeholdern wie Mitarbeitern und Kunden ist für die Überwachung und Überprüfung des ISMS von entscheidender Bedeutung. Das Feedback der Stakeholder kann dabei helfen, potenzielle Bereiche für Verbesserungen zu identifizieren ISMS und stellen Sie sicher, dass das ISMS den Anforderungen der Organisation entspricht.

- Aktualisierung des ISMS: Das ISMS sollte regelmäßig aktualisiert werden, um sicherzustellen, dass es aktuell und relevant ist. Dazu kann die Aktualisierung von Sicherheitskontrollen, Richtlinien und Verfahren sowie des Risikomanagementrahmens gehören.

10. Kontinuierliche Verbesserung des ISMS

Ein ISMS ist keine einmalige Implementierung, sondern eine kontinuierlicher Verbesserungsprozess. Organisationen sollten ihre Informationssicherheit regelmäßig bewerten und bei Bedarf Aktualisierungen und Verbesserungen an ihrem ISMS vornehmen.

Bei korrekter Implementierung kann ein ISMS dazu beitragen, die Unternehmenskultur voranzutreiben Sicherheit und schaffen Sie die soliden Grundlagen, die für die Gewährleistung effektiver Informationssicherheitspraktiken und nachhaltiger Geschäfte erforderlich sind Wachstum.

Stärken Sie noch heute Ihre Informationssicherheit

Ein wirksames ISMS ist für die Informationssicherheitsstrategie jeder Organisation von wesentlicher Bedeutung. Durch die Befolgung der zehn wichtigsten Bausteine, die in diesem Leitfaden beschrieben werden, können Unternehmen ein robustes und umfassendes ISMS implementieren, das dazu beiträgt, ihre Informationsbestände zu schützen und die Vertraulichkeit, Integrität und Verfügbarkeit ihrer Daten sicherzustellen.

Wir ermutigen unsere Leser, ihre Erfahrungen und Erkenntnisse zur Implementierung eines ISMS in ihrer Organisation zu teilen, sich in unseren sozialen Netzwerken zu melden oder uns direkt eine Nachricht zu senden. Wir lieben es, zu chatten.

Wenn Sie Ihre Reise zu besserer Informationssicherheit beginnen möchten, können wir Ihnen helfen.

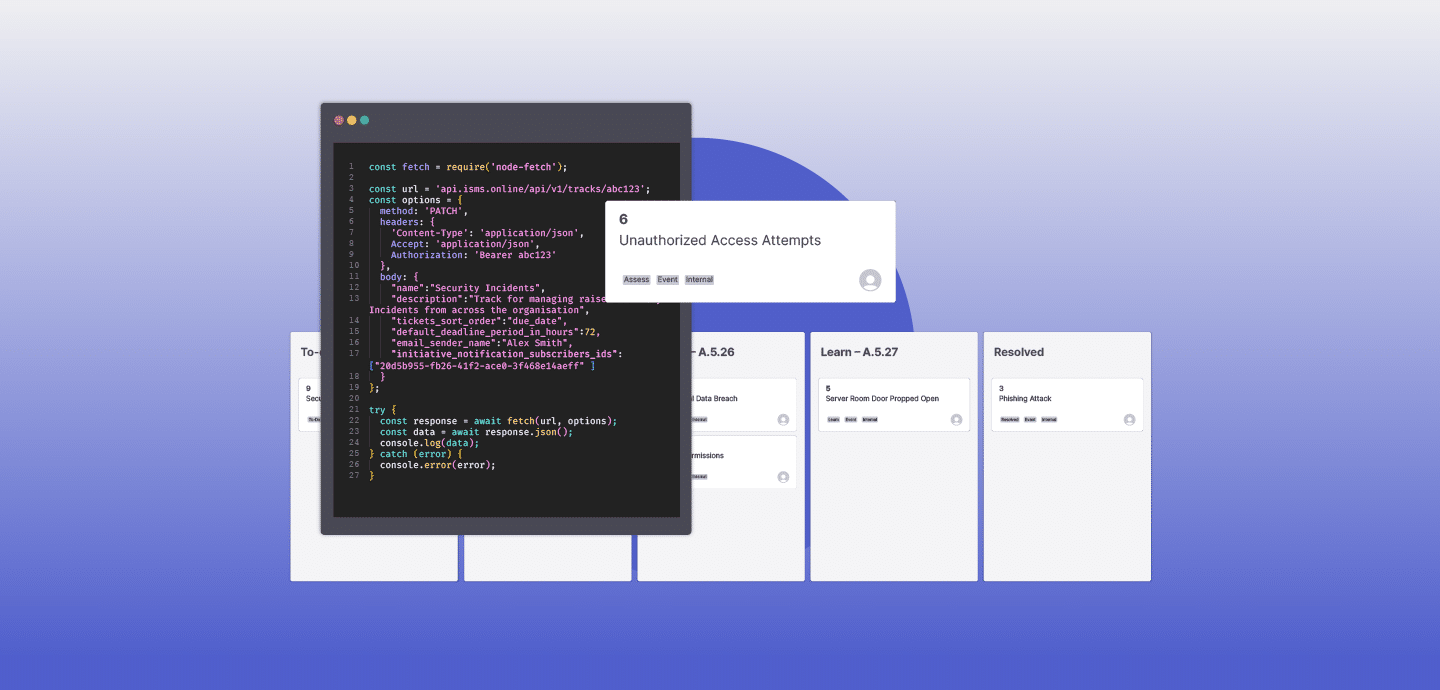

Unsere ISMS-Lösung ermöglicht einen einfachen, sicheren und nachhaltigen Ansatz für Informationssicherheit und Datenschutz mit über 50 verschiedenen unterstützten Frameworks und Standards. Erkennen Sie noch heute Ihren Wettbewerbsvorteil.