Informationssicherheits-Risikomanagement erklärt – ISO 27001

Inhaltsverzeichnis:

Risikomanagement ist heutzutage ein häufig verwendeter Begriff in der Geschäftswelt. Ohne eine einheitliche Interpretation dessen, was es bedeutet und wie man es effektiv umsetzt, birgt das jedoch ein Risiko!

Informationssicherheit Risikomanagement und Internet-Sicherheit Auch das Risikomanagement ist davon abgeleitet. Beide Risikobereiche gewinnen für Unternehmen zunehmend an Bedeutung. Der Zweck dieses Artikels besteht darin, sie auf eine praktische und umsetzbare Ebene zu entmystifizieren. Insbesondere erläutern wir, wie das Risikomanagement für die durchgeführt wird ISO 27001 Standard und Erreichen der Einhaltung des risikoorientierten Teils der Datenschutz-Grundverordnung (EU-DSGVO).

Was ist Informationssicherheitsrisikomanagement?

Es überrascht nicht, dass es für verschiedene Menschen unterschiedliche Bedeutungen hat. Bevor ich meine Gedanken teile, lohnt es sich, kurz auf die Grundlagen des Risikomanagements zurückzukommen und darauf aufzubauen.

ISO 31000:2018 ist eine kürzlich aktualisierte Version der Norm der International Standards Organization (ISO) für Risikomanagement, die Risiko als „die Auswirkung von Unsicherheit auf Ziele“ definiert.

Beim Risikomanagement geht es daher um die Entscheidungsfindung und das Ergreifen von Maßnahmen zur Bewältigung ungewisser Ergebnisse sowie um die Kontrolle, wie sich Risiken auf das Erreichen von Geschäftszielen auswirken könnten.

Warum Risikomanagement in der Informationssicherheit wichtig ist

Beim Informationssicherheitsrisikomanagement (ISRM) handelt es sich um den Prozess der Identifizierung, Bewertung und Behandlung von Risiken im Zusammenhang mit den wertvollen Informationen der Organisation. Es beseitigt Unsicherheiten im Zusammenhang mit diesen Vermögenswerten, um sicherzustellen, dass die gewünschten Geschäftsergebnisse erzielt werden.

Es gibt verschiedene Möglichkeiten, Risiken zu verwalten, und wir werden einige davon später in diesem Artikel behandeln. Eine Einheitslösung passt nicht für alle und nicht jedes Risiko ist schlecht. Risiken schaffen zwar auch Chancen, doch meistens sind sie auf Bedrohungen ausgerichtet.

Warum ein „vernetztes“ Risikomanagement wichtig ist

Wenn ich Sie bitten würde, auf etwas zu wetten (zu investieren), zum Beispiel, dass Liverpool Manchester United beim Fußball schlägt, würden Sie wahrscheinlich eine Reihe von Dingen in Betracht ziehen. Vorgeschichte, aktuelle Form, Verletzungen, Spielort usw. Sie haben auch Ihre eigene Voreingenommenheit (z. B. dass Sie ein Liverpool-Fan und ewiger Optimist sind) und möchten das Risiko eingehen (z. B. wie viel von Ihrem Gehalt Sie auf den Sieg wetten möchten). Meine Ansicht über die erforderliche Investition und das erwartete Ergebnis unterscheidet sich möglicherweise stark von Ihrer Meinung, obwohl wir möglicherweise beide die gleichen Informationen betrachten.

Die Herausforderung ist in Organisationen nicht so unterschiedlich, wird jedoch normalerweise durch viele weitere erschwert Menschen, die beteiligt sind in Arbeitsinitiativen, jede mit ihrer eigenen Geschichte, Voreingenommenheit, Risikobereitschaft usw. Tatsächlich haben viele Menschen auf ihre eigene Art und Weise Erfahrung mit dem Risikomanagement und haben implizit ihre eigene Methodik überlagert und wahrscheinlich auch ihre eigenen Tools entwickelt. Hände hoch, wenn Sie im Rahmen eines Arbeitsprojekts schon einmal ein Risikoregister erstellt haben; Haben Sie es in einem Dokument oder einer Tabellenkalkulation gemacht und Ihren eigenen Prozess in die Bewertung und Maßnahmen einbezogen? Wir waren dort!

Das ist ein guter Anfang für ein kalkuliertes Risikomanagement. Wenn es darum geht, Vorschriften wie die DSGVO und Standards wie ISO 27001 für das Informationssicherheitsmanagement einzuhalten, müssen bestimmte Dinge beschrieben und nachgewiesen werden. Diese beinhalten:

- Ausrichtung der Risikomanagementmaßnahmen an den Geschäftszielen

- Eine konsistente und wiederholbare Methodik, um „Ihre Arbeit zu zeigen“ und sicherzustellen, dass sie im Einklang mit dem angewendet werden kann Normen und Vorschriften (worüber wir in Kürze mehr berichten werden)

Dies wird Ihnen helfen, ein besseres Geschäft zu führen. Dies wird Ihnen helfen, mit diesen Unsicherheiten umzugehen, da Sie besser über die zu ergreifenden Maßnahmen informiert sind. Wenn es richtig gemacht wird, dient es auch als Versicherungsmechanismus für den Fall, dass etwas schief gelaufen ist und Sie einen Datenverstoß im Zusammenhang mit personenbezogenen Daten erlitten haben. Der Informationsbeauftragte (als Aufsichtsbehörde für das Vereinigte Königreich bei der Verhängung von DSGVO-Bußgeldern) würde diesen Prozess des Informationssicherheitsrisikomanagements bei der Prüfung von Strafen oder Durchsetzungsmaßnahmen berücksichtigen.

Daher ist nicht nur das Risikomanagement wichtig, sondern auch ein integriertes Risikomanagement, das bei jeder Investition oder Maßnahme einen geschäftszielorientierten Ansatz verfolgt. Und das gilt für jede Art von Risiko, sei es Qualität, Umwelt, Gesundheit oder Cyber- und Informationssicherheit.

Lassen Sie uns also auf die letztgenannten Themen der Cybersicherheit und Informationssicherheit eingehen und dann einen tieferen Blick auf die Methodik und den Ansatz des Risikomanagements für ISO 27001 und Europa werfen Allgemeine Datenschutzverordnung (GDPR).

Unterscheiden sich Cybersicherheit und Informationssicherheit?

Ja. Cyber ist eine neue Ergänzung des Managementvokabulars. Tatsächlich galt der Morris-Wurm erst vor etwas mehr als 30 Jahren als eine der frühesten Cyber-Bedrohungen.

Da die Welt jedoch immer digitaler und elektronischer wird, nehmen der Hype und die Folgen mangelnder Cybersicherheit weiterhin exponentiell zu. Serious Organised Crime Groups (OCGs) blicken über die traditionelle Kriminalität hinaus, um diese Cyber-Schwachstellen auszunutzen.

Mit massiv Bußgelder wegen Verstößen gegen den Schutz personenbezogener Daten Darüber hinaus hat die DSGVO auch die Messlatte für Gründe für eine Straffung Ihrer gesamten Infrastruktur höher gelegt.

Internet-Sicherheit und Informationssicherheit werden gemeinhin als dasselbe angesehen, sind es aber nicht. Ohne eine tiefgreifende theoretische oder akademische Debatte zu führen, geht es bei der Cybersicherheit eher um den Schutz elektronisch gespeicherter Informationen. Das bedeutet, dass es sich um einen Teilbereich einer umfassenderen Informationssicherheitsstrategie handelt, die den Schutz von Informationen aus allen Blickwinkeln betrachtet.

Informationssicherheit bedeutet auch physische Sicherheit (z. B. Türschlösser) sowie personenbasiert (z. B. wenn eine Schlüsselperson in der Organisation das Unternehmen verlässt – oder erkrankt – mit all dem Wissen im Kopf. Welche Schritte werden unternommen, um diesen Vermögenswert vor der Nutzung zu schützen, wenn sie das Unternehmen verlässt – oder zur Verfügung stellen, wenn sie krank sind).

In ISO 27000, Informationssicherheit ist definiert als: „Die Wahrung der Vertraulichkeit, Integrität und Verfügbarkeit von Informationen.„Dazu gehört implizit auch Cyber. Internationale Standards wie ISO 27001 und DSGVO Wir erwarten außerdem, dass Sie Informationssicherheit in einem ganzheitlicheren Sinne betrachten.

Cyber-Grundlagen befasst sich insbesondere mit einigen Kontrollbereichen mit hohem Risiko, die dazu beitragen würden, Cyber-bedingte Verluste zu verhindern. Cyber Essentials ergänzt ISO 27001 und DSGVO. Es ist eine gute Grundlage für kleinere Unternehmen, die auf digitale Dienste angewiesen sind.

Bei der Cybersicherheit wird allgemein davon ausgegangen, dass es auch um das Eindringen externer Bedrohungen geht, allerdings können Cyberprobleme auch intern auftreten. Zugangskontrolle, Der physische Schutz sollte sowohl für das interne als auch für das externe Bedrohungsmanagement vorhanden sein.

Manche Leute sehen IT-Sicherheit auch gleichbedeutend mit Informationssicherheit, aber meiner Meinung nach ist das unwahrscheinlich, ohne dass das Gesamtbild unten klar ist und eine strategischere, ganzheitlichere Rolle für die IT (oder ein anderes aus zwei oder drei Buchstaben bestehendes Akronym für die Abteilung) besteht.

Eine der Gefahren, wenn man „nur“ über Cybersicherheits-Risikomanagement nachdenkt, besteht darin, dass es den Leuten überlassen wird, die über die IT-Kenntnisse verfügen. Das Gleiche gilt, wenn die physische Sicherheit der Facility-Management-Abteilung überlassen wird oder die Belange anderer Personen (wie im obigen Beispiel bezüglich Verlassen oder Krankheit) allein belassen werden Personalabteilung (HR).

Verstehen Sie mich nicht falsch, sie sind wichtige Stakeholder. Ohne einen unternehmensorientierten, integrierten Ansatz für das Risikomanagement im Bereich der Informationssicherheit besteht jedoch die Möglichkeit, dass die falschen Lösungen umgesetzt werden. Dies könnte dann zu mehr Risiko und Kosten führen, insbesondere wenn Personal und Supply Chain Akzeptieren Sie die Richtlinien und Kontrollen nicht oder finden Sie es zu schmerzhaft, sie zu befolgen, da es viele und manchmal widersprüchliche Hürden zu überwinden gilt.

Wichtiger ist es, die Rolle und den Umfang Ihres (IT-)Teams zu klären und klarzustellen, wie stark es in die Geschäftsziele integriert ist (oder nicht) und welchen Einfluss es auf die Entscheidungsfindung hat.

Das Gleiche gilt auch für andere Abteilungen, unabhängig vom Schild über der Tür. Das sagen wir oft Es geht nicht um Informationssicherheit, sondern darum, Geschäfte sicher abzuwickeln. und das macht es zu jedermanns Verantwortung. Sie benötigen jedoch eine klare Führung und Verantwortlichkeit, um eine Chance zu haben, etwas zu erreichen ISO Zertifizierung 27001.

ISO 27001 eignet sich tatsächlich hervorragend, um einer Organisation dabei zu helfen, einen strukturierten Ansatz zu verfolgen und dabei von ihrem Zweck, ihren Problemen aus zu arbeiten. interessierte Parteien, Umfang, gefährdete Informationen usw. In diesem Prozess legen Sie fest, wer einbezogen werden sollte. Spoiler – es wird mehr sein als nur das IT-Team und es wird mehr als nur Cyber abdecken!

Methodik des Risikomanagements

Artikel 32 der EU-Datenschutzgrundverordnung Es heißt ausdrücklich, dass eine Organisation eine Risikobewertung anhand von Vertraulichkeit, Integrität und Verfügbarkeit (CIA) durchführen muss. Dies passt auch gut zu ISO 27001, da dieser CIA-Ansatz auch dort erwartet wird. Daher können Sie einen Ansatz für das Informationssicherheitsrisiko verwenden Verwaltung aller Ihrer Informationsbestände, nicht nur personenbezogene Daten.

-

Vertraulichkeit: Informationen werden nicht unbefugten Personen, Organisationen oder Prozessen zur Verfügung gestellt oder offengelegt

-

Integrität: Gewährleistung der Genauigkeit und Vollständigkeit der Informationsbestände

-

Verfügbarkeit: Zugänglichkeit und Nutzung auf Anfrage durch eine autorisierte Stelle

Die CIA für Informationssicherheit ist die Grundlage für alles andere, was Sie in Ihrem Unternehmen tun Risikobewertung und informiert über die anschließenden Schritte. Beginnen Sie mit der Weiterentwicklung Ihrer Methodik für Informationssicherheitsrisiko Im Management sind Konflikte und Prioritäten bei der Bewältigung CIA-basierter Risiken eines der am häufigsten diskutierten Themen.

Was passiert beispielsweise, wenn es zu einer Datenschutzverletzung (Vertraulichkeit) kommt? Nehmen Sie Ihre Dienste dann offline oder behalten Sie sie bei (Verfügbarkeitsproblem)? Wenn Sie UKAS erwerben möchten ISO Zertifizierung 27001 Der externe Prüfer erwartet, in Ihrer Dokumentation zu sehen, wie Sie mit Konflikten und vorrangigen Risiken umgehen. Dies ist ein Detailpunkt, der berücksichtigt werden muss, aber lassen Sie uns zunächst alle Kernbereiche zusammenfassen, die Sie (kurz, aber klar) in Ihrer Risikomethodik dokumentieren möchten.

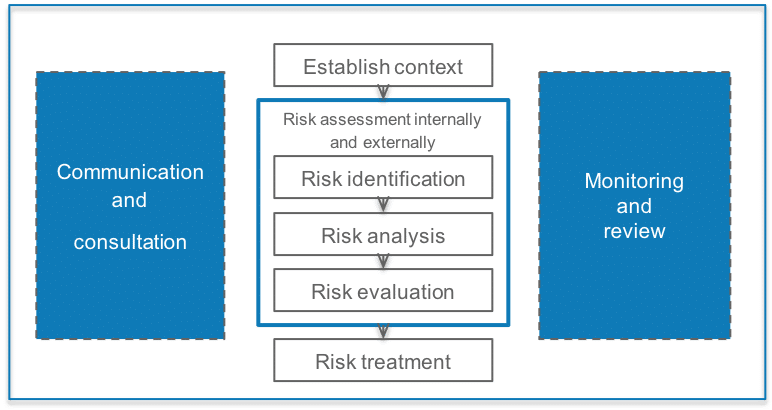

Was sind die 5 Schritte in einem Risikomanagementprozess?

Nehmen wir an, Ihr Ziel ist es, etwas zu erreichen ISO 27001-Zertifizierung, unter Einhaltung der DSGVO. Vor diesem Hintergrund werden wir unsere Methodik für Informationssicherheitsrisiken entwickeln.

1. Risikoidentifizierung

Der Erste Schritt im Risikomanagementprozess besteht darin, das Risiko zu identifizieren. Die Quelle des Risikos kann von einem stammen Informationsvermögen, im Zusammenhang mit einem internen/externen Problem (z. B. im Zusammenhang mit einem Prozess, dem Geschäftsplan usw.) oder einem Risiko im Zusammenhang mit interessierten Parteien/Stakeholdern.

2. Risikoanalyse

Sobald Sie die Risiken kennen, müssen Sie die Wahrscheinlichkeit und Auswirkung (LI) berücksichtigen, um beispielsweise zwischen geringer Wahrscheinlichkeit und geringer Auswirkung und höheren Risiken unterscheiden zu können.

3. Risikobewertung

Nach der Risikoanalyse können Sie Investitionen dort priorisieren, wo sie am meisten benötigt werden, und auf der Grundlage der LI-Positionierung Überprüfungen durchführen. Sie müssen dokumentieren, was jede Position bedeutet, damit sie von jedem, der die Methode befolgt, angewendet werden kann. In unseren leicht verständlichen Informationen verwenden wir ein 5 x 5-Rastersystem Sicherheitsrisikomanagement-Tool innerhalb von ISMS.online. (Tipp: Es enthält auch eine Risikobank mit beliebten Risiken und Behandlungen, was eine enorme Zeitersparnis bedeutet.)

Die Kriterien umfassen einen Bereich von sehr niedrig bis sehr hoch für die Wahrscheinlichkeit. Es enthält eine Erklärung, was das bedeutet, z. B. „Sehr niedrig“ bedeutet, dass es in der Vergangenheit nicht vorgekommen ist und dass dafür Fachkenntnisse und hohe Investitionen erforderlich wären. Die Auswirkungskriterien reichen von „sehr niedrig“ mit unbedeutenden Folgen und Kosten bis hin zu „sehr hoch“ mit nahezu sicherem Untergang des Unternehmens. Du bekommst das Bild. Es ist nicht schwer, es braucht nur Klarheit und Dokumentation; Andernfalls könnte mein 3×4 anders sein als Ihres und wir landen wieder dort, wo wir oben auf der Seite angefangen haben.

4. Risikobehandlung

Die Behandlung des Risikos, die auch als „Risikoreaktionsplanung“ bezeichnet wird, muss die Beweise für die Risikobehandlung umfassen.

In einfachen Worten 'Risikobehandlung„ kann eine Arbeit sein, die Sie intern durchführen, um das Risiko zu kontrollieren und zu tolerieren, oder es könnte bedeuten, dass Sie Schritte unternehmen, um das Risiko zu übertragen (z. B. auf einen Lieferanten), oder es könnte darin bestehen, ein Risiko vollständig zu beenden.

ISO 27001 ist auch hier großartig, weil der Standard Ihnen auch eine bietet Anhang Eine Reihe von Kontrollzielen bei dieser Behandlung zu berücksichtigen, die das Rückgrat Ihres Lebens bilden wird Erklärung zur Anwendbarkeit. Die Anhang-A-Kontrollen geben Ihnen auch die Möglichkeit, von unten nach oben zu schauen und zu sehen, ob dadurch Risiken entstehen, über die Sie vielleicht vorher noch nicht nachgedacht haben.

5. Überwachen und überprüfen Sie das Risiko

Der erste Teil der Überwachungs- und Überprüfungsphase des Risikomanagementprozesses besteht darin, Ihre Prozesse zur Überwachung und Überprüfung zu beschreiben. Dies kann in die folgenden Bereiche unterteilt werden:

-Engagement und Sensibilisierung der Mitarbeiter

Binden Sie geeignete Mitarbeiter regelmäßig in den Prozess ein und schaffen Sie ein Forum, um Feedback zu geben und zu erhalten.

Sie müssen für jedes Risiko einen Eigentümer haben. Daher können Sie versuchen, dies gemäß dem allgemein anerkannten „3-Verteidigungslinien“-Modell an die erste (erste) Linie zu delegieren.

- Managementbewertungen

Risikoüberprüfungen sind ein Standardbestandteil dieser 9.3-Agenda und Sie könnten sich stattdessen dafür entscheiden, Risikoeigentümer auf dieser Ebene zu haben und die operative Arbeit an Zeile 1 zu delegieren, aber die Verantwortung zu behalten.

Ihr Managementbewertungen müssen mindestens jährlich stattfinden (wir empfehlen weitaus regelmäßigere), aber sie sind möglicherweise nicht lang genug, um jedes Risiko genauer zu untersuchen und auch alles andere auf dieser Agenda abzudecken. Daher empfehlen wir auch einen Prozess, bei dem der Risikoeigentümer damit beauftragt wird, die Überprüfung basierend auf seiner Rasterposition zu überprüfen, z. B. eine monatliche Überprüfung für eine sehr hohe Wahrscheinlichkeit und ein sehr hohes Auswirkungsrisiko, wohingegen eine jährliche Überprüfung für die Überprüfung einer sehr geringen Wahrscheinlichkeit und einer sehr geringen Auswirkung in Ordnung ist Risiko. Anschließend zeigen Sie Ihrem Prüfer, dass diese Risikoprüfungen pragmatisch sind und auf den Auswirkungen und der Wahrscheinlichkeit basieren, die ihm gefallen.

- Verbesserung

Interne Audits und die Verwendung der anderen Mechanismen in Abschnitt 10 rund um die Verbesserung lässt sich auch gut mit dem eher strategischen Risikoüberprüfungsprozess verbinden.

Risikomanagementanforderungen der ISO 27001:2013/17

Es gibt zwei Hauptanforderungen, bei denen das Risikomanagement zum Ausdruck kommt: Abschnitt 6 Planung und Klausel 8 Betrieb.

In Abschnitt 8 geht es einfach um die Umsetzung und Umsetzung dessen, was Sie für 6.1 beschrieben haben. Konzentrieren wir uns also hier auf 6.1 mit dem Wissen, dass Sie es in der Praxis leben und atmen müssen (8), um eine Chance zu haben, das Unternehmen gut zu führen und eine Zertifizierung zu erhalten.

Abschnitt 6.1: Maßnahmen zur Bewältigung von Risiken und Chancen

Denken Sie auch daran, dass dieser Prozess von Geschäftszielen geleitet werden muss (d. h. den oben genannten Kontext festlegen muss), sodass Sie zeigen müssen, dass das Informationssicherheitsmanagementsystem Folgendes kann:

- die beabsichtigten Ergebnisse erzielen

- unerwünschte Auswirkungen verhindern oder verringern

- erreichen ständige Verbesserung

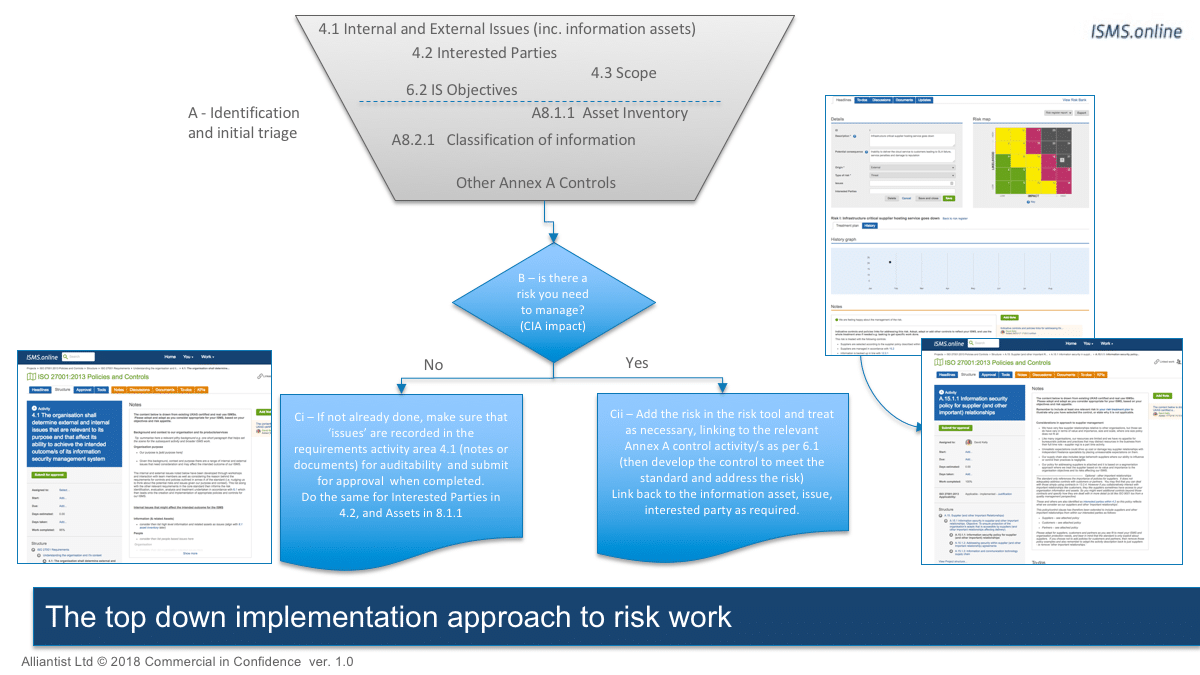

Wenn Sie einen Top-Down-Ansatz verfolgen, haben Sie zu einem früheren Zeitpunkt in den ISO-Anforderungen den Kontext und Zweck Ihrer Organisation mit den damit verbundenen Problemen (4.1), interessierten Parteien (4.2), Umfang (4.3), Informationsressourcen usw. berücksichtigt , was im Bild unten dargestellt ist (dies ist ein Auszug aus unserem Virtueller ISO 27001-Coach Programm innerhalb ISMS.online. Dies ist der logischste Ansatz.)

Die Organisation muss planen, wie sie mit den Risiken, Bedrohungen und Chancen umgeht. ISO 27001 ist außerdem sehr interessiert an:

- Wie sich die Risiken in das Gesamtbild integrieren Informationssicherheits-Managementsystem

- Wie Maßnahmen ergriffen werden und wie die Wirksamkeit der dabei ergriffenen Maßnahmen bewertet wird

Wie im obigen Beispiel zur Risikopriorisierung und zu Konflikten gibt es auch hier etwas mehr Details. 6.1 beinhaltet auch die Notwendigkeit, Risikoakzeptanzkriterien für die Durchführung von Risikobewertungen zu dokumentieren und wie diese alle konsistente, gültige und vergleichbare Ergebnisse rund um die CIA der in den Geltungsbereich fallenden Informationsressourcen liefern.

Ein externer Prüfer wird eine Methodik erwarten, die all diese Dinge gut erklärt, und ein größeres Vertrauen darin haben, zu sehen, wie einfach das ISMS in einer vernetzten Art und Weise funktioniert. Es ist etwas Wunderbares, wenn Ihre Informationsbestände gut mit den Risiken verknüpft sind und diese wiederum mit den Richtlinien und Kontrollen verknüpft sind, die zur Bewältigung dieser Risiken eingesetzt werden!

Wenn Sie gerne in diesem Bereich recherchieren (und viel Zeit und Geld haben), können Sie auch Standards für ISO 27005 und ISO 31000 erwerben, um sich wirklich intensiv mit diesen Themen zu befassen …… andererseits …….

Was auch immer Sie tun, stellen Sie sicher, dass es praktisch und umsetzbar ist und Ihren Geschäftszielen entspricht.

Überfordern Sie nicht die Ressourcen, die die Aufgabe bewältigen (besonders, wenn sie einen anderen Tagesjob haben), da die Aufgabe nicht erledigt wird und Sie in Schwierigkeiten geraten.

Es nützt nichts, sich eine hochentwickelte Monte-Carlo-Simulationsmethode und komplexe Algorithmen zur Risikoberechnung auszudenken und eine Vollzeitstelle zu übernehmen, wenn man sie nicht braucht. Ebenso ist es unwahrscheinlich, dass das bloße Weglassen einiger Risiken in einem Dokument ohne eine Methode für Analyse, Maßnahmen und Überwachung Ihren geschäftlichen Entscheidungsbedürfnissen gerecht wird, und wird bei der Zertifizierung nicht mit einem externen Prüfer abgeklärt.

Um all dies zum Leben zu erwecken, werden Sie die Methodik wahrscheinlich mit einfachen Texten und Bildern erklären. Um das Informationssicherheitsrisiko tatsächlich operativ zu verwalten, benötigen Sie auch ein Tool, das die Aufgabe erledigt.

Sollten Sie Ihr eigenes Risikomanagement-Tool für die Informationssicherheit entwickeln?

Jeder, der sich mit Tabellenkalkulationen auskennt, hat die Möglichkeit, ein eigenes Risikoregister zu erstellen. Dies ist eine beliebte Wahl, insbesondere für Organisationen, die neu bei ISO 27001 sind oder sich einige der schwergewichtigen eigenständigen Risikotools nicht leisten können (oder wirklich nicht benötigen). Markt.

Herausforderungen bei beiden Ansätzen

Zu den Tabellenkalkulationen und Dokumenten gehören:

- Es wird als kostenlos wahrgenommen und obwohl die anfängliche Erstellung eines Tools relativ schnell dauert, wird die Verwaltung im Laufe der Zeit mit zunehmender Reife des ISMS immer mühsamer

- Die Verknüpfung mit Informationsbeständen und verwendeten Kontrollen/Richtlinien ist umständlich und weist im besten Fall auf andere Systeme hin, im schlimmsten Fall gibt es überhaupt keine Beweise

- Es ist nicht einfach, die Arbeit rund um das Risiko und seine Entwicklung im Laufe der Zeit zu dokumentieren, um zu sehen, ob Investitionen funktionieren (insbesondere in einem Excel-Feld).

- Das Festlegen von Aufgaben und Überprüfungen/Erinnerungen ist nicht möglich, sodass Sie einen anderen Job woanders planen müssen

- Die Versionskontrolle ist harte Arbeit und es ist nicht einfach, den früheren Verlauf schnell zu erkennen. Es ist ein Albtraum, wenn mehrere Versionen auch lokal von verschiedenen Beteiligten verwaltet werden

- Wird mit vielen Risiken kompliziert und es ist nicht immer einfach, das Signal aus dem Rauschen zu erkennen

- Gut für die Person, die es gebaut hat, aber für andere ist es nicht immer einfach, darauf aufzubauen oder es zu verwenden

Zu den eigenständigen Expertenlösungen für das Risikomanagement gehören:

- Die Anschaffung kann teuer sein und erfordert vor der Verwendung zahlreiche Anpassungen oder Beratung

- Kann eine Menge Training erfordern – ein Biest füttern und manchmal den Sinn des Risikomanagements für vielbeschäftigte Fachkräfte, die keine Vollzeit-Risikomanager sind, verfehlen

- Verknüpfen Sie sich nicht immer mit dem umfassenderen ISMS, was Überarbeitungen oder die Verwendung mehrerer Systeme bedeutet. Im schlimmsten Fall kommt es zu Konflikten zwischen dem eigenständigen Tool und anderen Systemen, die Sie erworben haben – nicht unbedingt zum Zeitpunkt des Kaufs, sondern wenn die Anwendungsanbieter Ergänzungen oder Änderungen vornehmen Merkmale

Diese Gedanken basieren auf unseren eigenen Erfahrungen und Kunden, mit denen wir in den frühen Tagen des Bauens zusammengearbeitet haben ISMS.online als All-in-One-ISMS. Wir behandeln auch die 10 Merkmale eines ISMS im Rahmen unseres Businessplan-Whitepapers. Wenn Sie also mehr über die Investition in ein Tool erfahren möchten, laden Sie es herunter hier.

Wenn die Entwicklung von Sicherheitssoftware nicht zu Ihren Kernkompetenzen gehört und Sie es mit dem Risikomanagement im Bereich der Informationssicherheit ernst meinen, ohne dafür viel Geld auszugeben, dann buchen Sie eine Demo ISMS.online Jetzt. Es ist großartig, wenn Sie etwas sofort einsatzbereites an einem Ort haben möchten, das sofort übernommen werden kann und Ihnen dabei hilft, schneller voranzukommen ISO 27001 sowie DSGVO-Risiko Management-Compliance.