Gone Phishing – Die Notwendigkeit einer wirksamen Reaktion auf Sicherheitsvorfälle

Letzte Woche CSO Online meldete eine weitere Sicherheitsverletzung, dieses Mal auf der anderen Seite des großen Teichs. Schätzungsweise 320,000 Privatkunden von Time Warner Cable, die Time Warner als ISP nutzten, wurden ihre E-Mail-Zugangsdaten gestohlen.

Gehackte E-Mail-Konten sind frustrierend, aber vielleicht unterschätzen wir die Gefahren, die mit dem Diebstahl unserer E-Mail-Adresse und unseres Passworts einhergehen.

Ein aktueller Artikel in V3 diskutierte den Aufstieg von Cybercrime-as-a-Service. „Untergrundmarktplätze werden durch die Analyse des Preises und der Verfügbarkeit gestohlener Kredit- und Debitkartendaten, Bankdaten, persönlicher Identitätsinformationen und sogar Medienabonnement-Logins strukturiert.“ Es zeigte sich, dass britische Bankdaten im Darknet für nur 12 £ verkauft werden.

Aber was würde ein Krimineller mit Ihrer E-Mail-Adresse und Ihrem Passwort machen?

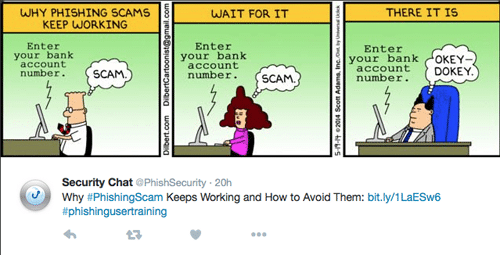

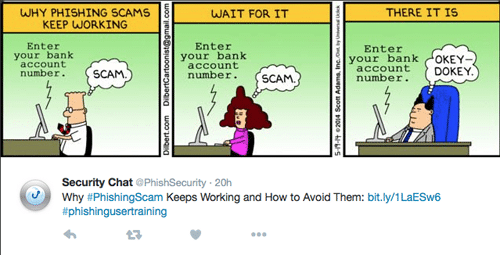

Gehen Sie Phishing – Phishing-Angriffe können gezielt auf Ihre E-Mail-Kontaktlisten gerichtet werden – der schnellste Weg, Freunde und Geschäftskontakte zu verlieren! Warum funktioniert es? Ich liebte diesen Tweet von @PhishSecurity was es auf den Punkt bringt.

Zweitens haben sie Zugriff auf Ihre E-Mails. Es dauert nicht lange, beispielsweise herauszufinden, bei wem Sie Online-Konten haben, insbesondere wenn Sie keine gute Postfachverwaltung betreiben.

Dann ist da natürlich noch die Frage der Passwörter. Fragen Sie uns, wie viele Personen dieselben Passwörter für mehrere Konten verwenden und wer sie selten ändert? Sie haben also Ihr Passwort, sie haben Ihre E-Mail-Adresse … als nächstes stoppen Sie Ihre anderen Online-Konten.

Natürlich bezieht sich dies alles auf persönliche Adressen, aber dieselben Mitarbeiter, die zu Hause grundlegende Internetsicherheit ignorieren, tun dies wahrscheinlich auch bei der Arbeit.

Ich habe dies in meinem letzten Beitrag besprochen Umgang mit den Risiken der Fernarbeit aber es ist erwähnenswert, dass es sich um eine aktuelle handelt Umfrage in den USA zeigten, dass 63 % der Arbeitnehmer ein mobiles Arbeitsgerät für persönliche Aktivitäten nutzten.

Vorfallmanagement und Reaktion

All dies unterstreicht die Notwendigkeit von Richtlinien zur Informationssicherheit. Steuerung, Schulung und Mitarbeiterengagement sowie ein System zur Verwaltung all dessen.

Aber aus Sicht von Time Warner unterstreicht es auch die Notwendigkeit einer wirksamen Vorfallreaktionsplan.

Leider sind Angriffe wie diese mittlerweile an der Tagesordnung und nicht nur auf unvorsichtige Organisationen ohne entsprechendes Recht beschränkt Steuerung an Ort und Stelle.

Umsetzung ISO 27001 erhalten Sie die Best-Practice-Spezifikation für eine Informationssicherheits-Managementsystem und dies wird zweifellos Ihr Risiko verringern.

Allerdings innerhalb ISO 27001 , 16.1.5 beschreibt die Anforderungen an ein Verfahren, das abdeckt, wie Sie auf einen Sicherheitsvorfall reagieren, falls dieser auftritt. Dazu gehört auch, wie Sie etwaige potenzielle Kompromisse gegenüber dem Kunden kommunizieren Informationssicherheit.

Wie Sie mit Ihren Kunden und möglicherweise auch mit der Presse umgehen, kann für Ihren Ruf und sogar für Ihren Aktienkurs von entscheidender Bedeutung sein. Unmittelbar nach einem Verstoß ist es nicht an der Zeit, herumzustolpern und sich zu fragen, wer was tun oder sagen soll.

Wir sind ISO 27001-akkreditiert und nutzen unsere eigene Cloud-Software ISMS.Online zur Speicherung aller unserer Steuerung und Richtlinien, einschließlich unseres Verfahrens zur Beantwortung unserer eigenen Informationssicherheit Zwischenfälle.

Sobald ein Vorfall eingetreten ist, wird er bewertet und aufgezeichnet, wobei der Kontext und die potenzielle Bedrohung beschrieben werden. Der Senior Informationsrisiko Der Beamte hat volle Sicht, während das Team vor Ort den Vorfallprozess verwaltet, was durch den Einsatz des von uns entwickelten Tools zur Vorfallverfolgung vereinfacht wird. In jeder Phase des Prozesses können Aufgaben und Warnungen mit Fristen für diejenigen festgelegt werden, die Handlungsverantwortung haben, einschließlich des CEO und Managerin für Kommunikation.

Ein Tool für die Zusammenarbeit ist wirklich nützlich, um den Lärm anderer Kommunikationen wie E-Mail oder Voicemail zu unterdrücken. Es stellt außerdem sicher, dass alle aufgezeichneten Fakten zum späteren Nachschlagen und Lernen gespeichert werden und bei Bedarf problemlos abgerufen werden können.

Wir hoffen, dass wir nie unseren Kommunikationsmanager anrufen müssen, um einen Verstoß zu beheben. Sollte dies jedoch der Fall sein, stellen unsere Systeme sicher, dass dies schnell und effizient geschieht, um die Auswirkungen auf unsere Kunden und natürlich unseren Ruf zu minimieren.

Wenn Sie mehr darüber erfahren möchten, wie www.isms.online kann Sie unterstützen ISMSUm eine effektive Kommunikation zu ermöglichen, kontaktieren Sie uns, um eine kostenlose Demo zu vereinbaren oder Ihre Anforderungen ausführlicher zu besprechen.