Ein wesentliches Element der DSGVO besteht darin, Risiken für die Sicherheit personenbezogener Daten vorzubeugen. Eine Datenschutz-Folgenabschätzung (PIA) ist der Prozess, der Organisationen dabei hilft, die Risiken potenzieller neuer Projekte zu identifizieren und zu mindern.

Die Entscheidung, mit einer Datenschutz-Folgenabschätzung (PIA) zu beginnen, wird normalerweise durch die Planung eines neuen Projekts ausgelöst. Dies liegt daran, dass Sie so die Möglichkeit haben, zu analysieren, wie sich das neue Projekt voraussichtlich auf die Privatsphäre Ihrer Kunden, Klienten oder Mitarbeiter auswirkt.

Nach Angaben des Information Commissioner's Office:

„Die Durchführung einer PIA muss nicht komplex oder zeitaufwändig sein, aber es muss ein Maß an Strenge vorhanden sein, das im Verhältnis zu den entstehenden Datenschutzrisiken steht.“

Sie haben also festgestellt, dass Sie eine PIA durchführen müssen, aber wo fangen Sie an? Bevor Sie etwas unternehmen, müssen Sie sicherstellen, dass es sich bei der PIA um einen flexiblen Prozess handelt, der sich problemlos in die Arbeits- und Planungsweise Ihrer Organisation integrieren lässt. Sie sollten auch rechtzeitig mit der PIA beginnen. Das ICO empfiehlt, dass Sie die folgenden Bereiche berücksichtigen:

Die Beratung relevanter Parteien während des gesamten PIA-Prozesses hilft Ihnen, auf dem richtigen Weg zu bleiben. Interne Konsultationen können sicherstellen, dass sich Interessengruppen und Mitarbeiter gleichermaßen dafür einsetzen Datenschutz wie Sie sind.

Wenn Sie eine Liste Ihrer internen Stakeholder zusammenstellen, berücksichtigen Sie diejenigen, die wahrscheinlich an den Projekten beteiligt sind, wie Ingenieure und Entwickler, Einkäufer und Vermarkter. Sie sollten auch Ihren Datenschutzbeauftragten (DPO), falls vorhanden, und das Projektmanagementteam einbeziehen. Berücksichtigen Sie bei der Konsultation externer Parteien diejenigen, die von dem Projekt betroffen sein werden.

Eine maßgeschneiderte praktische Sitzung, basierend auf Ihren Bedürfnissen und Zielen

Einige der wichtigsten Überlegungen sind unten aufgeführt:

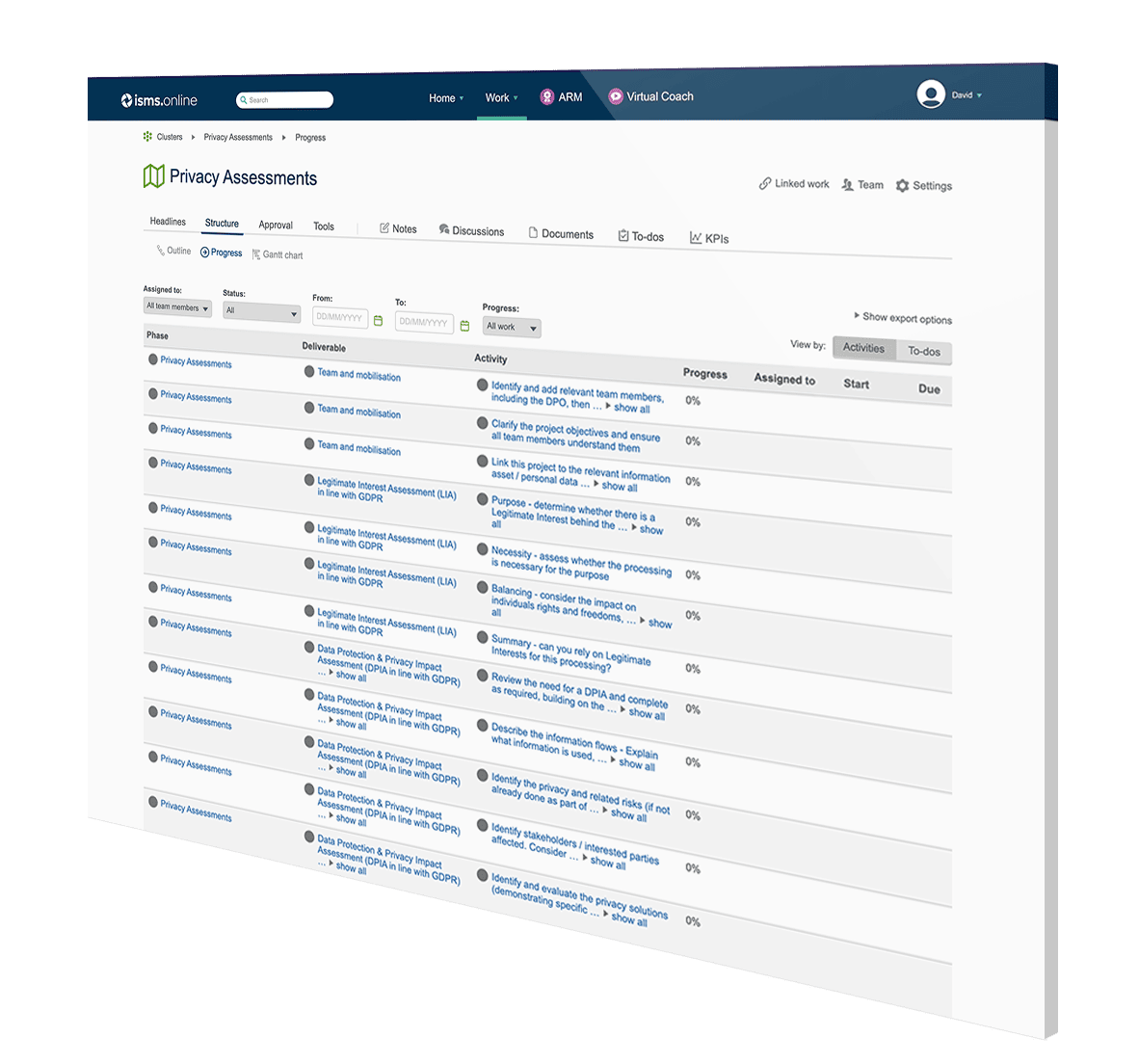

All dies und mehr ist in der ISMS.online-Software für vorkonfiguriert DSGVO. Sie befolgen standardmäßige und wiederholbare Arbeitsabläufe mit Teamzusammenarbeit und Genehmigungen. Ihnen stehen speziell eingerichtete Arbeitsbereiche zur Verfügung, in denen Sie alle Beweise erfassen und mit dem Gesamtumfeld verknüpfen können (DSGVO) Datenschutzgrundverordnung konform Projekt, einschließlich der Verarbeitung personenbezogener Daten, Vermögenswerte, Lieferanten/Verarbeiter und Risiken.

Risikomanagement wird von der Identifizierung und Beurteilung bis hin zur Beurteilung und Behandlung betreut.

100 % unserer Benutzer erreichen beim ersten Mal die ISO 27001-Zertifizierung